Управление доступом, используя портативные электронные устройства - RU2672515C2

Код документа: RU2672515C2

Чертежи

Описание

Данное описание относится к системам управления доступом.

В системах управления доступом обычно требуется, чтобы пользователь представил в систему что-то, что предназначено для использования в качестве доказательства того, что пользователь авторизован системой на получение доступа. Например, некоторые системы предоставляют доступ пользователю на основе метки (например, идентификационной карты или брелока для ключей), принадлежащей пользователю. Метка может представлять собой метку RFID (радиочастотная идентификация) или другое устройство - накопитель информации. В других системах доступ предоставляется пользователю на основе информации, которую пользователь предоставляет в систему, такой как пароль. В некоторых системах от пользователя требуется представить множество удостоверяющих элементов, например, одновременно метку и пароль.

В US 20110291798 A1 описана система, в которой электронное устройство, такое как смартфон, содержит файл с правами физического доступа с цифровой подписью. Индивидуум использует этот файл с правами для получения доступа в ограниченную область только после самостоятельной аутентификации в устройстве. Система управления физическим доступом принимает файл с правами, удостоверяет его и определяет, следует ли разрешить пропуск через физический барьер. Ворота с управляемым доступом могут передавать код авторизации в электронное устройство и систему физического барьера, таким образом, что проход разрешается только, если система барьера впоследствии примет код авторизации от электронного устройства, используя передачу данных в ближнем поле.

Могут быть предпочтительными дополнительные варианты выбора для систем управления доступом. Это относится, по меньшей мере, к некоторым из вариантов осуществления, охватываемых формулой изобретения.

Система управления доступом может быть сконфигурирована с возможностью детектировать присутствие портативного электронного устройства, которое переносит пользователь в первой области. Система управления доступом передает код доступа в это устройство. Во второй области пользователь представляет портативное электронное устройство в терминал доступа, который считывает код доступа из устройства. Если код доступа, считываемый из устройства, соответствует коду доступа, который был передан в устройство системы, тогда система управления доступом предоставляет доступ пользователю.

В некоторых вариантах осуществления способ содержит: определяют первый идентификатор устройства для портативного электронного устройства пользователя, определение выполняется в ответ на попадание портативного электронного устройства в первую область; в результате определения идентификатора первого устройства из портативного электронного устройства передают код доступа в портативное электронное устройство на основе второго идентификатора устройства для портативного электронного устройства, второй идентификатор устройства, определяют на основе первого идентификатора устройства; считывают код доступа из портативного электронного устройства во второй области, используя терминал доступа; и предоставляют доступ для пользователя в результате считывания кода доступа из портативного электронного устройства. В некоторых случаях портативное электронное устройство находится в заблокированном состоянии, когда идентификатор первого устройства определяют для устройства, и когда код доступа передают в устройство, и портативное электронное устройство находится в разблокированном состоянии, когда код доступа считывают из устройства, используя терминал доступа. В дополнительных вариантах осуществления вторая область представляет собой область более высоким уровнем защиты, при этом способ дополнительно содержит: считывают код доступа из портативного электронного устройства в третьей области, используя другой терминал доступа, в то время как устройство находится в заблокированном состоянии, третья область представляет собой область с более низким уровнем защиты и находится внутри второй области; и предоставляют доступ для пользователя в третью область. Первый идентификатор устройства предназначен для первого канала передачи данных, и второй идентификатор устройства предназначен для второго канала передачи данных. Передача кода доступа в портативное электронное устройство содержит: передают информацию пользователя в портативное электронное устройство. Первый идентификатор устройства может быть получен, используя радиосигнал из портативного электронного устройства, или код доступа, считываемый из портативного электронного устройства, используя радиосигнал из портативного электронного устройства. В некоторых случаях, терминал доступа считывает код доступа из портативного электронного устройства, используя оптический датчик, код доступа, содержащий оптический код. Код доступа может иметь ограниченное время действия. Время действия кода доступа может быть основано на ожидаемом времени перемещения для пользователя из первой области во вторую область, на расстоянии между первой областью и второй областью или на уровне защиты для области. Способ может дополнительно содержать: определяют, используя терминал доступа, что программа управления доступом работает в портативном электронном устройстве. Определение первого идентификатора устройства может содержать: принимают, используя датчик, периодически передаваемый идентификатор устройства из портативного электронного устройства. В некоторых случаях первый идентификатор устройства определяют как периодически передаваемый идентификатор устройства или периодически передаваемый идентификатор устройства используется для формирования соединения для обмена данных с портативным электронным устройством, первый идентификатор устройства считывают из устройства через соединение для обмена данными. Это может дополнительно содержать: определяют, является ли периодически передаваемый идентификатор устройства известным периодически передаваемым идентификатором устройства. Способ может дополнительно содержать: считывают сертификат идентификации пользователя из портативного электронного устройства, используя терминал доступа, для предоставления доступа для пользователя, дополнительно основываясь на сертификате или идентификации пользователя.

Некоторые варианты осуществления системы содержат: датчик; терминал доступа; сеть беспроводной передачи данных; базу данных; и считываемый компьютером модуль управления, соединенный с датчиком, терминалом доступа, беспроводной сетью передачи данных и базой данных, при этом модуль управления содержит процессор и считываемый компьютером носитель информации, содержащий инструкции, которые обеспечивают определение процессором первого идентификатора устройства для портативного электронного устройства пользователя, используя датчик, определение выполняется в ответ на попадание портативного электронного устройства в первую область, в результате определения первого идентификатора устройства из портативного электронного устройства, передают код доступа в портативное электронное устройство на основе второго идентификатора устройства для портативного электронного устройства, при этом второй идентификатор устройства определяют на основе первого идентификатора устройства, считывают код доступа из портативного электронного устройства, используя терминал доступа, терминал доступа, находящийся во второй области, и предоставляют доступ пользователю в результате считывания кода доступа из портативного электронного устройства.

Дополнительные варианты осуществления направлены на способ, содержащий: переносят портативное электронное устройство в пределы дальности действия датчика для первой области, таким образом, что датчик может определять первый идентификатор устройства для портативного электронного устройства; принимают код доступа с помощью портативного электронного устройства в результате переноса устройства в пределы дальности действия датчика, код доступа передают в устройство, используя второй идентификатор устройства для устройства, второй идентификатор устройства определяется на основе первого идентификатора устройства; представляют портативное электронное устройство в терминале доступа во второй области, терминал доступа запрограммирован с возможностью считывания кода доступа из портативного электронного устройства; и предоставляют доступ в результате представления портативного электронного устройства в терминале доступа. Способ может дополнительно содержать: принимают индикатор из портативного электронного устройства, что устройство приняло код доступа.

Дополнительные варианты осуществления содержат основанное на компьютере устройство, выполненное с возможностью выполнения одного или больше из раскрытых способов.

По меньшей мере, некоторые варианты осуществления раскрытых способов могут быть воплощены, используя компьютер или устройство на основе компьютера, которое выполняет один или больше этапов способа, компьютер или устройство на основе компьютера считывает инструкции для выполнения этапов способа с одного или больше считываемых компьютером носителей информации. Считываемые компьютером носители информации могут содержать, например, один или больше оптических дисков, компоненты энергозависимого запоминающего устройства (такие как DRAM или SRAM), или компоненты энергонезависимого запоминающего устройства (такие как приводы жестких дисков, Flash RAM или ROM). Считываемые компьютером носители информации не охватывают чисто переходные сигналы. Способы, раскрытые здесь, не выполняются исключительно в уме человека.

Раскрытие относится к следующим фигурам, на которых:

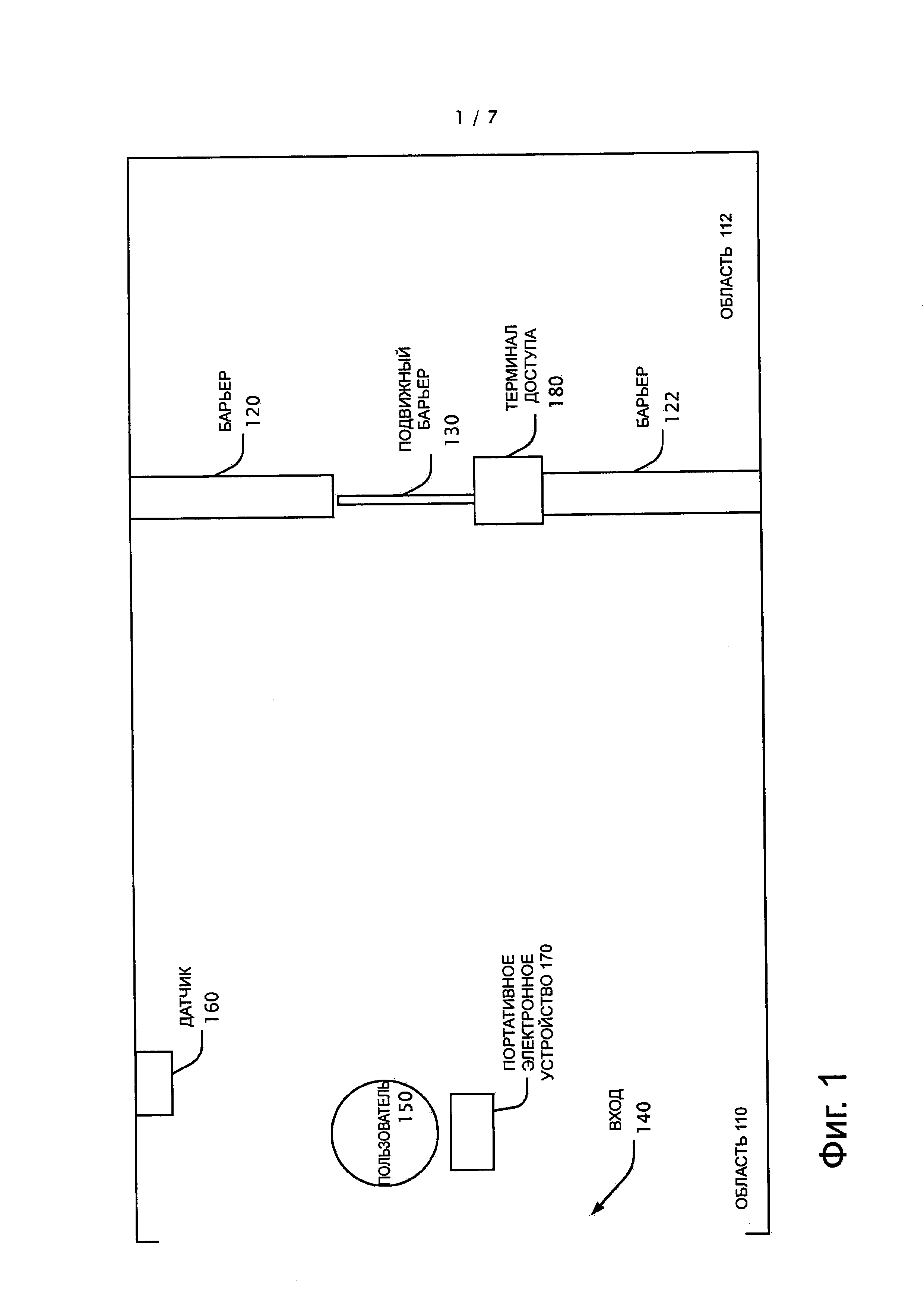

на фиг. 1 показан вид сверху примерного варианта выполнения области, в которой используется система управления доступом;

на фиг. 2 показана блок-схема примерного варианта выполнения системы управления доступом;

на фиг. 3 показана блок-схема примерного варианта выполнения способа управления доступом;

на фиг. 4 показана блок-схема другого примерного варианта выполнения способа управления доступом;

на фиг. 5 показана блок-схема другого примерного варианта выполнения способа управления доступом;

на фиг. 6 показана диаграмма сигналов, представляющая примерный обмен сигналами между различными компонентами, включая в себя компоненты системы управления доступом;

на фиг. 7 показана блок-схема примерного варианта выполнения компьютера.

На фиг. 1 показан вид в плане примерного варианта осуществления области, в которой используется система управления доступом. Одна или больше раскрытых технологий могут использоваться в установках, таких как показаны на фиг. 1; однако, по меньшей мере, некоторые варианты осуществления также можно использовать в других установках. На фиг. 1 показаны область 110 и область 112. В этом случае доступ к области 110, по меньшей мере, некоторое время, обычно не регулируется системой управления доступом. Один возможный пример области 110 представляет собой вестибюль здания, который обычно доступен для общественности через внешнюю дверь здания. Доступ к области 112, с другой стороны, обычно регулируется системой управления доступом. Область 112, таким образом, рассматривается как "защищенная" область. Один возможный пример представляет собой офисную область, доступ к которой предоставляется только для сотрудников и их гостей. В частности, в случае, показанном на фиг.1, область 112 отделена от области 110 набором физических барьеров 120, 122 и подвижным барьером 130. В других вариантах осуществления физические и подвижные барьеры не присутствуют, вместо этого электронным способом отслеживается одна или больше границ между областями 110, 112. Если граница или барьер пересекает неавторизованная сторона, система управления доступом не открывает дверь или барьер, или система инициирует противодействие (например, уведомляет персонал охраны). Хотя это не показано на фиг. 1, область 112 может привести к другим областям здания (например, комнатам, лестничным клеткам, лифтам, эскалаторам, складским помещениям или другим местам). По меньшей мере, в некоторых случаях область 110 включает в себя вход 140, через который пользователь 150 может войти в область 110 или может выйти из нее. На фиг.1 также показан датчик 160, для детектирования портативного электронного устройства 170, переносимого пользователем 150. Хотя на фиг. 1 показан датчик 160, как находящийся в области 110, он также может находиться в другом месте (например, в области 112) и может быть выполнен с возможностью детектировать активность в области 110. На фиг. 1 также показан терминал 180 доступа, функции которого поясняются более подробно ниже. Обычно терминал 180 доступа размещен на или рядом с границей между областями 110, 112.

На фиг. 2 показана блок-схема примерного варианта осуществления системы 200 управления доступом. Система 200 включает в себя основанный на компьютере модуль 210 управления. Модуль 210 управления содержит, например, процессор, выполненный с возможностью выполнения одного или больше этапов способа, описанных в данной заявке. Процессор считывает соответствующие инструкции для этапа способа из компонента памяти.

Модуль 210 управления соединен с первым датчиком 220, который может соответствовать датчику 160 на фиг. 1. Датчик 220 может детектировать присутствие портативного электронного устройства 230 и может связываться с ним. Портативное электронное устройство 230, например, представляет собой смартфон, мобильный телефон, планшетный компьютер, интеллектуальные часы или другое мобильное устройство. Датчик 220 детектирует и выполняет обмен данными с устройством 230, используя технологию на основе радиосвязи, например, Bluetooth, Bluetooth LE (Bluetooth с низким потреблением энергии), Wi-Fi (беспроводная сеть), ZigBee, GPRS (Пакетная радиосвязь общего назначения), или другую технологию. Модуль 210 управления также соединен со вторым датчиком 240, который может аналогично детектировать присутствие портативного электронного устройства 240 и может выполнять обмен данными с ним.

В некоторых вариантах осуществления второй датчик 240 исключен, и присутствует только первый датчик 220. В некоторых системах, в которых используются как первый, так и второй датчики, в обоих датчиках 220, 240 может использоваться одинаковая технология передачи данных (например, в них обоих может использоваться Bluetooth LE). Однако в других системах, в каждом из датчиков используются разные технологии передачи данных. В вариантах осуществления только с одним датчиком датчик может использоваться для детектирования портативного электронного устройства во множестве областей. Например, как показано на фиг. 1, датчик может быть выполнен с возможностью детектировать портативное электронное устройство, как в области непосредственно рядом с терминалом 180 доступа, так и в области, расположенной дальше от терминала 180 доступа. Например, датчик может детектировать портативное электронное устройство 170 в местоположении, показанном на фиг. 1, и в терминале 180 доступа. В частности, датчик может определять, в каком из этих местоположений находится в настоящее время устройство 170. Отслеживание двух областей одним датчиком может выполняться, используя, например, программное обеспечение или электронное устройство, которые, соответственно, управляют работой датчика.

Модуль 210 управления дополнительно соединен с терминалом 250 доступа, который может соответствовать терминалу 180 доступа на фиг. 1. В некоторых случаях, датчик 240 и терминал 250 интегрированы в один модуль; в других случаях они представляют собой отдельные компоненты. В конкретных вариантах осуществления терминал 250 представляет собой устройство терминала PORT, поставляемое компанией Schindler Group, Швейцария. Модуль 210 управления также соединен с сетью 260 беспроводной передачи данных, которая может связываться с портативным электронным устройством 230. Сеть 260 беспроводной передачи данных содержит, например: сеть сотовой передачи данных дальнего действия (например, 1G, 2G, 3G, 4G или другого типа); сеть Wi-Fi; сеть Bluetooth; или беспроводную сеть другого типа. Модуль 210 управления связывается с различными компонентами системы 200 через сеть 270 (например, Интернет, локальную вычислительную сеть или сеть другого типа).

В дополнительных вариантах осуществления модуль 210 управления также соединен с одним или больше компонентами системы 280 безопасности. Такие компоненты могут включать в себя, например, устройства тревоги, камеры, датчики, замки, барьеры (например, подвижный барьер 130) или другие компоненты.

В дополнительных вариантах осуществления модуль 210 управления также соединен с системой 290 управления лифтом. Система 290 управления лифтом может использовать информацию, предоставляемую модулем 210 управления, для управления системой лифта. Например, система 290 управления лифтом может использовать такую информацию для размещения вызовов лифта, включая в себя вызовы места назначения.

На фиг. 3 показана блок-схема примерного варианта осуществления способа 300 управления доступом. Хотя способ 300 описан здесь в контексте системы 200 на фиг. 2, способ 300 также может использоваться с другими вариантами осуществления, направленными на систему. На этапе 310 способа система 200 детектирует в первой области (например, в области 110) присутствие портативного электронного устройства, такого как портативное электронное устройство 230. Устройство детектируется, используя датчик, такой как первый датчик 220. Как часть детектирования, датчик определяет первый идентификатор устройства для портативного электронного устройства. Как используется в данной заявке и в формуле изобретения, первый идентификатор устройства представляет собой часть информации, которая позволяет системе дифференцировать портативное электронное устройство от одного или больше других устройств. Например, если датчик представляет собой датчик Bluetooth или Bluetooth LE, тогда датчик может получать MAC адрес устройства Bluetooth для портативного электронного устройства и использовать адрес в качестве первого идентификатора устройства. В конкретных вариантах осуществления первый идентификатор устройства содержит уникальный идентификатор, назначенный системой 200, когда портативное электронное устройство было ранее зарегистрировано в системе 200. Другие примеры первых идентификаторов устройства могут включать в себя: MAC адрес (управление доступом к среде) для устройства; адрес Wi-Fi для устройства; метку для устройства; телефонный номер для устройства; номер IMEI (Международная идентификация оборудования мобильной станции) для устройства; или другую часть информации.

В некоторых вариантах осуществления первый идентификатор устройства считывают непосредственно из портативного электронного устройства. В других вариантах осуществления первый идентификатор устройства определяют на основе другой информации, принятой из портативного электронного устройства.

В конкретных вариантах осуществления портативное электронное устройство периодически выполняет широковещательную передачу идентификатора, который называется здесь исходным идентификатором. Для воплощения Bluetooth или Wi-Fi, исходный идентификатор может представлять собой MAC адрес. Этот идентификатор принимают с помощью системы управления доступом, используя датчик. В случаях, когда исходный идентификатор для устройства редко изменяется или никогда не изменяется, исходный идентификатор может использоваться в качестве первого идентификатора устройства. В качестве альтернативы исходный идентификатор может использоваться для поиска первого идентификатора устройства в базе данных. Таким образом, первый идентификатор устройства не считывается в явном виде из устройства, но вместо этого пассивно принимается из устройства (в форме исходного идентификатора), или его определяют на основе информации, которая пассивно принимается из устройства.

В дополнительных вариантах осуществления устройство выполняет широковещательную передачу исходного идентификатора, который часто меняется. В таких вариантах осуществления система управления доступом может распознавать присутствие устройства после пассивного приема исходного идентификатора. Система может затем использовать исходный идентификатор для формирования соединения с устройством, через которое система затем считывает первый идентификатор устройства из устройства. Возможно, такое считывание выполняют, используя программу управления доступом, работающую в устройстве.

В дополнительных вариантах осуществления устройство выполняет широковещательную передачу идентификатора, который время от времени изменяется. После пассивного приема исходного идентификатора система управления доступом может определять, является ли исходный идентификатор уже известным системе. Если исходный идентификатор уже известен, тогда он может использоваться в качестве первого идентификатора устройства для устройства. В таких случаях нет необходимости, чтобы система считывала первый идентификатор устройства из устройства. Если исходный идентификатор не известен системе (возможно, из-за того, что исходный идентификатор недавно изменился), система может сформировать соединение с устройством и может считать первый идентификатор устройства из устройства. В будущих соединениях с этим устройством система может затем использовать исходный идентификатор в качестве первого идентификатора устройства.

Использование пассивно принятого исходного идентификатора может быть полезным в ситуациях, когда датчик может поддерживать только ограниченное количество одновременных, активных соединений с устройствами в пределах его чувствительной области.

На основе первого идентификатора устройства, система может сообщаться с базой данных (например, базой данных 212) и определять, ассоциировано ли устройство с пользователем, который известен системе и авторизован для использования системы. Если устройство ассоциировано с известным авторизованным пользователем, тогда на этапе 320 способа система управления доступом передает код доступа в портативное электронное устройство. В зависимости от варианта осуществления, код доступа генерируется базой данных 212 с помощью сервера, соединенного с системой 200 (например, веб-сервера, сервера защиты) или другого устройства. Система передает код доступа в портативное электронное устройство на основе второго идентификатора устройства, который может быть получен через базу данных. Второй идентификатор устройства представляет собой другую часть информации, которая позволяет системе дифференцировать портативное электронное устройство от одного или больше других устройств. Он также позволяет системе обращаться к информации в устройстве. В некоторых вариантах осуществления второй идентификатор устройства представляет собой глобально уникальный идентификатор. В зависимости от конкретных используемых технологий, второй идентификатор устройства может содержать, например: адрес устройства Bluetooth; адрес электронной почты для учетной записи электронной почты, доступ к которой можно осуществлять через портативное электронное устройство; телефонный номер, ассоциированный с устройством; адрес для услуги уведомления, отправляемого без запроса; или другой части информации. По меньшей мере, в некоторых случаях, второй идентификатор устройства представляет собой глобальный идентификатор для системы передачи данных, который является внешним для устройства управления доступом.

Используя второй идентификатор устройства, код доступа передают через сеть беспроводной передачи данных, такую как сеть 260 на фиг. 2. В различных вариантах осуществления код доступа содержит, например: цифру; строку знаков; изображение; набор изображений (возможно, включающий в себя изображение, меняющееся по времени, такое как фильм); или оптический код. Код доступа может быть передан в портативное электронное устройство, как информация пользователя. Информация пользователя может содержать, например, текстовое сообщение (SMS), уведомление, передаваемое без запроса, сообщение электронной почты или сообщение, передаваемое, используя другую технологию передачи сообщений. Код доступ сохраняется программой управления доступом, которая работает в устройстве. В некоторых случаях, уведомление о сообщении генерируется программой для того, чтобы сообщить пользователю о том, что устройство приняло код доступа, или что пользователь может аутентифицировать или "разблокировать" устройство (концепция разблокирования устройства поясняется ниже). Программа может работать, как часть операционной системы для устройства, или как отдельное приложение (например, "приложение" мобильного телефона).

В некоторых случаях, первый идентификатор устройства предназначен для первого канала передачи данных, и второй идентификатор устройства предназначен для второго канала передачи данных. В данной заявке и в формуле изобретения "канал передачи данных" относится к технологии или средству для передачи информации между двумя компонентами, например, между системой управления доступом и портативным электронным устройством. Возможные примеры канала передачи данных могут включать в себя: соединение Bluetooth или Bluetooth LE; соединение Wi-Fi; соединение через сотовый телефон; соединение для системы передачи сообщений без запроса; или соединение другого типа. В некоторых вариантах осуществления первый и второй каналы передачи данных представляют собой один и тот же канал или канал одного типа. Например, каждое из них представляет собой соединение Bluetooth или Bluetooth LE между портативным электронным устройством и датчиком системы управления доступом. В других вариантах осуществления первый и второй каналы представляют собой разные типы каналов передачи данных. В одном примере первый канал передачи представляет собой соединение Bluetooth или Bluetooth LE между портативным электронным устройством и датчиком системы управления доступом; второй канал передачи представляет собой соединение сотового телефона между портативным электронным устройством и сетью беспроводных передач данных.

На этапе 330 способа пользователь представляет устройство в терминале доступа, таком как терминал 250 во второй области (например, области 112).

На этапе 340 способа, датчик, находящийся внутри или рядом с терминалом (например, второй датчик 240), определяет наличие портативного электронного устройства. Датчик считывает код доступа из портативного электронного устройства. Датчик также может считать дополнительные данные из устройства, например: цифровой сертификат; первый идентификатор устройства; Wi-Fi адрес для устройства; MAC адрес для устройства; идентификационную информацию пользователя; информацию предыстории для устройства или для пользователя (например, где еще находилось это устройство, когда устройство было в последний раз в данном местоположении); или другую информацию. В конкретных вариантах осуществления датчик считывает эту информацию, выполняя обмен данными с программой управления доступом, которая работает в устройстве.

Если код доступа, считанный из устройства, соответствует коду, который был ранее передан в устройство, тогда система предоставляют доступ пользователю на этапе 350 способа.

В некоторых вариантах осуществления, когда система считывает первый идентификатор устройства из портативного электронного устройства на этапе 310 способа, устройство находится в "заблокированном" состоянии. Устройство также находится в заблокированном состоянии, когда система передает код доступа в устройство на этапе 320 способа. Когда пользователь представляет устройство в терминале на этапе 330 способа, устройство находится в "разблокированном" состоянии. В данном приложении и в формуле изобретения, устройство "блокируется" в том смысле, что, по меньшей мере, некоторые функции устройства или некоторая информация, сохраняющаяся в устройстве, становятся недоступными, если только пользователь не "разблокирует" устройство путем аутентификации устройства. Например, в некоторых смартфонах пользователь должен ввести PIN-код или ввести другую информацию в телефон для получения доступа к программам или данным, содержащимся в телефоне. Другие устройства могут быть разблокированы, используя биометрические данные (например, отпечаток пальца), жест на области, чувствительной к прикосновению, или используя комбинацию типов ввода. В конкретных вариантах осуществления терминал может определять, что мобильное электронное устройство находится в разблокированном состоянии, на основе информации, принятой из приложения, работающего в устройстве. Например, приложение может обозначать, что пользователь в настоящее время использует приложение. В дополнительных вариантах осуществления, заблокировано ли или нет устройство, не имеет отношения к операции данной технологии.

На фиг. 3 представлен пример "общего обзора" конкретного варианта осуществления раскрытых технологий. На фиг. 4, с другой стороны, представлена блок-схема примерного варианта осуществления способа 400 управления доступом, которая выполняется системой управления доступом, таким как система 200 на фиг. 2. На этапе 410 способа система детектирует портативное электронное устройство, используя первый датчик, такой как первый датчик 220. Как часть детектирования датчик определяет первый идентификатор устройства для портативного электронного устройства.

Аналогично способу 300, на основе первого идентификатора, система может сообщаться с базой данных для определения, является ли устройство ассоциированным с пользователем, который известен системе и авторизован для использования системы. Если устройство ассоциировано с известным, авторизованным пользователем, тогда на этапе 420 способа система управления доступом передает код доступа в портативное электронное устройство. Система передает код доступа в портативное электронное устройство на основе второго идентификатора устройства, который может быть получен через базу данных. На этапе 430 способа в системе используется второй датчик для считывания кода доступа из портативного электронного устройства. Второй датчик может находится внутри или рядом с терминалом доступа. Если код доступа, считанный из устройства, соответствует коду, который был ранее передан в устройство, тогда пользователю предоставляется доступ с помощью системы на этапе 440 способа.

В некоторых вариантах осуществления способа 400, портативное электронное устройство находится в заблокированном состоянии во время этапов 410 и 420 способа; во время этапа 430 способа портативное электронное устройство находится в разблокированном состоянии, устройство было разблокировано пользователем перед тем, как пользователь представил устройство для терминала доступа.

На фиг. 5 показана блок-схема другого примерного варианта осуществления способа управления доступом для способа 500. Способ 500 выполняется пользователем портативного электронного устройства. На этапе 510 способа пользователь приносит портативное электронное устройство в пределы дальности действия датчика в первой области. В качестве примера, первая область может представлять собой вестибюль здания, коридор или другую область. Когда устройство находится в пределах дальности действия датчика, датчик может определить первый идентификатор устройства для этого устройства.

На этапе 520 способа пользователь принимает код доступа, используя портативное электронное устройство. В некоторых вариантах осуществления программа управления доступом, работающая в устройстве, уведомляет пользователя о том, что был принят код доступа. Уведомление может содержать, например: визуальный индикатор на дисплее устройства (например, "КОД ДОСТУПА БЫЛ ПРИНЯТ", пиктограмму или другой визуальный индикатор); индикатор в виде вибрации; аудиоиндикатор; или другой индикатор, включающий в себя комбинацию нескольких типов индикаторов. В некоторых вариантах осуществления уведомление обозначает, что устройство должно быть разблокировано.

На этапе 530 способа пользователь представляет устройство в терминале доступа. Терминал доступа считывает код доступа из устройства. На этапе 540 способа система предоставляют доступ пользователю (например, доступ к защищенной области).

На фиг. 6 показана диаграмма сигналов, представляющая примерный обмен сигналами разными компонентами, включающими в себя компоненты системы управления доступом. Система может, например, представлять собой версию системы 200, или она может представлять собой другую систему. В примере на фиг. 6 первый идентификатор устройства предают с помощью портативного электронного устройства пользователя и принимают в модуле управления доступом к системе (сигнал 610). Такая информация поступает в модуль управления через датчик, такой как датчик 220. После приема первого идентификатора устройства модуль управления передает первый идентификатор устройства в базу данных (сигнал 620). Среди другой возможной информации модуль управления может принимать второй идентификатор устройства из базы данных (сигнал 630). На основе второго идентификатора устройства модуль управления определяет код доступа и передает инструкции в сеть беспроводной передачи данных передать код доступа в портативное электронное устройство (сигнал 640). Сеть беспроводной передачи данных затем передает код доступа в портативное электронное устройство (сигнал 650). Портативное электронное устройство передает код доступа в модуль управления через датчик, такой как датчик 240 (сигнал 660). После подтверждения, что код доступа является достоверным, модуль управления предоставляет доступ пользователю (сигнал не показан).

В конкретных вариантах осуществления код доступа генерируется веб-сервером (не показан на фиг. 6). Веб-сервер передает код доступа в базу данных, модуль управления и портативное электронное устройство. В дополнительных вариантах осуществления код доступа генерируется базой данных, которая затем передает код доступа в модуль управления и в портативное электронное устройство. Код доступа также может быть сгенерирован модулем управления.

Для ясности, на фиг. 6 показано представление для высокого уровня сигналов, обмен которыми осуществляется между разными компонентами. В соответствии с этим, на фиг. 6 не отображаются все возможные сигналы, обмен которыми может выполняться между представленными компонентами. Например, протоколы квитирования установления связи между портативным электронным устройством и другими компонентами, таким как сеть беспроводной передачи данных, не показаны подробно.

В любом из раскрытых вариантов осуществления действие кода доступа может быть ограничено определенным временем после того, как код будет передан в портативное электронное устройство (например, 1 минута, 2 минуты, 5 минут, 10 минут), ограничиваясь определенным периодом времени (например, в среду с 9:00 до 10:00) или определенным количеством использований (например, код доступа может использоваться только один раз, дважды, пять раз, десять раз или другое количество раз).

В некоторых случаях время действия кода доступа основано на расстоянии между первой областью и второй областью. Например, если первая и вторая области расположены близко друг к другу, время действия короче, чем для системы, где эти две области расположены далеко друг от друга. В других случаях время действия основано на ожидаемом времени перемещения для пользователя между первой областью и второй областью. Ожидаемое время перемещения может быть персонализировано для разных пользователей. Например, для пользователей, которые движутся медленно, возможно, из-за возраста или физического недостатка, может быть выделено больше времени для перемещения из первой области во вторую область.

По меньшей мере, некоторые версии раскрытых технологий могут использоваться в установках, где различные области в пределах данной области имеют разные уровни безопасности или требования. Например, в одном варианте осуществления пользователю предоставляют доступ к защищенной области путем представления в терминал доступа портативного электронного устройства, в котором сохранен соответствующий код доступа, при этом пользователь заранее разблокирует устройство. Действие кода доступа ограничено определенным количеством времени после того, как код будет передан в устройство (например, 1 минута, 2 минуты, 5 минут, 10 минут, полдня, день или другое количество времени).

В дополнительном варианте осуществления пользователю предоставляют доступ в защищенную область путем представления для терминала доступа портативного электронного устройства, в котором содержится код доступа. Доступ может быть предоставлен, даже если пользователь не разблокировал устройство. Хотя код доступа может быть действительным в течение ограниченного количества времени, предел времени может представлять собой относительно длительный период времени (например, час, полдня, день, несколько дней или другое количество времени). Такой вариант осуществления может обеспечить для пользователя возможность проникновения в защищенную область (а также возможность перемещения между разным защищенными областями) путем простого переноса портативного электронного устройства в пределах дальности действия терминала доступа. Пользователю не требуется разблокировать устройство для получения доступа в защищенную область. Это может быть более удобным для пользователя, чем вариант осуществления, в котором требуется разблокирование устройства каждый раз, когда пользователю требуется получить доступ в другую область. Данный вариант осуществления может быть скомбинирован с вариантом осуществления, в котором первоначально требуется представлять разблокированное устройство с кодом доступа, после чего представление заблокированного устройства с кодом доступа является достаточным. Представление разблокированного устройства может быть достаточным для получения доступа только в пределах определенной области (например, в пределах определенного этажа здания). После истечения выбранного периода времени (например, полдня, день или другой период времени), система управления доступом может потребовать, чтобы пользователь снова представил разблокированное портативное электронное устройство в терминале доступа, даже если пользователь не вышел из определенной области.

В конкретном варианте осуществления пользователю предоставляется доступ в защищенную область после разблокирования портативного электронного устройства и представления устройства в терминале доступа. Код доступа сохраняется в устройстве, и, таким образом, пользователю предоставляется доступ к защищенной области. Таким образом, для получения доступа к защищенной области, пользователь должен иметь в своем распоряжении портативное электронное устройство (с кодом доступа), и он должен разблокировать устройство. Однако, в пределах защищенной области, пользователю предоставляется доступ к дополнительным защищенным областям на основе исключительно одной или больше характеристик устройства. Другими словами, для получения доступа к дополнительным защищенным областям, пользователю не требуется разблокировать устройство. Вместо этого, система управления доступом получает идентификатор из устройства (например, адрес MAC, адрес Wi-Fi, номер IMEI, метку, телефонный номер или другую часть информации) и предоставляет доступ на основе этого идентификатора. Такая компоновка может предоставлять несколько более низкий уровень управления защищенным доступом в защищенной области, улучшая при этом удобство для пользователя, находящегося в защищенной области.

На фиг. 7 показана блок-схема примерного варианта осуществления компьютера 700 (например, части модуля управления системы управления доступом, части портативного электронного устройства, части терминала доступа, части модуля управления лифтом, части базы данных, части сети беспроводной передачи данных), который может использоваться с одной или больше технологиями, раскрытыми здесь. Компьютер 700 содержит один или больше процессоров 710. Процессор 710 соединен с запоминающим устройством 720, которое содержит один или больше считываемых компьютером носителей информации, которые содержат программные инструкции 730. При выполнении процессором 710, программные инструкции 730 обеспечивают выполнение процессором 710 одного или больше раскрытых здесь этапов способа. Другие варианты осуществления компьютера 700 могут содержать один или больше дополнительных компонентов. Компьютер 700 может быть соединен с одним или больше другими компьютерами или электронными устройствами через компонент ввод/вывода (не показан). По меньшей мере, в некоторых вариантах осуществления, компьютер 700 может быть соединен с другими компьютерами или электронными устройствами через сеть 740. В конкретных вариантах осуществления, компьютер 700 работает с одним или больше другими компьютерами, которые расположены локально, удаленно или используя оба подхода. Один или больше из раскрытых способов, таким образом, может быть выполнен, используя распределенную компьютерную систему.

По меньшей мере, некоторые из раскрытых вариантов осуществления могут обеспечивать более удобное и подходящее для пользователя управление доступом. Например, для доступа к защищенной области пользователю не требуется проносить метку помимо портативного электронного устройства, которая может представлять собой что-то, что пользователь имеет при себе для дополнительного назначения, такую как смартфон. Кроме того, во время операции системы пользователю не требуется вручную вводить или даже знать код доступа.

По меньшей мере, некоторые из раскрытых вариантов осуществления могут обеспечивать повышенную безопасность по сравнению со способами аутентификации на основе одного фактора, например, когда требуется только метка или только пароль. Варианты осуществления, требующие, чтобы пользователь имел при себе портативное электронное устройство и имел возможность разблокировать устройство, могут использоваться, как способы аутентификации с множеством факторов.

Конкретные раскрытые варианты осуществления могут обеспечивать повышенный уровень безопасности путем использования разных типов первого и второго каналов передачи данных. Любая комбинация технологий может использоваться в качестве каналов передачи данных. Например, первый идентификатор устройства может быть считан из портативного электронного устройства, используя соединение Bluetooth или Bluetooth LE, в то время как код доступа передают в устройство, используя телефонное соединение (например, такое, как текстовое сообщение). Если адрес устройства Bluetooth или Bluetooth LE был сфальсифицирован третьей стороной (например, для того, чтобы он выглядел так, как будто устройство третьей стороны представляет собой устройство пользователя), система доступа все еще передаст код доступа в устройство пользователя через второй канал передачи данных. Устройство пользователя примет код доступа, даже при том, что устройство пользователя не находится рядом с датчиком системы управления доступом. Пользователь может затем распознать, что третья сторона пытается имитировать устройство пользователя.

В одном неограничительном примере пользователь входит в здание и идет в вестибюль, имея при себе смартфон. Через датчик система управления доступом детектирует, что смартфон был внесен в вестибюль, и что определенная программа управления доступом работает в смартфоне. Смартфон находится в заблокированном состоянии. Система управления доступом определяет первый идентификатор устройства для смартфона, который в этом случае представляет собой адрес устройства Bluetooth или универсальный идентификатор (UID). Система доступа использует первый идентификатор устройства для определения, принадлежит ли, в соответствии с базой данных, устройство авторизованному пользователю. После определения, что устройство действительно принадлежит авторизованному пользователю, система доступа принимает из базы данных второй идентификатор устройства для смартфона. В этом случае, второй идентификатор устройства представляет собой адрес уведомления, передаваемого без запроса. Используя адрес уведомления, передаваемого без запроса, система управления доступом инструктирует сеть беспроводной передачи данных (в этом случае, сотовую телефонную сеть) для передачи кода доступа в смартфон в виде уведомления, передаваемого без запроса. Смартфон принимает уведомление, передаваемое без запроса. В результате, программа, работающая в смартфоне, отображает уведомление о том, что смартфон принял код доступа. Пользователь движется через вестибюль и приближается к терминалу управления доступом, расположенному на барьере в вестибюле. Пользователь разблокирует смартфон, печатая ПИН в телефоне. Пользователь удерживает смартфон рядом с терминалом управления доступом. Датчик Bluetooth в терминале детектирует смартфон, определяет, что смартфон находится в разблокированном состоянии, и связывается с программой для считывания кода доступа из смартфона. Датчик также считывает цифровой сертификат из смартфона. Система управления доступом подтверждает, что код доступа, считанный из смартфона, является таким же кодом, который система ранее передала, используя уведомление, передаваемое без запроса, и что код доступа соответствует цифровому сертификату. Система управления доступом затем открывает барьер вестибюля для предоставления для пользователя доступа в защищенную область.

Хотя некоторые варианты осуществления различных способов, раскрытых здесь, были описаны, как содержащие определенное количество этапов способа, дополнительные варианты осуществления данного способа могут содержать больше или меньше этапов способа, которые в явном виде раскрыты здесь. В дополнительных вариантах осуществления этапы способа выполняются в другом порядке, чем раскрыто здесь. В некоторых случаях два или больше этапов способа могут быть скомбинированы в один этап способа. В некоторых случаях один этап способа может быть разделен на два или больше этапа способа.

Хотя многие из раскрытых вариантов осуществления системы доступа, в общем, описаны как управление доступом к физической области, любой из вариантов осуществления может быть адаптирован для управления доступом к информации (например, информации, сохраненной в компьютере).

Если только не указано другое, фраза, относящаяся к "по меньшей мере, одному из" списка пунктов, относится к любой комбинации этих пунктов, включая в себя одиночные элементы. В качестве примера, фраза, "по меньшей мере, один из: a, b или с" предназначена для охвата: а; b; с; а и b; а и с; b и с; и a, b и с. В качестве другого примера, фраза, "по меньшей мере, один из: a, b и с" предназначен для охвата: а; b; с; а и b; а и с; b и с; и a, b и с.

Используемый здесь термин "пользователь" может представлять собой человека, группу людей, машину, объект или животное.

После иллюстрации и описания принципов раскрытых технологий, для специалиста в данной области техники будет очевидно, что раскрытые варианты осуществления могут быть модифицированы по компоновке и деталям, без выхода за пределы таких принципов. С учетом множества возможных вариантов осуществления, в которых могут применяться принципы раскрытых технологий, следует понимать, что представленные варианты осуществления представляют собой только примеры технологий, и их не следует рассматривать, как ограничение объема изобретения. Скорее, объем изобретения определен следующей формулой изобретения и ее эквивалентами. Поэтому, я заявляю, как свое изобретение, все, что попадает в пределы объема этой формулы изобретения.

Реферат

Предложен способ управления доступом. При выполнении способа, определяют первый идентификатор устройства для портативного электронного устройства (170) пользователя (150). При этом определение выполняется в ответ на попадание портативного электронного устройства (170) в первую область (110). В результате определения идентификатора первого устройства из портативного электронного устройства (170) передают код доступа в портативное электронное устройство (170) на основе второго идентификатора устройства для портативного электронного устройства (170). При этом второй идентификатор устройства определяют на основе первого идентификатора устройства. Считывают код доступа из портативного электронного устройства (170) во второй области (112), используя терминал (180) доступа. Предоставляют доступ для пользователя (150) в результате считывания кода доступа из портативного электронного устройства (170). Предложена также система управления доступом. Достигается повышение безопасности, надежности. 2 н. и 13 з.п. ф-лы, 7 ил.

Комментарии