Система удаленного бесключевого входа для транспортного средства (варианты), брелок для ключей для системы удаленного бесключевого входа - RU2706768C2

Код документа: RU2706768C2

Чертежи

Описание

Область техники, к которой относится изобретение

[0001] Настоящее раскрытие сущности, в целом, относится к удаленному бесключевому входу для транспортного средства, а более конкретно, к аутентификации на основе удаленного бесключевого входа.

Уровень техники

[0002] Система удаленного бесключевого входа упрощает управление некоторыми функциями транспортного средства с использованием брелока для ключей. Например, брелок для ключей может использоваться, чтобы блокировать и разблокировать двери, открывать багажник, инициировать аварийный сигнал, запускать и останавливать двигатель и т.д. Брелок для ключей отправляет сигнал в транспортное средство, чтобы пробуждать транспортное средство для выполнения ожидаемого действия. Брелок для ключей включает в себя идентификационный код передатчика (TIC), который уникально идентифицирует брелок для ключей. Транспортное средство включает в себя поддержку списка TIC, которые авторизованы, чтобы управлять функциями транспортного средства. Транспортное средство включает в себя TIC через процесс сопряжения.

Сущность изобретения

[0003] Прилагаемая формула изобретения задает эту заявку. Настоящее раскрытие сущности обобщает аспекты вариантов осуществления и не должно использоваться, чтобы ограничивать формулу изобретения. Другие реализации предположены в соответствии с технологиями, описанными в данном документе, как должно быть очевидным для специалистов в данной области техники после изучения нижеприведенных чертежей и подробного описания, и эти реализации должны быть в пределах объема этой заявки.

[0004] Раскрыты примерные варианты осуществления для аутентификации на основе удаленного бесключевого входа. Примерная система удаленного бесключевого входа включает в себя брелок для ключей и транспортное средство. Брелок для ключей формирует защищенное сообщение с пространством для простого текста и пространством для зашифрованного текста. Транспортное средство (i) определяет, может ли брелок для ключей быть авторизован, на основе первой информации в пространстве для простого текста, (ii) дешифрует зашифрованное значение в пространстве для зашифрованного текста на основе предсказанного полного значения счетчика, и (iii) определяет, авторизован ли брелок для ключей, на основе второй информации в зашифрованном значении.

[0005] Примерный раскрытый брелок для ключей включает в себя запоминающее устройство, чтобы сохранять значение счетчика и идентификатор брелока для ключей, процессор. Примерный процессор выполнен с возможностью (i) формировать, с помощью алгоритма шифрования и ключа шифрования, зашифрованное значение счетчика, (ii) формировать аутентификационный тег посредством выполнения операции побитового XOR с зашифрованным значением счетчика для первой части значения счетчика и первой части идентификатора брелока для ключей; (iii) формировать защищенное сообщение с пространством для простого текста и пространством для зашифрованного текста. Аутентификационный тег расположен в пространстве для зашифрованного текста.

[0006] Примерная раскрытая система удаленного бесключевого входа транспортного средства включает в себя запоминающее устройство, чтобы сохранять множество идентификаторов авторизованных брелоков для ключей и значение счетчика транспортного средства, и процессор. В ответ на прием защищенного сообщения из брелока для ключей, которое включает в себя пространство для простого текста и пространство для зашифрованного текста, примерный процессор (a) выполняет первое определение, авторизован ли брелок для ключей, который отправляет защищенное сообщение, на основе части идентификатора брелока для ключей, включенного в пространство для простого текста, и соответствующих частей множества идентификаторов авторизованных брелоков для ключей, (b) предсказывает полное значение счетчика на основе значения счетчика транспортного средства и первой части значения счетчика брелока для ключей, включенного в пространство для простого текста, (c) дешифрует зашифрованное значение из пространства для зашифрованного текста на основе предсказанного полного значения счетчика, (d) выполняет второе определение, на основе множества идентификаторов авторизованных брелоков для ключей, информации в зашифрованном значении и предсказанного полного значения счетчика, и (e) выполняет действие, идентифицированное посредством кода действия, включенного в зашифрованное значение, когда брелок для ключей авторизован.

Краткое описание чертежей

[0007] Для лучшего понимания изобретения, следует обратиться к вариантам осуществления, показанным на нижеприведенных чертежах. Компоненты на чертежах не обязательно нарисованы в масштабе, и соответствующие элементы могут опускаться, либо в некоторых случаях пропорции могут быть чрезмерно увеличены, чтобы подчеркивать и ясно иллюстрировать новые признаки, описанные в данном документе. Помимо этого, системные компоненты могут компоноваться различными способами, как известно в данной области техники. Дополнительно, на чертежах, аналогичные ссылки с номерами обозначают соответствующие части на нескольких видах.

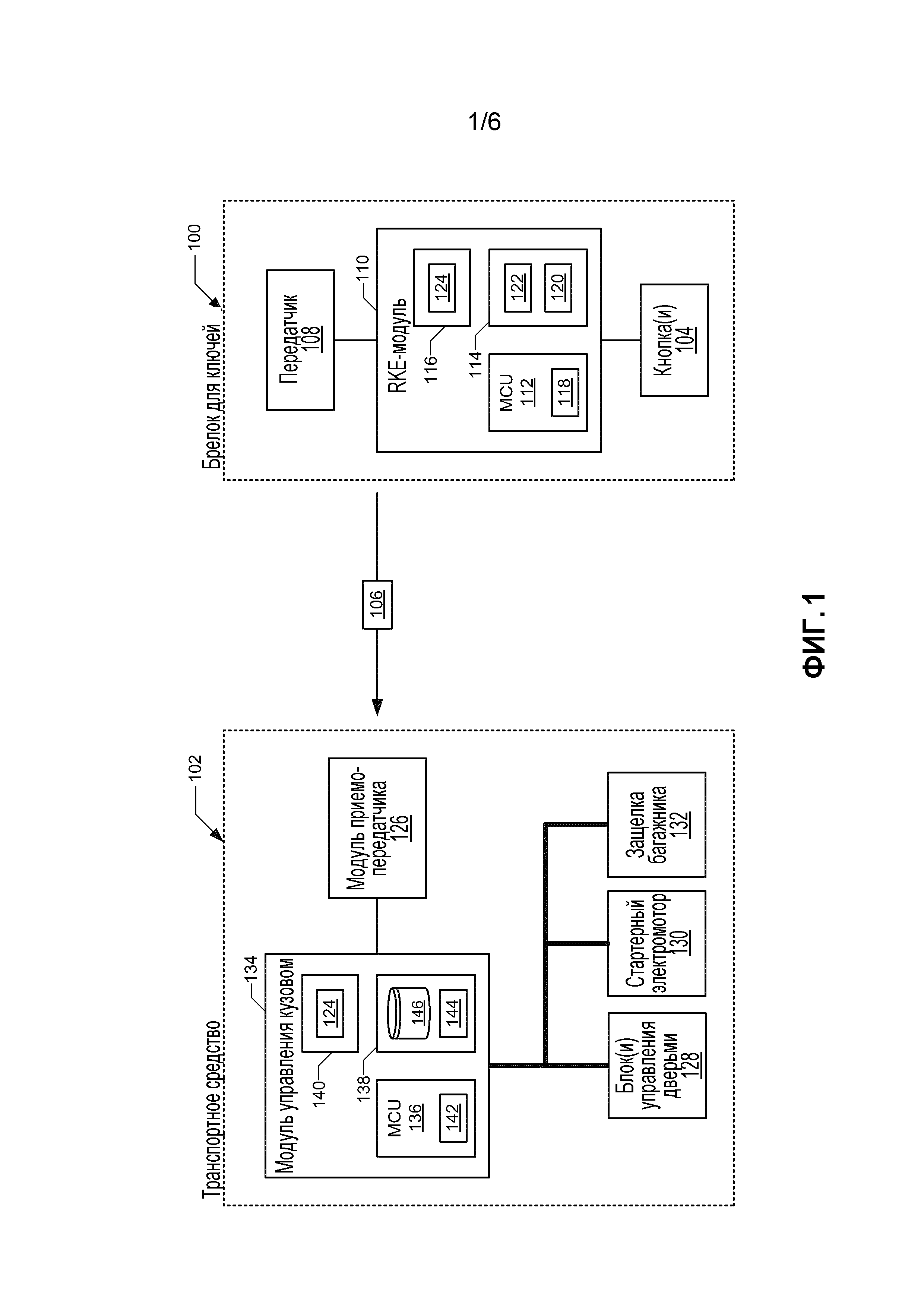

[0008] Фиг. 1 иллюстрирует брелок для ключей и транспортное средство, взаимодействующие в соответствии с идеями этого раскрытия сущности.

[0009] Фиг. 2 является блок-схемой модуля защиты сообщений брелока для ключей по фиг. 1.

[0010] Фиг. 3 является блок-схемой аутентификатора брелоков для ключей транспортного средства по фиг. 1.

[0011] Фиг. 4 является блок-схемой последовательности операций способа, чтобы определять, авторизован ли брелок для ключей по фиг. 1, чтобы управлять функциями транспортного средства по фиг. 1.

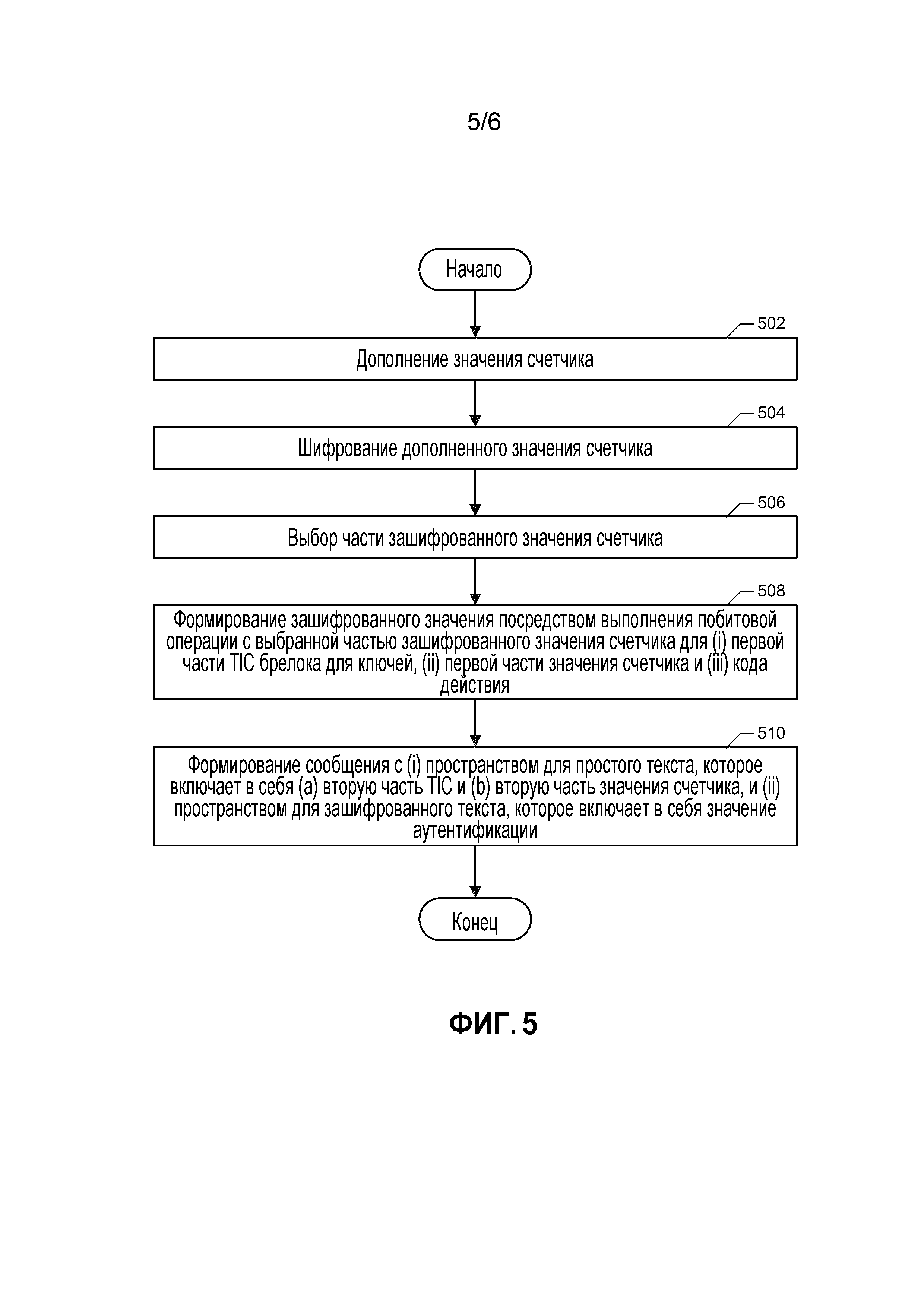

[0012] Фиг. 5 является блок-схемой последовательности операций способа, чтобы формировать защищенное сообщение посредством брелока для ключей по фиг. 1.

[0013] Фиг. 6 является блок-схемой последовательности операций способа, чтобы аутентифицировать защищенное сообщение посредством транспортного средства по фиг. 1.

Подробное описание примерных вариантов осуществления

[0014] Хотя изобретение может быть осуществлено в различных формах, на чертежах показаны и далее описываются некоторые примерные и неограничивающие варианты осуществления, с пониманием того, что настоящее раскрытие сущности должно считаться примерным пояснением изобретения, и не имеет намерение ограничивать изобретение проиллюстрированными конкретными вариантами осуществления.

[0015] Сообщения из брелока для ключей в систему удаленного бесключевого входа зачастую включают в себя шаблон пробуждения, идентификационный код передатчика (TIC), код действия, непрерывно изменяющийся код и код аутентификации сообщений (MAC). Шаблоны пробуждения пробуждают транспортные средства, которые принимают сообщение. TIC уникально идентифицирует брелок для ключей. Код действия идентифицирует действие, которое должно выполняться. Непрерывно изменяющийся код изменяется для каждого сообщения, чтобы обеспечивать то, что сигнал является хорошим только для одного раза, чтобы предотвращать атаки с повторением пакетов. MAC является криптографической защитой, которая обеспечивает целостность и аутентификацию сообщения. В общем, потребители более удовлетворены системой удаленного бесключевого входа, когда диапазон действия брелока для ключей является больший, и аккумулятор брелока для ключей работает дольше. Более короткие сообщения (в байтах) увеличивают диапазон действия брелока для ключей и экономят время работы аккумулятора брелока для ключей. Однако, традиционно, меры обеспечения безопасности (такие как MAC) имеют тенденцию увеличивать длину сообщений.

[0016] Как раскрыто ниже, система удаленного бесключевого входа формирует защищенные сообщения, которые короче традиционного сообщения брелока для ключей, при поддержании безопасности сообщения. Защищенное сообщение включает в себя пространство для простого текста и пространство для зашифрованного текста. Чтобы формировать защищенное сообщение, брелок для ключей использует TIC, непрерывно изменяющийся код (иногда упоминаемый в данном документе в качестве "значения счетчика") и код действия. С использованием полного значения счетчика и ключа шифрования, брелок для ключей создает зашифрованное значение (иногда называемое "аутентификационным тегом") посредством шифрования первой части TIC, первой части значения счетчика и кода действия. Чтобы формировать сообщение, брелок для ключей размещает вторую часть TIC и вторую часть значения счетчика в пространстве для простого текста и зашифрованное значение в пространстве для зашифрованного текста. В некоторых примерах, защищенное сообщение составляет девять байтов с четырехбайтовым пространством для простого текста и пятибайтовым пространством для зашифрованного текста. После этого брелок для ключей передает защищенное сообщение.

[0017] После приема защищенного сообщения, транспортные средства в пределах диапазона действия пробуждаются. Транспортное средство, которое пробуждается, определяет, предназначено ли сообщение возможно для него, посредством сравнения авторизованных TIC, сохраненных в его запоминающем устройстве, со второй частью TIC в пространстве для простого текста защищенного сообщения. Например, если вторая часть TIC составляет два старших байта TIC брелока для ключей, транспортное средство сравнивает вторую часть TIC с двумя старшими байтами авторизованных TIC, сохраненных в запоминающем устройстве. Если вторая часть TIC совпадает с одной из вторых частей авторизованных TIC, транспортное средство остается пробужденным, чтобы дополнительно обрабатывать защищенное сообщение. В противном случае, система удаленного бесключевого входа транспортного средства возвращается в режим ожидания.

[0018] Транспортное средство предсказывает полное значение счетчика на основе (a) второй части значения счетчика в пространстве для простого текста защищенного сообщения и (b) значения счетчика, сохраненных в запоминающем устройстве транспортного средства. С использованием предсказанного полного значения счетчика и ключа шифрования, сохраненных в запоминающем устройстве транспортного средства, транспортное средство формирует дешифрованное значение посредством попытки дешифровать зашифрованное значение в пространстве для зашифрованного текста защищенного сообщения. Если брелок для ключей авторизован, чтобы осуществлять доступ к транспортному средству, ключ шифрования брелока для ключей и шифрование в запоминающем устройстве транспортного средства, ассоциированном с TIC, являются идентичными, и дешифрованное значение должно включать в себя первую часть TIC, первую часть значения счетчика и кода действия. Для первой и второй частей TIC и первой и второй частей значения счетчика, транспортное средство сравнивает TIC и значение счетчика, ассоциированные с защищенным сообщением, с авторизованным TIC и значением счетчика, сохраненными в запоминающем устройстве транспортного средства. Если (i) TIC, ассоциированный с защищенным сообщением, совпадает с одним из авторизованных TIC, и (ii) предсказанное полное значение счетчика совпадает с фактическим полным значением счетчика, то транспортное средство выполняет действие, указываемое посредством кода действия. В противном случае, транспортное средство возвращается в режим ожидания без выполнения действия.

[0019] Фиг. 1 иллюстрирует брелок 100 для ключей и транспортное средство 102, взаимодействующие в соответствии с идеями этого раскрытия сущности. Брелок 100 для ключей выполнен с возможностью удаленно инструктировать транспортному средству 102 (a) блокировать и разблокировать двери транспортного средства 102, запускать и останавливать двигатель транспортного средства 102 и/или открывать багажник транспортного средства 102 и т.д. Брелок для ключей включает в себя кнопки 104, которые при нажатии вынуждают брелок 100 для ключей отправлять защищенное сообщение 106 в транспортное средство 102, как раскрыто ниже. В проиллюстрированном примере, брелок 100 для ключей включает в себя кнопки 104, передатчик 108 и модуль 110 удаленного бесключевого входа (RKE).

[0020] Кнопки 104 ассоциированы с кодами действий (например, кодами 212 действий по фиг. 2 ниже). Коды действий являются двоичными значениями, которые идентифицируют действие, которое должно выполнять транспортное средство 102. Например, первая кнопка 104 может быть ассоциирована с кодом действия, чтобы разблокировать двери транспортного средства 102, и вторая кнопка 104 может быть ассоциирована с кодом действия, чтобы блокировать двери транспортного средства 102.

[0021] Передатчик 108 включает в себя радиомодуль и антенну, чтобы передавать в широковещательном режиме защищенные сообщения 106, сформированные посредством RKE-модуля 110. Передатчик 108 выполнен с возможностью иметь диапазон действия приблизительно в 15-50 футов. Дополнительно, передатчик 108 настроен на конкретную рабочую частоту. Например, рабочая частота может составлять 315 МГц (для Северной Америки) или 433,92 МГц (для Европы).

[0022] RKE-модуль 110 формирует защищенные сообщения 106 в ответ на нажатие одной из кнопок 104. RKE-модуль 110 передает в широковещательном режиме защищенные сообщения 106 через передатчик 108. В проиллюстрированном примере, RKE-модуль 110 включает в себя процессор или контроллер 112, запоминающее устройство 114 и 116 и модуль 118 защиты сообщений.

[0023] Процессор или контроллер 112 может представлять собой любое подходящее устройство обработки или набор устройств обработки, к примеру, но не только: микропроцессор, микроконтроллерную платформу, подходящую интегральную схему, одну или более программируемых пользователем вентильных матриц (FPGA) и/или одну или более специализированных интегральных схем (ASIC). В проиллюстрированном примере, процессор или контроллер 112 структурирован с возможностью включать в себя модуль 118 защиты сообщений. Запоминающее устройство 114 и 116 может представлять собой энергозависимое запоминающее устройство (например, RAM, которое может включать в себя энергонезависимое RAM, магнитное RAM, ферроэлектрическое RAM и любые другие подходящие формы); энергонезависимое запоминающее устройство (например, запоминающее устройство на дисках, флэш-память, EPROM, EEPROM, энергонезависимое полупроводниковое запоминающее устройство на мемристорах и т.д.), запоминающее устройство без перезаписи (например, EPROM), постоянные запоминающие устройства и/или устройства хранения данных с высокой пропускной способностью (например, жесткие диски, полупроводниковые накопители и т.д.). В некоторых примерах, запоминающее устройство 114 и 116 включает в себя несколько видов запоминающего устройства, в частности, энергозависимое запоминающее устройство и энергонезависимое запоминающее устройство. В проиллюстрированном примере, значение 120 счетчика и идентификационный код 122 передатчика (TIC) сохраняются в запоминающем устройстве 114. Защищенное запоминающее устройство 116 включает в себя встроенный аппаратный механизм шифрования с собственными ключами аутентификации, чтобы защищенно сохранять информацию. Криптографический алгоритм аппаратного механизма шифрования шифрует данные, сохраненные в защищенном запоминающем устройстве 116. В проиллюстрированном примере, ключ 124 шифрования сохраняется в защищенном запоминающем устройстве 116.

[0024] Запоминающее устройство 114 представляет собой машиночитаемые носители, в которые могут встраиваться один или более наборов инструкций, к примеру, программное обеспечение для эксплуатации способов настоящего раскрытия сущности. Инструкции могут воплощать один или более способов или логику, как описано в данном документе. В конкретном варианте осуществления, инструкции могут размещаться полностью или, по меньшей мере, частично, в любом одном или нескольких из запоминающего устройства 114, машиночитаемого носителя и/или в процессоре 112 во время выполнения инструкций.

[0025] Следует понимать, что термины "невременный машиночитаемый носитель" и "машиночитаемый носитель" включают в себя один носитель или множество носителей, к примеру, централизованную или распределенную базу данных и/или ассоциированные кэши и серверы, которые сохраняют один или более наборов инструкций. Термины "невременный машиночитаемый носитель" и "машиночитаемый носитель" также включают в себя любой материальный носитель, который способен хранить, кодировать или переносить набор инструкций для выполнения посредством процессора, либо которые вынуждают систему выполнять любые один или более способов или операций, раскрытых в данном документе. При использовании в данном документе, термин "машиночитаемый носитель" явно задается таким образом, чтобы включать в себя любой тип машиночитаемого устройства хранения данных и/или диска хранения и исключать распространяющиеся сигналы.

[0026] Как подробнее раскрыто на фиг. 2 ниже, модуль 118 защиты сообщений формирует защищенные сообщения 106 на основе (a) значения 120 счетчика, TIC 122 и ключа 124 шифрования, сохраненных в запоминающем устройстве 114 и 116 и (b), кода действия, ассоциированного с нажатой кнопкой. Модуль 118 защиты сообщений постепенно увеличивает значение 120 счетчика, когда модуль 118 защиты сообщений передает в широковещательном режиме защищенное сообщение 106. Таким образом, значение 120 счетчика, используемое, чтобы формировать защищенное сообщение 106, отличается для каждого защищенного сообщения 106 до тех пор, пока счетчик не будет повторен или сброшен. TIC 122 является статическим значением, которое уникально идентифицирует брелок 100 для ключей. Модуль 118 защиты сообщений формирует зашифрованное значение посредством шифрования первой части значения 120 счетчика с помощью кода действия и первой части TIC 122. Модуль 118 защиты сообщений размещает вторую часть значения 120 счетчика и вторую часть TIC 122 в части простого текста защищенного сообщения 106, а зашифрованное значение в части зашифрованного текста защищенного сообщения. Модуль 118 защиты сообщений передает в широковещательном режиме защищенное сообщение 106 через передатчик 108.

[0027] Транспортное средство 102 может представлять собой стандартное транспортное средство с бензиновым двигателем, гибридное транспортное средство, электротранспортное средство, транспортное средство на топливных элементах и/или транспортное средство с любым другим типом реализации мобильности. Транспортное средство 102 включает в себя части, связанные с мобильностью, такие как силовая передача с двигателем, трансмиссия, подвеска, карданный вал и/или колеса и т.д. Транспортное средство 102 может быть неавтономным, полуавтономным (например, некоторые стандартные функции движения управляются посредством транспортного средства 102) или автономным (например, функции движения управляются посредством транспортного средства 102 без прямого ввода от водителя). В проиллюстрированном примере, транспортное средство 102 включает в себя модуль 126 приемо-передатчика, блоки 128 управления дверьми, стартерный электромотор 130, защелку 132 багажника и модуль 134 управления кузовом.

[0028] Модуль 126 приемо-передатчика включает в себя антенну, чтобы принимать защищенное сообщение 106 из брелока 100 для ключей. В некоторых примерах, модуль 126 приемо-передатчика настроен с возможностью принимать защищенное сообщение 106 из брелока 100 для ключей на частоте среднего диапазона (например, 315 МГц - 902 МГц и т.д.).

[0029] Блоки 128 управления дверьми каждый ассоциированы с соответствующей одной из дверей транспортного средства 102. Блок 128 управления дверью разнообразно функционирует в отношении двери. Например, блок 128 управления дверью может управлять защелкой, чтобы блокировать и разблокировать дверь, позициями бокового зеркала заднего вида и позицией соответствующего окна. Блок 128 управления дверью включает в себя электронную схему (например, дискретные компоненты, интегральные схемы, процессор и т.д.), чтобы управлять актуаторами, которые перемещают окно и управляют защелкой. В проиллюстрированном примере, стартерный электромотор 130 запускает двигатель транспортного средства 102 в ответ на прием команды из модуля 134 управления кузовом. Защелка 132 багажника, когда закрыта, защелкивает багажник (или заднюю дверь) закрытого транспортного средства. Защелка 132 багажника расщелкивается в ответ на команду из модуля 134 управления кузовом.

[0030] Модуль 134 управления кузовом управляет различными подсистемами транспортного средства 102. Модуль 134 управления кузовом функционально соединяется с модулем 126 приемо-передатчика, чтобы принимать защищенные сообщения 106 из брелока 100 для ключей. В проиллюстрированном примере, модуль 134 управления кузовом функционально соединяется с блоками 128 управления дверьми, стартерным электромотором 130 и защелкой 132 багажника, чтобы управлять двигателем, дверями и багажником транспортного средства 102. В проиллюстрированном примере, модуль 134 управления кузовом включает в себя процессор или контроллер 136, запоминающее устройство 138 и 140 и аутентификатор 142 брелоков для ключей.

[0031] Процессор или контроллер 136 может представлять собой любое подходящее устройство обработки или набор устройств обработки, к примеру, но не только: микропроцессор, микроконтроллерную платформу, подходящую интегральную схему, одну или более программируемых пользователем вентильных матриц (FPGA) и/или одну или более специализированных интегральных схем (ASIC). В проиллюстрированном примере, процессор или контроллер 136 структурирован с возможностью включать в себя аутентификатор 142 брелоков для ключей. Запоминающее устройство 138 и 140 может представлять собой энергозависимое запоминающее устройство (например, RAM, которое может включать в себя энергонезависимое RAM, магнитное RAM, ферроэлектрическое RAM и любые другие подходящие формы); энергонезависимое запоминающее устройство (например, запоминающее устройство на дисках, флэш-память, EPROM, EEPROM, энергонезависимое полупроводниковое запоминающее устройство на мемристорах и т.д.), запоминающее устройство без перезаписи (например, EPROM), постоянные запоминающие устройства и/или устройства хранения данных с высокой пропускной способностью (например, жесткие диски, полупроводниковые накопители и т.д.). В некоторых примерах, запоминающее устройство 138 и 140 включает в себя несколько видов запоминающего устройства, в частности, энергозависимое запоминающее устройство и энергонезависимое запоминающее устройство. В проиллюстрированном примере, значение 144 счетчика транспортного средства и один или более авторизованных TIC 146 сохраняются в запоминающем устройстве 138. Защищенное запоминающее устройство 140 включает в себя встроенный аппаратный механизм шифрования с собственными ключами аутентификации, чтобы защищенно сохранять информацию. Криптографический алгоритм аппаратного механизма шифрования шифрует данные, сохраненные в защищенном запоминающем устройстве 140. В проиллюстрированном примере, ключ 124 шифрования сохраняется в защищенном запоминающем устройстве 140.

[0032] Запоминающее устройство 114 представляет собой машиночитаемые носители, в которые могут встраиваться один или более наборов инструкций, к примеру, программное обеспечение для эксплуатации способов настоящего раскрытия сущности. Инструкции могут воплощать один или более способов или логику, как описано в данном документе. В конкретном варианте осуществления, инструкции могут размещаться полностью или, по меньшей мере, частично, в любом одном или более из запоминающего устройства 114, машиночитаемого носителя и/или в процессоре 112 во время выполнения инструкций.

[0033] Как подробнее раскрыто на фиг. 3 ниже, аутентификатор 142 брелоков для ключей определяет, представляет ли защищенное сообщение 106 один из брелоков 100 для ключей, авторизованных, чтобы обмениваться данными с транспортным средством 102. Первоначально, аутентификатор 142 брелоков для ключей сравнивает часть TIC 122 в пространстве для простого текста защищенного сообщения 106 с соответствующими частями авторизованных TIC 146, сохраненных в запоминающем устройстве 138. Если ни одна из соответствующих частей авторизованных TIC 146 не совпадает, аутентификатор 142 брелоков для ключей игнорирует защищенное сообщение 106. В некоторых примерах, аутентификатор 142 брелоков для ключей затем возвращает модуль 134 управления кузовом в режим ожидания.

[0034] В противном случае, аутентификатор 142 брелоков для ключей формирует предсказанное полное значение счетчика (например, предсказанное полное значение 308 счетчика по фиг. 3 ниже) на основе (a) части значения 120 счетчика в пространстве для простого текста защищенного сообщения 106 и (b) значения 144 счетчика транспортного средства, сохраненных в запоминающем устройстве 138. На основе предсказанного полного значения счетчика, аутентификатор 142 брелоков для ключей пытается дешифровать зашифрованное значение в части зашифрованного текста защищенного сообщения 106 с помощью ключа 124 шифрования. Аутентификатор 142 брелоков для ключей комбинирует часть значения 120 счетчика в части простого текста защищенного сообщения 106 с данными в дешифрованном зашифрованном значении, которое представляет оставшуюся часть значения 120 счетчика, чтобы формировать восстановленное значение счетчика (например, восстановленное значение 310 счетчика по фиг. 3 ниже). Дополнительно, аутентификатор 142 брелоков для ключей комбинирует часть TIC 122 в части простого текста защищенного сообщения 106 с данными в дешифрованном зашифрованном значении, которое представляет оставшуюся часть TIC 122, чтобы формировать восстановленный TIC (например, восстановленный TIC 312 по фиг. 3 ниже). Аутентификатор 142 брелоков для ключей сравнивает восстановленный TIC с авторизованными TIC 146, а восстановленное значение счетчика с предсказанным значением счетчика. Если оба не совпадают, аутентификатор 142 брелоков для ключей игнорирует защищенное сообщение 106. В противном случае, аутентификатор 142 брелоков для ключей предоставляет код действия в модуль 134 управления кузовом.

[0035] Фиг. 2 является блок-схемой модуля 118 защиты сообщений брелока 100 для ключей по фиг. 1. В проиллюстрированном примере, модуль 118 защиты сообщений включает в себя примерный модуль 202 шифрования, примерный формирователь 204 значений аутентификации и примерный формирователь 206 сообщений.

[0036] Значение 120 счетчика является многобайтовым значением. В некоторых примерах, значение 120 счетчика имеет длину в четыре байта. При использовании в данном документе, четыре байта значения 120 счетчика могут упоминаться как " C1C2C3C4", где C1 является старшим байтом, и C4 является младшим байтом. TIC 122 является многобайтовым значением. В некоторых примерах, TIC 122 имеет длину в четыре байта. При использовании в данном документе, четыре байта TIC 122 могут упоминаться как " T1T2T3T4", где T1 является старшим байтом, и T4 является младшим байтом.

[0037] Модуль 202 шифрования реализует алгоритм шифрования на основе ключа 124 шифрования, чтобы формировать зашифрованное значение 208 счетчика для значения 120 счетчика, сохраненного в запоминающем устройстве 114. Алгоритм шифрования может представлять собой любой подходящий алгоритм шифрования, к примеру, усовершенствованный стандарт шифрования (AES). До применения алгоритма шифрования, модуль 202 шифрования дополняет значение 120 счетчика посредством добавления байтов в значение 120 счетчика. В некоторых примерах, модуль 202 шифрования увеличивает в четыре раза длину значения 120 счетчика. Например, если значение 120 счетчика составляет четыре байта, модуль 202 шифрования может добавлять двенадцать байтов. Зашифрованное значение 208 счетчика является длиной значения 120 счетчика с дополнительными байтами. Например, зашифрованное значение 208 счетчика может составлять шестнадцать байтов.

[0038] Формирователь 204 значений аутентификации формирует зашифрованное значение 210 на основе зашифрованного значения 208 счетчика. Формирователь 204 значений аутентификации выбирает часть зашифрованного значения 208 счетчика. В некоторых примерах, выбранная часть составляет пять байтов. В таком примере, выбранная часть может быть любой пятибайтовой частью при условии, что аутентификатор брелоков для ключей использует идентичные пятибайтовые позиции. В некоторых таких примерах, формирователь 204 значений аутентификации выбирает пять старших байтов зашифрованного значения 208 счетчика. Формирователь 204 значений аутентификации комбинирует первую часть значения 120 счетчика (например, первые два старших байта (C1C2)) с первой частью TIC 122 (например, первыми двумя старшими байтами (T1T2)) и кодом 212 действия. Формирователь 204 значений аутентификации затем выполняет побитовую операцию (например, операцию "исключающего OR" (XOR)) для комбинированных байтов и выбранной части зашифрованного значения 208 счетчика, чтобы формировать зашифрованное значение 210.

[0039] Формирователь 206 сообщений формирует защищенное сообщение 106. Формирователь 206 сообщений выбирает вторую часть значения 120 счетчика (например, два младших байта (C3C4)) и вторую часть TIC 122 (например, два младших байта (T3T4)). Формирователь 206 сообщений размещает выбранные части значения 120 счетчика и TIC 122 в части простого текста защищенного сообщения 106. Формирователь 206 сообщений размещает зашифрованное значение 210 в пространстве для зашифрованного текста защищенного сообщения 106. Формирователь 206 сообщений затем перенаправляет защищенное сообщение в передатчик 108 для передачи в широковещательном режиме.

[0040] Фиг. 3 является блок-схемой аутентификатора 142 брелоков для ключей транспортного средства 102 по фиг. 1. В проиллюстрированном примере, аутентификатор 142 брелоков для ключей включает в себя примерный модуль 302 предсказания значений счетчика, примерный модуль 304 шифрования и примерный аутентификатор 306 сообщений.

[0041] Примерный модуль 302 предсказания значений счетчика формирует предсказанное полное значение 308 счетчика на основе (a) части значения 120 счетчика (например, C3C4) в пространстве для простого текста защищенного сообщения 106 и (b) значения 144 счетчика транспортного средства. Как используется в данном документе, четыре байта значения 144 счетчика транспортного средства могут упоминаться как " C'1C'2C'3C'4", где C'1 является старшим байтом, и C'4 является младшим байтом. Модуль 302 предсказания значений счетчика пытается определять предсказанное полное значение 308 счетчика таким образом, что предсказанное полное значение 308 счетчика равно значению 120 счетчика. В некоторых примерах, следующее возможное значение для значения счетчика модуля 302 предсказания на основе значения 144 счетчика транспортного средства часть значения 120 счетчика (например, C3C4). Примерное предсказанное полное значение 308 счетчика примера показано в нижеприведенной таблице (1) (в шестнадцатеричной форме).

Табл. 1

[0042] Модуль 304 шифрования определяет, совпадает ли соответствующая часть какого-либо авторизованного TIC 146, сохраненного в запоминающем устройстве 138, с частью TIC 122, включенного в пространство для простого текста защищенного сообщения. Модуль 304 шифрования реализует алгоритм шифрования, идентичный алгоритму шифрования модуля 202 шифрования модуля 118 защиты сообщений. Модуль 304 шифрования использует ключ(и) 124 шифрования, ассоциированные с совпадающим авторизованным TIC 146. Если совпадающий авторизованный TIC 146 фактически совпадет с TIC 122, ключ 124 шифрования является идентичным ключу шифрования, сохраненному в защищенном запоминающем устройстве 116 брелока 100 для ключей. Модуль 304 шифрования формирует зашифрованное полное значение счетчика. До применения алгоритма шифрования, модуль 304 шифрования дополняет предсказанное полное значение 308 счетчика посредством добавления байтов в предсказанное полное значение 308 счетчика. В некоторых примерах, модуль 304 шифрования увеличивает в четыре раза длину предсказанного полного значения 308 счетчика. Например, если предсказанное полное значение 308 счетчика составляет четыре байта, модуль 304 шифрования может добавлять двенадцать байтов. Зашифрованное полное значение счетчика является длиной значения 120 счетчика с дополнительными байтами. Например, зашифрованное значение 208 счетчика может составлять шестнадцать байтов.

[0043] Модуль 304 шифрования выбирает часть зашифрованного полного значения счетчика. Модуль 304 шифрования выбирает местоположения байтов, идентичные местоположениям байтов формирователя 204 значений аутентификации модуля 118 защиты сообщений. Например, модуль 304 шифрования может выбирать пять старших байтов зашифрованного полного значения счетчика. Модуль 304 шифрования затем выполняет побитовую операцию (например, операцию "исключающего OR" (XOR)) для зашифрованного значения 210 в пространстве для зашифрованного текста защищенного сообщения 106. Он формирует предсказанную вторую часть значения 120 счетчика, предсказанную вторую часть TIC 122 и код 212 действия. Модуль 304 шифрования комбинирует первую часть значения 120 счетчика из пространства для простого текста защищенного сообщения 106 и предсказанную вторую часть значения 120 счетчика, чтобы создавать восстановленное значение 310 счетчика. Модуль 304 шифрования комбинирует первую часть TIC 122 из пространства для простого текста защищенного сообщения 106 и предсказанную вторую часть TIC 122, чтобы создавать восстановленный TIC 312.

[0044] Аутентификатор 306 сообщений определяет, исходит ли защищенное сообщение 106 из брелока 100 для ключей, авторизованного, чтобы обмениваться данными с транспортным средством 102. Аутентификатор 306 сообщений сравнивает восстановленный TIC 312 с авторизованными TIC 146, сохраненными в его запоминающем устройстве 138. Если восстановленный TIC 312 не совпадает ни с одним из авторизованных TIC 146, аутентификатор 306 сообщений игнорирует код 212 действия. Если восстановленный TIC 312 совпадает с одним из авторизованных TIC 146, аутентификатор 306 сообщений сравнивает предсказанное полное значение 308 счетчика с восстановленным значением 310 счетчика. Если они не совпадают, аутентификатор 306 сообщений игнорирует код 212 действия. Если предсказанное полное значение 308 счетчика и восстановленное значение 310 счетчика совпадают, аутентификатор 306 сообщений перенаправляет код 212 действия в модуль 134 управления кузовом, чтобы выполнять ассоциированное действие (например, разблокировать двери и т.д.).

[0045] Фиг. 4 является блок-схемой последовательности операций способа, чтобы определять, авторизован ли брелок 100 для ключей по фиг. 1, чтобы управлять функциями транспортного средства 102 по фиг. 1. Первоначально, на этапе 402, аутентификатор 142 брелоков для ключей ожидает до тех пор, пока защищенное сообщение 106 не будет принято посредством модуля 126 приемо-передатчика. В некоторых примерах, модуль 134 управления кузовом и модуль 126 приемо-передатчика находятся в режиме ожидания с низким уровнем мощности, чтобы экономить время работы от аккумулятора транспортного средства 102. В таких примерах, модуль 126 приемо-передатчика может пробуждаться время от времени, чтобы обнаруживать защищенные сообщения 106, отправленные посредством брелока 100 для ключей. На этапе 404, аутентификатор 142 брелоков для ключей сравнивает часть TIC 122 в пространстве для простого текста защищенного сообщения 106 с соответствующими частями авторизованных TIC 146. Например, если часть TIC 122 в пространстве для простого текста защищенного сообщения 106 составляет два старших байта (например, T1T2) TIC 122, аутентификатор 142 брелоков для ключей может использовать два старших байта авторизованных TIC 146 при проведении сравнения. На этапе 406, аутентификатор 142 брелоков для ключей определяет, на основе сравнения на этапе 404, может ли брелок 100 для ключей быть авторизован, если часть TIC 122 в пространстве для простого текста защищенного сообщения 106 совпадает с соответствующей частью одного из авторизованных TIC 146. Если брелок 100 для ключей не авторизован, способ переходит к этапу 408. В противном случае, если брелок 100 для ключей может быть авторизован, способ продолжается на этапе 410. На этапе 408, аутентификатор 142 брелоков для ключей возвращает модуль 126 приемо-передатчика и модуль 134 управления кузовом в режим ожидания с низким уровнем мощности.

[0046] На этапе 410, аутентификатор 142 брелоков для ключей дешифрует зашифрованное значение 210 в пространстве для зашифрованного текста защищенного сообщения, чтобы формировать восстановленное значение 310 счетчика, восстановленный TIC 312 и код 212 действия. Примерный способ дешифрования зашифрованного значения 210 раскрыт на фиг. 6 ниже. На этапе 412, аутентификатор 142 брелоков для ключей сравнивает восстановленный TIC 312 с авторизованным TIC 146, идентифицированным на этапе 404. На этапе 414, аутентификатор 142 брелоков для ключей сравнивает восстановленное значение 310 счетчика с предсказанным полным значением 308 счетчика. На этапе 416, аутентификатор 142 брелоков для ключей определяет, совпадает ли восстановленный TIC 312 с одним из авторизованных TIC 146, и совпадает ли восстановленное значение 310 счетчика с предсказанным полным значением 308 счетчика. Если восстановленный TIC 312 и восстановленное значение 310 счетчика совпадают со своим соответствующим значением, способ переходит к этапу 418. В противном случае, если один из восстановленного TIC 312 или восстановленного значения 310 счетчика не совпадает со своим соответствующим значением, способ возвращается к этапу 408. На этапе 418, модуль 134 управления кузовом выполняет команду, идентифицированную посредством кода 212 действия.

[0047] Фиг. 5 является блок-схемой последовательности операций способа, чтобы формировать защищенное сообщение 106 посредством брелока 100 для ключей по фиг. 1. Первоначально, на этапе 502, модуль 202 шифрования дополняет значение 120 счетчика, сохраненное в запоминающем устройстве 114, дополнительными байтами, чтобы увеличивать длину (в байтах) значения 120 счетчика (например, с четырех байтов до шестнадцати байтов и т.д.). На этапе 504, модуль 202 шифрования шифрует дополненное значение 120 счетчика с помощью алгоритма шифрования (например, AES и т.д.) и ключа 124 шифрования. На этапе 506, формирователь 204 значений аутентификации выбирает часть зашифрованного дополненного значения 120 счетчика. В некоторых примерах, формирователь 204 значений аутентификации выбирает пять старших байтов зашифрованного дополненного значения 120 счетчика.

[0048] На этапе 508, формирователь 204 значений аутентификации формирует зашифрованное значение 210 посредством выполнения побитовой операции (например, операции XOR) выбранных байтов зашифрованного дополненного значения 120 счетчика для первой части TIC 122 (например, T3T4), первой части значения 120 счетчика (например, C3C4) и кода 212 действия. В некоторых примерах, первая часть TIC 122 включает в себя два младших байта TIC 122, и первая часть значения 120 счетчика включает в себя два младших байта значения 120 счетчика. На этапе 510, формирователь 204 значений аутентификации формирует защищенное сообщение 106 с пространством для простого текста и пространством для зашифрованного текста. Формирователь 204 значений аутентификации размещает вторую часть TIC 122 (например, T1T2) и вторую часть значения 120 счетчика (например, C1C2) в пространстве для простого текста. В некоторых примерах, вторая часть TIC 122 включает в себя два старших байта TIC 122, и вторая часть значения 120 счетчика включает в себя два старших байта значения 120 счетчика. Формирователь 204 значений аутентификации размещает зашифрованное значение 210, сформированное на этапе 508, в пространстве для зашифрованного текста.

[0049] Фиг. 6 является блок-схемой последовательности операций способа, чтобы аутентифицировать защищенное сообщение 106 посредством транспортного средства 102 по фиг. 1. Первоначально, на этапе 602, модуль 302 предсказания значений счетчика предсказывает полное значение 308 счетчика на основе первой части значения 120 счетчика в пространстве для простого текста защищенного сообщения 106 и значения 144 счетчика транспортного средства, сохраненных в запоминающем устройстве 138. На этапе 604, модуль 304 шифрования дополняет предсказанное полное значение 308 счетчика дополнительными байтами, чтобы увеличивать длину (в байтах) предсказанного полного значения 308 счетчика (например, с четырех байтов до шестнадцати байтов и т.д.). На этапе 606, модуль 304 шифрования шифрует предсказанное полное значение 308 счетчика с помощью ключа 124 шифрования, ассоциированного с одним из авторизованных TIC 146. На этапе 608, модуль 304 шифрования выбирает часть зашифрованного предсказанного полного значения 308 счетчика. В некоторых примерах, модуль 304 шифрования выбирает пять старших байтов зашифрованного предсказанного полного значения 308 счетчика.

[0050] На этапе 610, модуль 304 шифрования формирует первую часть значения 120 счетчика, первую часть TIC 122 и код 212 действия посредством выполнения побитовой операции (например, операции XOR) с выбранной частью зашифрованного предсказанного полного значения 308 счетчика для зашифрованного значения 210 из пространства для зашифрованного текста защищенного сообщения 106. На этапе 612, модуль 304 шифрования формирует восстановленное значение 310 счетчика с первой частью значения 120 счетчика, сформированной на этапе 610, и второй частью значения 120 счетчика в пространстве для простого текста защищенного сообщения 106. Дополнительно, модуль 304 шифрования формирует восстановленный TIC 312 с первой частью TIC 122, сформированной на этапе 610, и второй частью TIC 122 в пространстве для простого текста защищенного сообщения 106.

[0051] Блок-схемы последовательности операций способа по фиг. 4 и 6 представляют машиночитаемые инструкции, сохраненные в запоминающем устройстве (к примеру, в запоминающем устройстве 138 по фиг. 1), которые содержат одну или более программ, которые, при выполнении посредством процессора (к примеру, процессора 136 по фиг. 1), вынуждают транспортное средство 102 реализовывать примерный аутентификатор 142 брелоков для ключей по фиг. 1 и 3. Блок-схема последовательности операций способа по фиг. 5 представляет машиночитаемые инструкции, сохраненные в запоминающем устройстве (к примеру, в запоминающем устройстве 114 по фиг. 1), которые содержат одну или более программ, которые, при выполнении посредством процессора (к примеру, процессора 112 по фиг. 1), вынуждают брелок 100 для ключей реализовывать примерный модуль 118 защиты сообщений по фиг. 1 и 2. Дополнительно, хотя примерная программа(ы) описываются со ссылкой на блок-схемы последовательности операций способа, проиллюстрированные на фиг. 4, 5 и 6, альтернативно могут использоваться множество других способов реализации примерного модуля 118 защиты сообщений и примерного аутентификатора 142 брелоков для ключей. Например, порядок выполнения этапов может быть изменен, и/или некоторые из описанных этапов могут быть изменены, исключены или объединены.

[0052] В этой заявке, использование дизъюнкции имеет намерение включать в себя конъюнкцию. Использование определенных или неопределенных артиклей не имеет намерение указывать число элементов. В частности, ссылка на "the" объект либо "a" и "an" объект имеет намерение обозначать также один из возможного множества таких объектов. Дополнительно, конъюнкция "или" может использоваться, чтобы передавать признаки, которые присутствуют одновременно, вместо взаимоисключающих альтернатив. Другими словами, следует понимать, что конъюнкция "или" включает в себя "и/или". Термины "включает в себя", "включающий в себя" и "включать в себя" являются охватывающими и имеют идентичный объем с "содержит", "содержащий" и "содержать", соответственно.

[0053] Вышеописанные варианты осуществления и, в частности, все "предпочтительные" варианты осуществления являются возможными примерами реализаций и изложены просто для ясного понимания принципов изобретения. Множество изменений и модификаций могут вноситься в вышеописанные варианты осуществления без существенного отступления от сущности и принципов технологий, описанных в данном документе. Все модификации имеют намерение быть включенными в данном документе в пределы объема этого раскрытия сущности и защищенными посредством прилагаемой формулы изобретения.

Реферат

Группа изобретений относится к вариантам системы удаленного бесключевого входа для транспортного средства и брелоку для ключей для данной системы. Система содержит брелок для ключей и процессор транспортного средства. Брелок: дополняет значение счетчика брелока; формирует зашифрованное значение счетчика посредством шифрования дополненного значения счетчика брелока на основе ключа шифрования; формирует зашифрованное значение посредством выполнения операции побитового XOR в отношении зашифрованного значения счетчика с кодом действия, первой части значения счетчика брелока и первой части кода идентификатора; формирует простой текст, включающий в себя вторую часть значения счетчика брелока и вторую часть кода идентификатора; формирует зашифрованный текст, включающий в себя зашифрованное значение. Процессор: формирует предсказанное полное значение счетчика на основе второй части значения счетчика брелока и значения счетчика транспортного средства; формирует зашифрованное предсказание, используя предсказанное полное значение счетчика с использованием ключа шифрования; формирует первую часть значения счетчика брелока, первую часть кода идентификатора и код действия посредством выполнения операции побитового XOR в отношении зашифрованного значения с зашифрованным предсказанием; когда первая и вторая части значений счетчика брелока, восстановленные вместе, согласуются с предсказанным полным значением счетчика, авторизует брелок для ключей. Достигается предоставление системы позволяющей увеличить время работы элемента питания брелока для ключей путем уменьшения размера передаваемого зашифрованного сообщения. 3 н. и 12 з.п. ф-лы, 1 табл., 6 ил.

Комментарии