Кэширование зашифрованного содержимого - RU2661757C2

Код документа: RU2661757C2

Чертежи

Описание

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к прозрачному прокси, как впрочем, и способам кэширования и предоставления зашифрованного содержимого данных на прозрачном прокси, и дополнительно компьютерной программе и компьютерному программному продукту.

ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

Прозрачное Интернет-Кэширование (TIC) является известной технологией для улучшения эффективности web-просмотра и использования ресурсов. При TIC, содержимое данных может быть сохранено на прозрачном прокси сервере, таком как, например, кэш Протокола Пересылки Гипертекста (HTTP), который является прозрачным для конечного пользователя. Это совершается посредством перехвата трафика HTTP и создания локального кэша часто запрашиваемого содержимого, как правило, идентифицируемого посредством Унифицированных Указателей Ресурса (URL), к которым часто осуществляется доступ, указывающих на содержимое данных. Таким образом популярное содержимое данных пересылается к прозрачному прокси серверу от web-сервера, исходно предоставляющего содержимое.

Например, пользователь на клиенте просматривает web-сайт газеты и запрашивает конкретную web-страницу, и направляется к прокси HTTP, где предоставляется запрошенный ресурс в форме конкретной web-страницы, например, посредством выборки web-страницы из кэша прокси, или прокси HTTP обращается к web-серверу газеты за запрошенным ресурсом, принимает ресурс, и в заключение, предоставляет ресурс клиенту. Цель прокси состоит в том, чтобы улучшить восприятие пользователя посредством более быстрых и более хороших ответов, которые он может предоставить. Кроме того, посредством кэширования часто запрашиваемого содержимого, web-сервер освобождается от ответа на запросы. Прокси является прозрачным для пользователя в том, что пользователь не знает (или не заботится) о том, что он/она осуществляет связь с прокси, а не с сервером. Таким образом, прозрачный прокси сервер, как правило, размещается в пути связи между клиентом/пользователем и web-сервером, с которым клиент желает осуществлять связь, для того, чтобы сокращать время ответа на запросы пользователя.

Документ US 2004/015725 раскрывает устройство и способ для обработки содержимого клиентской стороны, такой как фильтрация и кэширование защищенного содержимого, отправленного используя протоколы Безопасности Транспортного Слоя (TLS) или Слоя Защищенного Сокета (SSL). Прибор функционирует в качестве управляемого по типу «человек посередине» на стороне клиента, чтобы завершать, кэшировать, переключать и модифицировать защищенное содержимое клиентской стороны.

Шифрование трафика данных через Интернет резко возросло за последние годы. В HTTP 2.0, основанном на протоколе SPDY, URL шифруются, используя криптографические протоколы Безопасности Транспортного Слоя (TLS). Проблема остается в том, что шифрование URL, делает сложным кэширование данных, поскольку прозрачный прокси сервер не может идентифицировать содержимое.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Цель настоящего изобретения состоит в решении, или, по меньшей мере, смягчении, данной проблемы в известном уровне техники, и предоставлении улучшенного прозрачного прокси и способа на прозрачном прокси предоставления зашифрованного содержимого данных клиенту.

Данная цель достигается в первом аспекте настоящего изобретения посредством способа предоставления запрошенного зашифрованного содержимого данных на прозрачном прокси в сети связи. Способ содержит этапы, на которых: принимают от клиента зашифрованный идентификатор, указывающий запрошенное зашифрованное содержимое данных на прокси; идентифицируют зашифрованное содержимое данных по принятому зашифрованному идентификатору; определяют, авторизован ли клиент, чтобы осуществлять доступ к зашифрованному содержимому данных, и если так, то предоставляют запрошенное зашифрованное содержимое данных клиенту.

Данная цель дополнительно достигается посредством прозрачного прокси в сети связи в соответствии с первым аспектом настоящего изобретения. Прокси содержит процессор и память, при этом память содержит инструкции, исполняемые посредством процессора, посредством чего прокси функционирует, чтобы: принимать от клиента зашифрованный идентификатор, указывающий запрошенное зашифрованное содержимое данных, предоставленное на прокси; идентифицировать зашифрованное содержимое данных по принятому зашифрованному идентификатору; и определять, авторизован ли клиент, чтобы осуществлять доступ к зашифрованному содержимому данных. Кроме того, прокси функционирует, чтобы предоставлять запрошенное зашифрованное содержимое данных клиенту.

Преимущественно, зашифрованное содержимое данных, обозначаемое посредством зашифрованного идентификатора, такого как, например, зашифрованный URL, указывающий на содержимое данных, используется для обеспечения безопасности на прозрачном прокси. Таким образом, зашифрованный идентификатор интерпретируется на прозрачном прокси, тем не менее не расшифровываясь, тем самым сохраняя конфиденциальность, для того чтобы прокси знал, в отношении какого конкретного зашифрованного содержимого данных выполнен запрос клиента; причем, как правило, большое количество зашифрованного содержимого данных хранится на прокси. Кроме того, для того, чтобы усилить безопасность, прозрачный прокси определяет, авторизован ли клиент, чтобы осуществлять доступ к зашифрованному содержимому данных. Это может быть совершено самыми различными способами, как будет рассмотрено в нижеследующем. Например, криптографический ключ, используемый чтобы шифровать идентификатор, обозначающий зашифрованное содержимое данных, должен быть точно таким же, как ключ, который был использован для шифрования содержимого данных. Если так, то зашифрованное содержимое данных предоставляется клиенту посредством прозрачного прокси. В данном контексте, следует отметить, что прозрачный прокси выполнен без возможности расшифровки зашифрованного содержимого данных, чтобы предоставлять содержимое данных в незашифрованном виде.

Цель настоящего изобретения дополнительно достигается во втором аспекте настоящего изобретения посредством способа кэширования запрошенного зашифрованного содержимого данных на прозрачном прокси в сети связи. Способ содержит этапы, на которых: принимают от клиента зашифрованный идентификатор, указывающий запрошенное зашифрованное содержимое данных, которое должно быть представлено на прокси; определяют, должно ли запрошенное зашифрованное содержимое данных кэшироваться на прокси; и отправляют запрос в отношении зашифрованного содержимого данных серверу, предоставляющему зашифрованное содержимое данных. Впоследствии, запрошенное зашифрованное содержимое данных ассоциируется с принятым зашифрованным идентификатор и кэшируется на прокси.

Более того, цель достигается посредством прозрачного прокси в сети связи в соответствии со вторым аспектом настоящего изобретения. Прокси содержит процессор и память, при этом память содержит инструкции, исполняемые посредством процессора, посредством чего прокси функционирует, чтобы: принимать от клиента зашифрованный идентификатор, указывающий запрошенное зашифрованное содержимое данных, которое должно быть предоставлено на прокси; определять, должно ли запрошенное зашифрованное содержимое данных кэшироваться на прокси; и отправлять запрос в отношении зашифрованного содержимого данных серверу, предоставляющему зашифрованное содержимое данных. Кроме того, прокси функционирует, чтобы ассоциировать запрошенное зашифрованное содержимое данных с принятым зашифрованным идентификатором и кэшировать запрошенное зашифрованное содержимое данных на прокси.

Преимущественно, зашифрованное содержимое данных, обозначаемое посредством зашифрованного идентификатора, такого как, например, зашифрованный URL, указывающий на содержимое данных, используется, чтобы обеспечивать безопасность на прозрачном прокси. Таким образом, зашифрованный идентификатор интерпретируется на прозрачном прокси, тем не менее не расшифровываясь, тем самым сохраняя конфиденциальность, для того чтобы прокси знал, в отношении какого конкретного зашифрованного содержимого данных выполнен запрос клиента; причем, как правило, большое количество зашифрованного содержимого данных хранится на прокси. Кроме того, в случае, когда запрошенное зашифрованное содержимое данных не хранится на прокси, прокси определяет, должно ли оно фактически быть сохранено. Если так, прозрачный прокси осуществляет выборку запрошенного зашифрованного содержимого данных из сервера, обозначенного посредством зашифрованного идентификатора, тем самым зашифрованное содержимое данных принимается посредством прокси от сервера и ассоциируется с зашифрованным идентификатором (например, зашифрованным URL), и кэширует зашифрованное содержимое данных таким образом, что оно впоследствии может быть предоставлено запрашивающему клиенту. Вновь, прозрачный прокси не имеет доступа к содержимому данных в незашифрованном виде, а лишь к зашифрованной версии, тем самым обеспечивая должный уровень конфиденциальности.

Таким образом группа содержимого данных считается «разрешенной для кэширования», например группа содержимого данных, предоставленная посредством одного и того же поставщика содержимого, или группа содержимого данных, предоставленная посредством одного и того же сервера содержимого. В результате, в варианте осуществления настоящего изобретения, все идентификаторы (например, URL) и соответствующее содержимое данных, принадлежащее к одной и той же группе, может быть зашифровано с помощью одного и того же зашифрованного ключа, тем самым обеспечивая безопасность, при этом по-прежнему облегчая прозрачному прокси задачу идентификации зашифрованного содержимого данных по зашифрованным идентификаторам, обозначающим зашифрованное содержимое. Зашифрованные идентификаторы могут быть интерпретированы, используя хорошо известные способы глубокой инспекции пакетов (DPI) или информацию протокола HTTP для того, чтобы идентифицировать соответствующее зашифрованное содержимое данных без фактической расшифровки зашифрованных идентификаторов.

В дополнительном варианте осуществления настоящего изобретения, на прозрачном прокси определяется, что запрошенное зашифрованное содержимое данных должно быть кэшировано на прокси, если количество запросов в отношении зашифрованного содержимого данных превышает пороговое значение запроса. Таким образом, запрошенное зашифрованное содержимое данных преимущественно кэшируется на прозрачном прокси в большом количестве. Данный вариант осуществления будет дополнительно преимущественно предоставлять прозрачному прокси возможность обнаружения того, что один и тот же URL (даже если зашифрован) запрашивается много раз и с помощью данной информации (одного и того же зашифрованного URL) понимать, что зашифрованное содержимое данных, обозначенное посредством этого URL, должно быть кэшировано. Следует отметить, что содержимое данных не обязательно является статическим, а на практике часто является динамическим, как например новостная информация, предоставляемая посредством web-сервера газеты. Вновь, прокси не знает URL в незашифрованном виде или содержимое данных в незашифрованном виде, но он по-прежнему способен кэшировать зашифрованное содержимое данных и ассоциировать его с его зашифрованным идентификатором.

Как может быть понятно из прочитанного выше, настоящее изобретение обеспечивает прозрачное кэширование зашифрованных URL и соответственно обозначаемого зашифрованного содержимого данных в, например, HTTP 2.0. Кэширование является более безопасным, поскольку прокси как не знает фактический, URL-адрес в незашифрованном виде, так и соответствующее зашифрованное содержимое данных. Лишь клиенты имеют возможность проверки своего права на доступ к конкретному зашифрованному содержимому данных (например, посредством доказательства того, что они фактически имеют доступ к ключу шифрования, например, посредством представления идентификатора ключа). Поставщик содержимого, таким образом, может преимущественно управлять доступом клиента к зашифрованному содержимому данных простым и непосредственным, но безопасным образом.

В дополнительном преимущественном варианте осуществления настоящего изобретения, зашифрованное содержимое данных сбрасывается из кэша прокси, если оно не было запрошено в течение некоторого периода времени. Поставщик содержимого, таким образом, может менять ключ шифрования, чтобы улучшать безопасность, и содержимое данных, зашифрованное с помощью «старого» ключа шифрования, таким образом, будет удаляться из кэша, поскольку оно более не запрашивается; даже если URL будет выбран одинаковым для нового зашифрованного содержимого данных, как для ранее сохраненного содержимого данных, зашифрованного с помощью старого ключа, идентификатор, созданный посредством шифрования URL с помощью нового ключа, будет отличаться.

В целом, все понятия, используемые в формуле изобретения, должны интерпретироваться в соответствии с их обычным значением в технической области, до тех пор, пока явным образом не определяется иное в данном документе. Все ссылки на «элемент, устройство, компонент, средство, этап, и т.д.» должны быть интерпретированы открыто, как ссылающиеся на, по меньшей мере, один экземпляр элемента, устройства, компонента, средства, этапа, и т.д., до тех пор, пока явно не указано иное. Этапы любого способа, раскрываемого в данном документе, не обязательно должны быть выполнены в точной раскрываемой очередности, до тех пор, пока явно не указано иное.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Изобретение теперь описывается, в качестве примера, со ссылкой на сопроводительные чертежи, на которых:

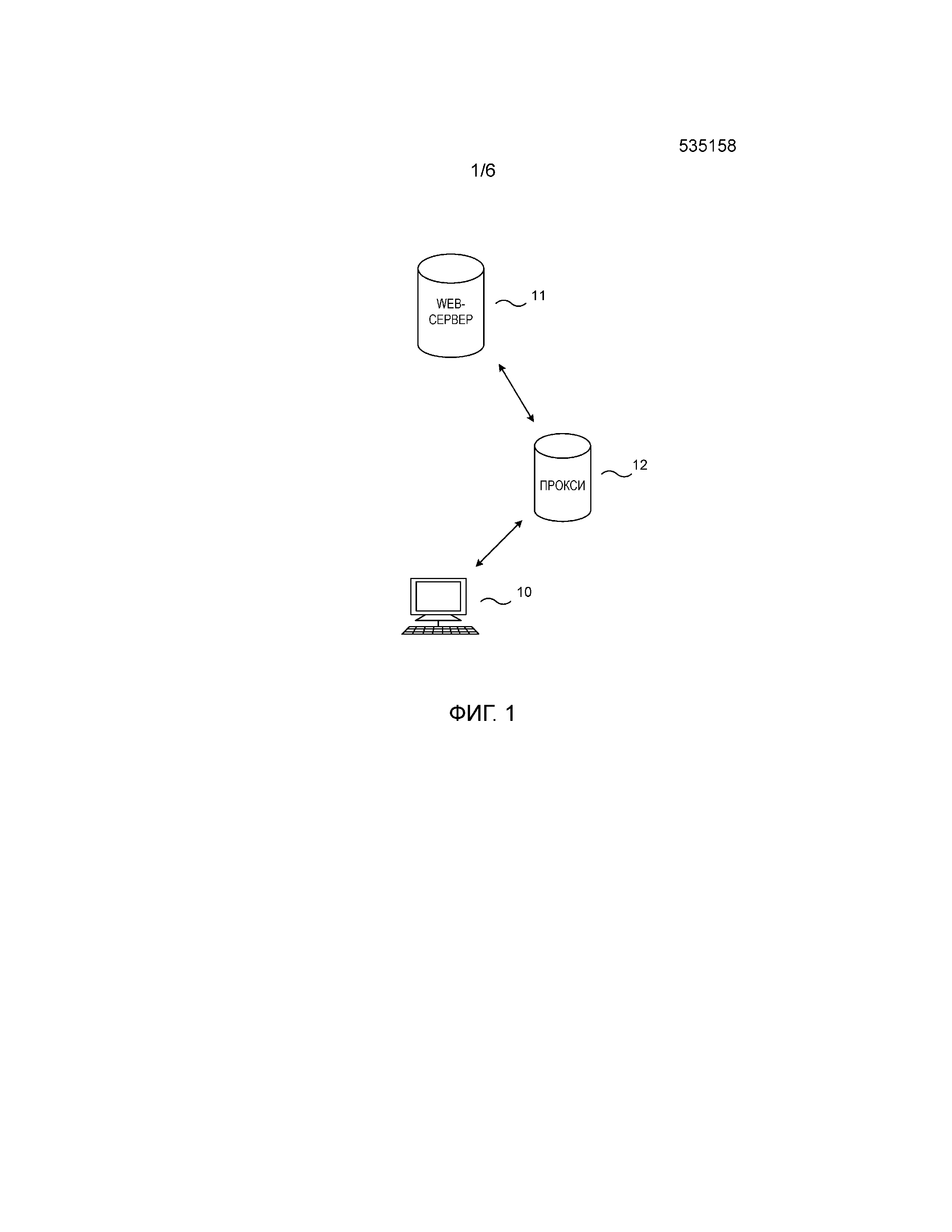

Фигура 1 иллюстрирует сеть связи, в которой может быть реализовано настоящее изобретение;

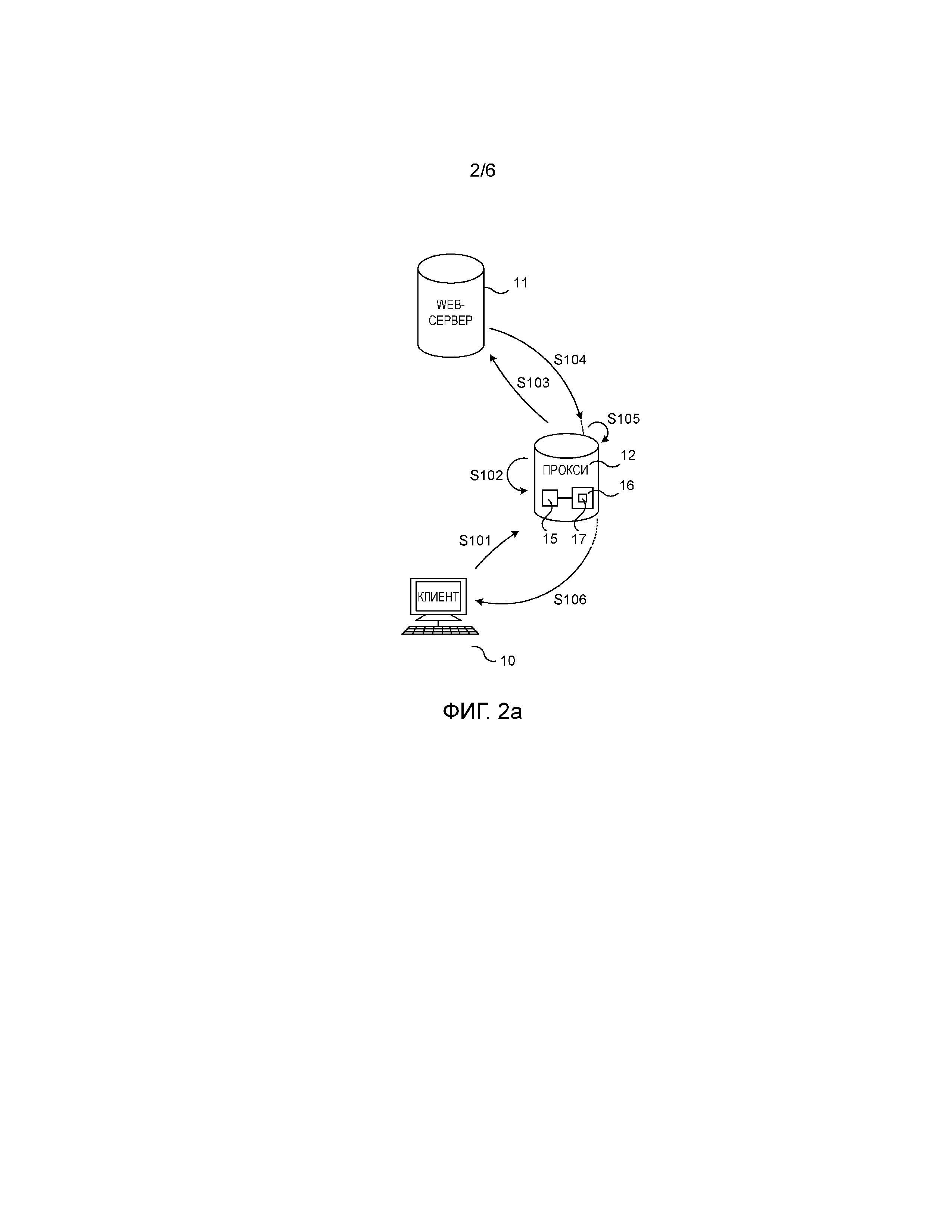

Фигура 2a иллюстрирует прозрачный прокси в соответствии с вариантом осуществления настоящего изобретения;

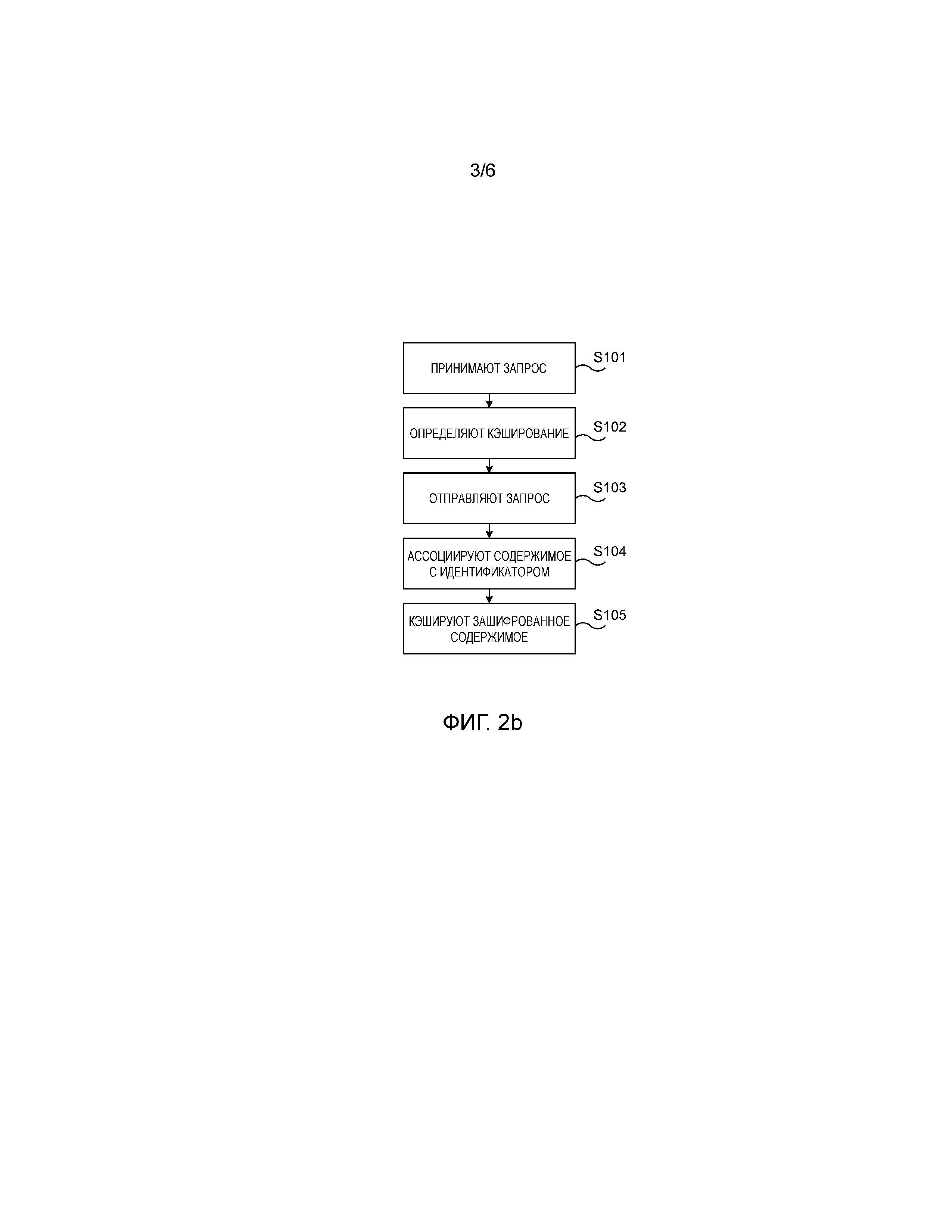

Фигура 2b иллюстрирует блок-схему способа на прозрачном прокси с Фигуры 2a в соответствии с вариантом осуществления настоящего изобретения;

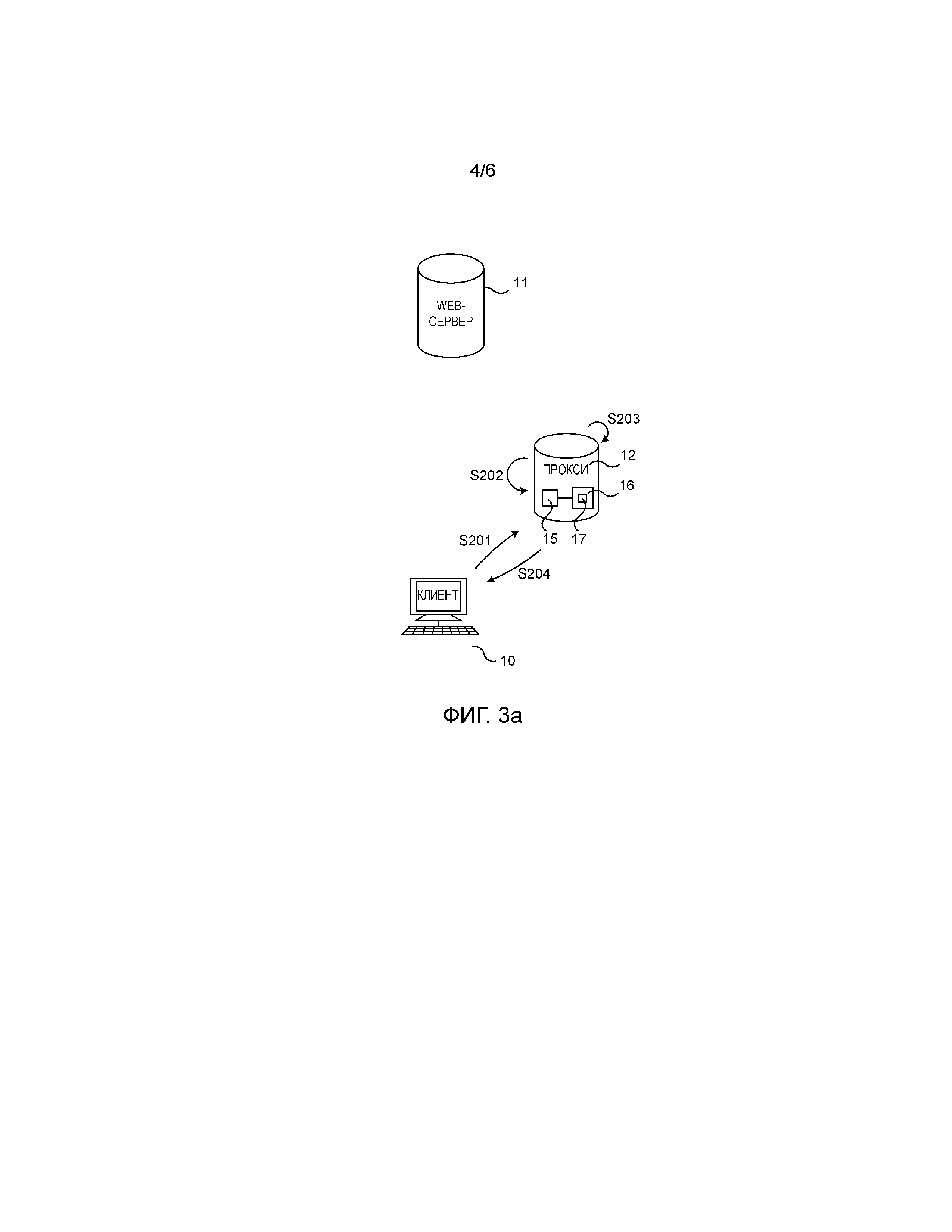

Фигура 3a иллюстрирует прозрачный прокси в соответствии с дополнительным вариантом осуществления настоящего изобретения;

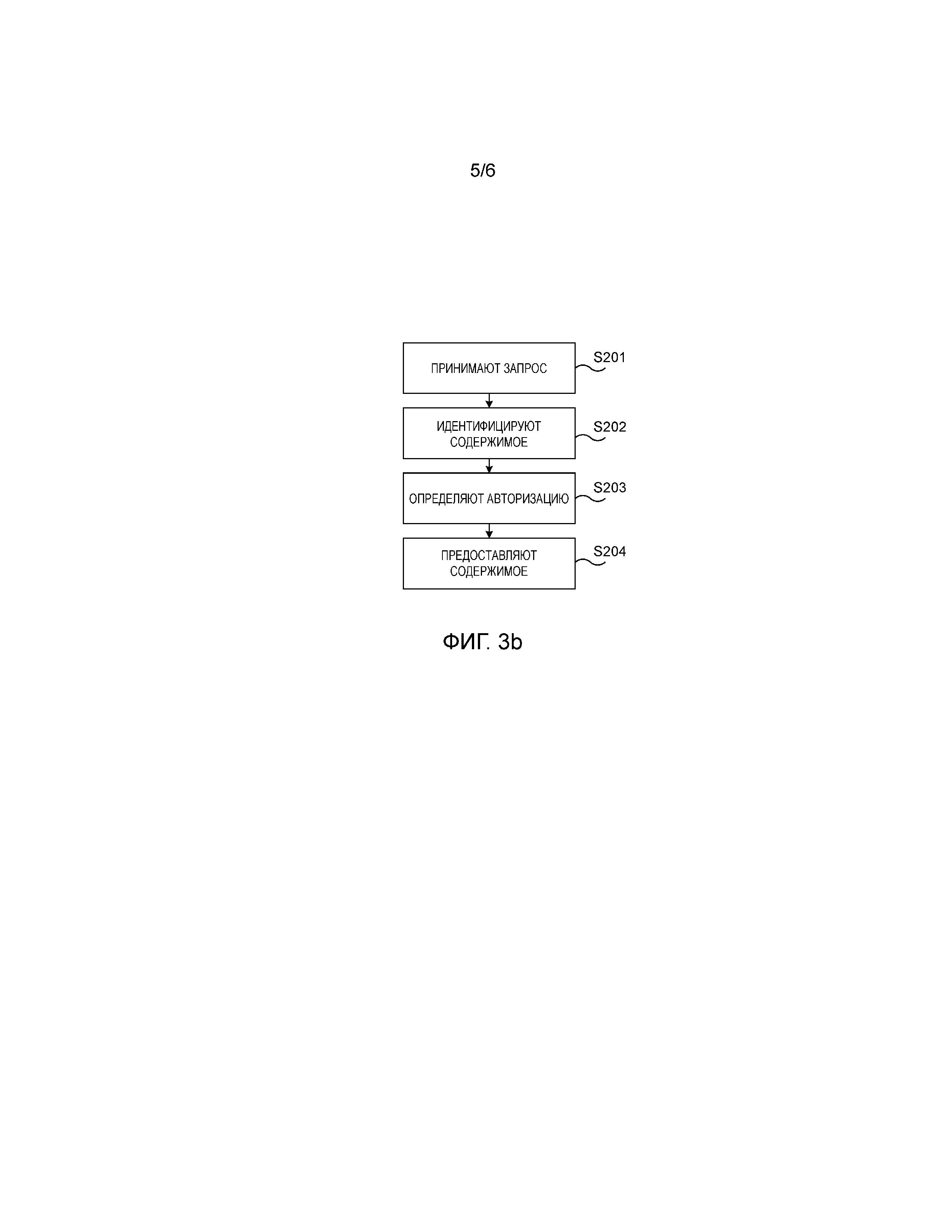

Фигура 3b иллюстрирует блок-схему способа на прозрачном прокси с Фигуры 3a в соответствии с дополнительным вариантом осуществления настоящего изобретения;

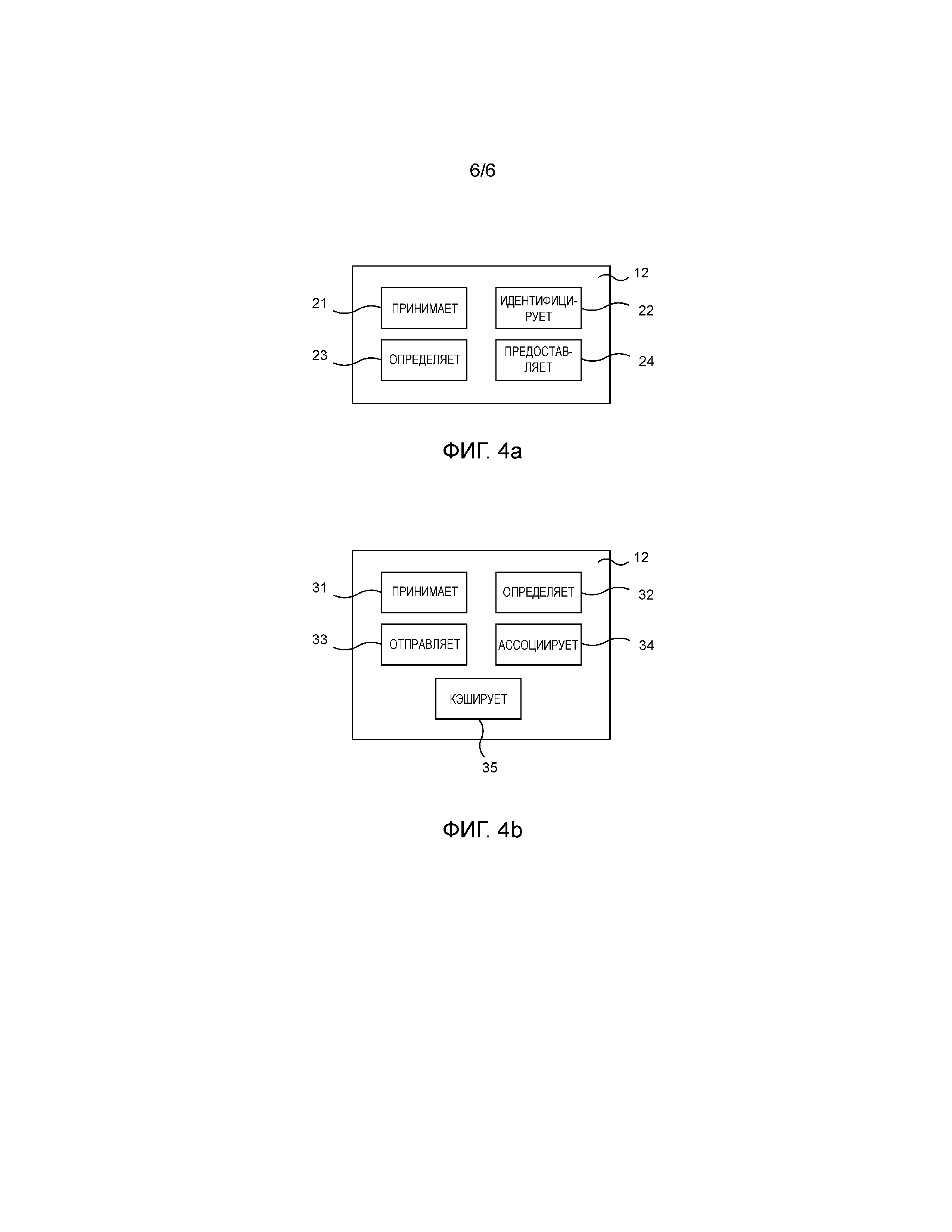

Фигура 4a иллюстрирует прокси в соответствии с другим вариантом осуществления настоящего изобретения; и

Фигура 4b иллюстрирует прокси в соответствии с еще одним другим вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Изобретение теперь будет описано далее более полно со ссылкой на сопроводительные чертежи, на которых показаны некоторые варианты осуществления изобретения. Данное изобретение, тем не менее, может быть воплощено во многих разных формах и не должно толковаться как ограниченное вариантами осуществления, изложенными в данном документе; наоборот, эти варианты осуществления предоставляются в качестве примера с тем, чтобы данное раскрытие было исчерпывающим и законченным, и полностью бы передавало объем изобретения специалистам в соответствующей области техники. Подобные числа относятся к подобным элементам на всем протяжении описания.

Фигура 1 иллюстрирует сеть связи, в которой может быть реализовано настоящее изобретение, содержащую клиента 10, web-сервер 11, и прозрачный прокси 12, предоставляющий ресурсы от имени web-сервера 11. В нижеследующем web-сервер будет именоваться «сервером». Клиент 10 является сетевым узлом, как правило, воплощенным в форме оборудования пользователя (UE), такого как мобильный телефон, персональный цифровой помощник (PDA), интеллектуальный телефон, планшет, лэптоп, мультимедийный проигрыватель, и т.д.

Например, пользователь на клиенте 10 просматривает web-сайт газеты и запрашивает конкретную web-страницу, и направляется к прокси 12, где предоставляется запрошенный ресурс в форме конкретной web-страницы, например, посредством выборки web-страницы из кэша прокси, или прокси 12 обращается к серверу 11 в отношении запрошенного ресурса, принимает ресурс, и в заключение предоставляет ресурс клиенту 10. Задача прокси состоит в улучшении восприятия пользователя посредством более быстрых и более хороших ответов, которые он может предоставить. Прокси является прозрачным для пользователя в том, что пользователь не знает (или не заботится) о том, что он/она осуществляет связь с прокси 12, а не с сервером 11.

Примером прокси является кэширующий прокси, который ускоряет запросы услуги клиентов посредством извлечения, из сервера 11, содержимого, сохраненного из предыдущего запроса, выполненного посредством точно того же клиента или даже других клиентов. Таким образом, кэширующие прокси преимущественно хранят локальные копии часто запрашиваемых ресурсов, обеспечивая сокращение использования полосы пропускания клиента (как-правило, осуществляется маршрутизация большого количества клиентов через кэширующий прокси, как например, всех пользователей на большом предприятии), при этом увеличивая эффективность.

Фигура 2a и 2b соответственно иллюстрируют прозрачный прокси 12 в соответствии с вариантом осуществления настоящего изобретения, и блок-схему способа на прозрачном прокси в сети связи в соответствии с вариантом осуществления настоящего изобретения. Фигуры 2a и 2b иллюстрируют вариант осуществления аспекта изобретения, где содержимое данных, запрошенное клиентом 10, еще не было кэшировано на прозрачном прокси 12. Способ на прокси 12, как правило, выполняется посредством блока 15 обработки, воплощенного в форме одного или более микропроцессоров, выполненных с возможностью исполнения компьютерной программы 17, загруженной на подходящий запоминающий носитель 16 информации, ассоциированный с микропроцессором, такой как Память с Произвольным Доступом (RAM), Флэш-память, или накопитель на жестком диске. Блок 15 обработки выполнен с возможностью, по меньшей мере, частично выполнять способ в соответствии с вариантами осуществления настоящего изобретения, когда соответствующая компьютерная программа 17, содержащая исполняемые компьютером инструкции, загружается в запоминающий носитель 16 информации и исполняется посредством процессора 15. Запоминающий носитель 16 информации также может быть компьютерным программным продуктом, содержащим компьютерную программу 17. В качестве альтернативы, компьютерная программа 17 может быть перенесена на запоминающий носитель 16 информации посредством подходящего компьютерного программного продукта, такого как Цифровой Универсальный диск (DVD) или карта памяти. В качестве дополнительной альтернативы, компьютерная программа 17 может быть загружена на запоминающий носитель 16 информации через сеть. Блок 15 обработки может в качестве альтернативы быть воплощен в форме проблемно-ориентированной интегральной микросхемы (ASIC), программируемой вентильной матрицы (FPGA), сложного устройства с программируемой логикой (CPLD), цифрового сигнального процессора (DSP), и т.д.

Таким образом, со ссылкой на Фигуру 2a и 2b, пользователь на клиенте 10 запрашивает содержимое данных, например посредством использования браузера на клиенте 10, чтобы осуществить доступ к домашней странице, которая размещается на web-сервере 11. Поскольку требуется, чтобы связь была безопасной, по меньшей мере, часть запроса HTTP шифруется на клиенте 10, перед тем как будет подан, посредством использования ключа шифрования, который является общим с тем, что используется на web-сервере 11 для шифрования запрошенного содержимого данных. Прозрачный прокси 12 принимает на этапе S101 запрос в отношении содержимого данных, который содержит зашифрованный идентификатор, обозначающий запрошенное содержимое данных. В примере, зашифрованный идентификатор является зашифрованным URL, который адресует к запрошенному содержимому данных. Прокси 12 использует, например, DPI для интерпретации зашифрованного URL, для того, чтобы иметь возможность адресации к web-серверу 11 (или, как будет описано, чтобы осуществлять выборку запрошенного зашифрованного содержимого данных из локального кэша). Следовательно, из-за требований конфиденциальности, прокси 12 выполнен без возможности расшифровки зашифрованного URL, а использует DPI или любой другой должный подход для адресации к получателю запроса, т.е., web-серверу 11. При приеме запроса. Прокси 12 определяет на этапе S102, должно ли запрошенное содержимое кэшироваться, как правило, как результат того, что содержимое данных часто запрашивается. Если это имеет место для данного конкретного запрошенного содержимого данных (и при условии, что запрошенное содержимое данных уже не кэшировано в прокси), прокси 12 отправляет на этапе S103 запрос в отношении зашифрованного содержимого данных к web-серверу 11, предоставляющему зашифрованное содержимое данных, в соответствии с зашифрованным URL, который содержится в запросе, ранее отправленном посредством клиента 10 к прокси 12. Следует отметить, что web-сервер 11 выполнен с возможностью расшифровки зашифрованного URL, как впрочем и хранящегося зашифрованного содержимого данных. На этапе S104, прокси принимает запрошенное зашифрованное содержимое данных и ассоциирует зашифрованное содержимое данных с ранее принятым зашифрованным URL и сохраняет зашифрованное содержимое данных в кэше 16. Также возможно, что операция хэширования выполняется над зашифрованным URL на прокси 12, чтобы создать идентификатор, идентифицирующий запрошенное содержимое. Впоследствии, зашифрованное содержимое данных может быть предоставлено посредством прокси 12 к клиенту 10 на этапе S105.

Фигура 3a и 3b соответственно иллюстрируют прозрачный прокси 12 в соответствии с дополнительным вариантом осуществления настоящего изобретения, и блок-схему способа на прозрачном прокси в сети связи в соответствии с вариантом осуществления настоящего изобретения. Фигуры 3a и 3b иллюстрируют вариант осуществления аспекта изобретения, где содержимое данных, запрошенное посредством клиента 10, было кэшировано на прозрачном прокси 12, как было описано со ссылкой на Фигуры 2a и 2b. Способ на прокси 12, как правило, выполняется посредством блока 15 обработки, воплощенного в форме одного или более микропроцессоров, выполненных с возможностью исполнения компьютерной программы 17, загруженной на подходящий запоминающий носитель 16 информации, ассоциированный с микропроцессором, как описано подробно выше.

Таким образом, со ссылкой на Фигуры 3a и 3b, пользователь клиента 10 запрашивает содержимое данных, например, посредством использования браузера на клиенте 10, чтобы осуществить доступ к домашней страницы, которая размещается на web-сервере 11. Поскольку требуется, чтобы связь была безопасной, по меньшей мере, часть запроса HTTP шифруется на клиенте 10, перед тем как будет подан, посредством использования ключа шифрования, который является общим с ключом шифрования, который изначально был использован на web-сервере 11 для шифрования запрошенного содержимого данных. Прозрачный прокси 12 принимает на этапе S201 запрос в отношении содержимого данных, который содержит зашифрованный идентификатор, обозначающий запрошенное содержимое данных. В примере, зашифрованный идентификатор является зашифрованным URL, который адресует к запрошенному содержимому данных. Дополнительно возможно, что операция хэширования выполняется над зашифрованным URL на прокси 12, чтобы создать идентификатор, идентифицирующий запрошенное содержимое. Прокси 12 использует, например, DPI, для интерпретации зашифрованного URL, на этапе S202, для того чтобы иметь возможность осуществления выборки запрошенного зашифрованного содержимого данных из локального кэша 16. Следовательно, из-за требований конфиденциальности, прокси 12 не выполнен с возможностью расшифровки зашифрованного URL, а использует DPI или любой другой должный подход для адресации к получателю запроса, т.е., к конкретному адресу(ам) в кэше 16, где хранится запрошенное зашифрованное содержимое данных. На этапе S203, определяется, является ли клиент 10 фактически авторизованным, чтобы осуществлять доступ к запрошенному зашифрованному содержимому данных. Это может быть совершено многочисленными разными способами, как будет рассмотрено в нижеследующем. Например, криптографический ключ, использованный чтобы зашифровать идентификатор, обозначающий зашифрованное содержимое данных, должен быть точно таким же, как ключ, который был использован для шифрования содержимого данных. Это может быть указано посредством цифрового идентификатора ключа, включенного в запрос. Если клиент 10 является авторизованным, зашифрованное содержимое данных предоставляется клиенту 10 посредством прокси 12 на этапе S204.

В традиционных системах кэширования, существует возможность указания классов совместного использования данных для разного содержимого данных. В настоящее время возможны следующие классы:

a. Открытое совместно используемое содержимое, используемое, например, в приложениях, которые относятся к Управлению Цифровыми Правами (DRM), где посредники не должны иметь возможности модификации содержимого данных,

b. Закрытое содержимое, и

c. Закрытое и совместно используемое, ассоциированное с группой конечных пользователей.

Настоящее изобретение хорошо подходит для обработки этих разных классов совместного использования данных посредством использования разных подходов шифрования в зависимости от выбранного класса совместного использования данных:

a. «Открытому совместно используемому содержимому» распределяется один и тот же ключ шифрования для конкретного содержимого данных, т.е., один и тот же ключ шифрования используется для всех клиентов, чтобы осуществлять доступ к одному и тому же URL. Это может быть использовано в относительно большой группе, такой как организация, содержащая сотни или даже тысячи людей.

b. «Закрытое содержимое» имеет индивидуальный ключ шифрования из расчета на клиента и URL, т.е., только единственный пользователь имеет возможность осуществления доступа к содержимому данных, расположенному по конкретному URL.

c. «Закрытое и совместно используемое» имеет уникальный ключ шифрования из расчета на группу клиентов и URL, т.е., ограниченное количество клиентов имеют возможность осуществления доступа к содержимому данных, расположенному по конкретному URL. Это, как правило, группа меньшая, чем при «Открытом совместно используемом содержимом», такая как команда внутри большой организации.

Как упомянуто ранее, один и тот же ключ шифрования, как правило, используется для шифрования идентификатора (т.е., URL) и содержимого данных, к которым адресует идентификатор.

Следует отметить, что прокси 12 может быть ассоциирован с разными web-серверами, или доменами, один из которых воплощается посредством сервера 11. Способ, посредством которого прокси 12 проводит различие между разными доменами, состоит в использовании так называемого полностью определенного имени домена (FQDN). Имя домена может быть ассоциировано с ключом шифрования для того, чтобы прокси 12 идентифицировал разные домены.

В дополнительном варианте осуществления настоящего изобретения, для того, чтобы определять, является ли клиент авторизованным, чтобы осуществлять доступ к зашифрованному содержимому данных, используется Международный Идентификационный Номер Мобильного Абонента (IMSI). Таким образом, при определении того, авторизован ли клиент, чтобы принимать запрошенное зашифрованное содержимое данных, прокси сравнивает IMSI с ранее зарегистрированным списком IMSI, поддерживаемым web-сервером, чтобы указать, каким клиентам следует доверять в отношении зашифрованного содержимого данных, кэшированного на прокси. Тем не менее, следует отметить, что могут быть использованы другие уникальные идентификаторы клиента, такие как адрес Управления Доступом к Среде (MAC), адрес Идентификатора Сетевого Доступа (NAI) (например, «yourname@mydomain»), или серийный номер устройства клиента, или любой другой должный незашифрованный параметр, добавленный к запросу посредством клиента.

Фигура 4a показывает прозрачный прокси 12 в соответствии с вариантом осуществления первого аспекта настоящего изобретения. Прокси 12 содержит средство 21 приема, выполненное с возможностью приема, от клиента, зашифрованного идентификатора, указывающего запрошенное зашифрованное содержимое данных на прокси, и средство 22 идентификации, выполненное с возможностью идентификации зашифрованного содержимого данных по принятому зашифрованному идентификатору. Средство 21 приема может содержать интерфейс связи для приема и предоставления информации клиенту, и/или для приема и предоставления информации другим устройствам, таким как сервер. Кроме того, прокси 12 содержит средство 23 определения, выполненное с возможностью определения, авторизован ли клиент, чтобы осуществлять доступ к зашифрованному содержимому данных. Более того, прокси 12 содержит средство 24 предоставления, выполненное с возможностью предоставления запрошенного зашифрованного содержимого данных клиенту. Средство 24 предоставления может содержать интерфейс связи для предоставления информации клиенту, и/или для предоставления информации другим устройствам, или совместно использовать интерфейс связи со средством 21 приема. Средство 24 предоставления может дополнительно содержать локальное хранилище для кэширования данных. Средство 21 приема, средство 22 идентификации, средство 23 определения и средство 24 предоставления могут (по аналогии с описанием, приведенным в связи с Фигурой 2a) быть реализованы посредством процессора, воплощенного в форме одного или более микропроцессоров, выполненных с возможностью исполнения компьютерной программы, загруженной на подходящий запоминающий носитель информации, ассоциированный с микропроцессором, такой как RAM, Флэш-память или накопитель на жестком диске. Средство 21 приема и средство 24 предоставления могут содержать один или более передатчики и/или приемники и/или приемопередатчики, содержащие аналоговые и цифровые компоненты и подходящее количество антенн для радио связи.

Фигура 4b показывает прозрачный прокси 12 в соответствии с вариантом осуществления второго аспекта настоящего изобретения. Прокси 12 содержит средство 31 приема, выполненное с возможностью приема, от клиента, зашифрованного идентификатора, указывающего запрошенное зашифрованное содержимое данных, которое должно быть предоставлено на прокси, и средство 32 определения, выполненное с возможностью определения, должно ли запрошенное зашифрованное содержимое данных кэшироваться на прокси. Средство 31 приема может содержать интерфейс связи для приема и предоставления информации клиенту, и/или для приема и предоставления информации другим устройствам, таким как сервер.

Кроме того, прокси 12 содержит средство 33 отправки, выполненное с возможностью отправки запроса в отношении зашифрованного содержимого данных к серверу, предоставляющему зашифрованное содержимое данных, и средство 34 ассоциации, выполненное с возможностью ассоциации запрошенного зашифрованного содержимого данных с принятым зашифрованным идентификатором. Средство 33 отправки может содержать интерфейс связи для предоставления информации серверу, и/или для предоставления информации другим устройствам, или совместно использовать интерфейс связи со средством 21 приема. Прокси 12 также содержит средство 35 кэширования, выполненное с возможностью кэширования запрошенного зашифрованного содержимого данных, принятого от сервера, на прокси. Средство 35 кэширования может дополнительно содержать локальное хранилище для кэширования данных. Средство 31 приема, средство 32 определения, средство 33 отправки, средство 34 ассоциации и средство 35 кэширования могут (по аналогии с описанием, приведенным в связи с Фигурой 2a) быть реализованы посредством процессора, воплощенного в форме одного или более микропроцессоров, выполненных с возможностью исполнения компьютерной программы, загруженной на подходящий запоминающий носитель информации, ассоциированный с микропроцессором, такой как RAM, Флэш-память или накопитель на жестком диске. Средство 31 приема и средство 33 отправки могут содержать один или более передатчики и/или приемники и/или приемопередатчики, содержащие аналоговые и цифровые компоненты и подходящее количество антенн для радио связи.

Изобретение главным образом было описано выше со ссылкой на небольшое число вариантов осуществления. Тем не менее, как легко понятно специалисту в соответствующей области техники, другие варианты осуществления, чем те что раскрыты выше, в равной степени возможны в рамках объема изобретения, как определяется прилагаемой патентной формулой изобретения.

Реферат

Изобретение относится к технологиям сетевой связи. Технический результат заключается в повышении безопасности передачи данных. Способ содержит этапы, на которых принимают от клиента зашифрованный идентификатор, указывающий запрошенное зашифрованное содержимое данных на прокси при этом идентифицируют зашифрованное содержимое данных по принятому зашифрованному идентификатору; определяют, авторизован ли клиент, чтобы осуществлять доступ к зашифрованному содержимому данных; и если так, то предоставляют запрошенное зашифрованное содержимое данных клиенту. 5 н. и 17 з.п. ф-лы, 7 ил.

Комментарии