Способ выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак - RU2649447C1

Код документа: RU2649447C1

Чертежи

Описание

Изобретение относится к области систем защиты от компьютерных атак и других информационно-технических воздействий для информационно-вычислительных систем и может быть использовано для оценки стоимости жизненного цикла систем защиты от компьютерных атак и выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак.

Основной целью оценивания стоимости жизненного цикла является получение исходных данных для выработки решений, принимаемых на всех или отдельных этапах жизненного цикла продукта.

Применительно к системе защиты от компьютерных атак данная оценка может быть направлена на оценивание и сопоставление альтернативных вариантов построения системы защиты от компьютерных атак.

Оценивание и сопоставление альтернативных вариантов построения системы защиты необходимо проводить с целью определения приемлемых по стоимости жизненного цикла вариантов построения системы защиты и выбора из них варианта, позволяющего построить систему защиты от компьютерных атак с наименьшими затратами.

Из уровня техники известен способ сценарного динамического моделирования технико-экономических показателей жизненного цикла объекта энергетики и программно-аппаратный комплекс для его реализации [см. пат. РФ №2568383, МПК G06Q 10/00 (2012.01), Алиев Д.Ф., Кривенко П.М., Сидоренко В.Н.]. Данное техническое решение предназначено для оценки стоимости полного жизненного цикла объекта от проектирования до вывода из эксплуатации, утилизации (включая контроль и управление старением), однако оно имеет узкую специализацию и с помощью него невозможно производить выбор допустимых по стоимости вариантов построения системы защиты от компьютерных атак.

Также известен способ оценки экономической эффективности проекта, реализованный в устройстве экономической оценки проекта [см. пат. РФ №162505, МПК G06Q 10/00 (2012.01), Кирдань А.Я., Талалаевский М.А., Пахтусова М.Ю., Антрушин А.В.]. Данное техническое решение предназначено для оценки экономической эффективности инвестиционной и хозяйственной деятельности проекта или предприятий с целью анализа идей о создании какого-либо бизнеса, принятия решения о целесообразности инвестирования денежных средств, подбора возможных партнеров и т.п. Указанное известное техническое решение также не предназначено для выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак.

Целью заявляемого изобретения является устранение недостатка известных технических решений, заключающегося в отсутствии возможности выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак.

Техническим результатом является расширение функциональных возможностей способа выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак за счет оценки жизненного цикла системы защиты от компьютерных атак.

Для дальнейшего описания изобретения необходимо определить следующие понятия:

Стоимость жизненного цикла - приведенные к расчетному году затраты, включающие долю цены изделия, стоимость его транспортировки и монтажа, затраты на эксплуатацию, техническое обслуживание, ремонты (поддержание в работоспособном состоянии) в период использования по назначению, затраты на утилизацию в конце срока службы.

Средство защиты от компьютерных атак - техническое, программное, программно-техническое средство, предназначенное или используемое для защиты компонентов и (или) информационных ресурсов автоматизированной системы управления от компьютерных атак.

Системой защиты от компьютерных атак называется множество

S={s1; s2, …, sJ},

где sj - отдельное средство защиты от компьютерных атак при

Альтернативным вариантом построения системы защиты от компьютерных атак называется такая совокупность средств защиты вида:

S={s1; s2; …; sN},

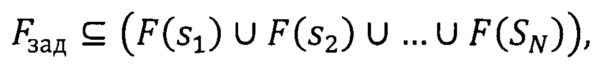

суммарные функциональные возможности отдельных элементов которой соответствуют заданным функциональным требованиям Fзад:

где F(s1), F(s2), …, F(sN) - функциональные возможности отдельных средств защиты.

Допустимым по стоимости вариантом построения системы защиты от компьютерных атак называется такая совокупность средств защиты вида:

S={s1; s2; …; sN},

которая одновременно удовлетворяет условиям:

и

С(S)≤Сзад,

где С(S) - стоимость жизненного цикла системы защиты S от компьютерных атак; Сзад - допустимая стоимость жизненного цикла системы защиты.

Предлагаемый способ заключается в проведении четырех этапов:

1. Заполнение базы данных информацией о средствах защиты от компьютерных атак.

2. Формирование множества альтернативных вариантов построения системы защиты от компьютерных атак.

3. Оценка стоимости жизненного цикла всех альтернативных вариантов построения системы защиты от компьютерных атак путем оценки единовременных затрат на построение системы защиты от компьютерных атак и оценки текущих затрат на эксплуатацию системы защиты.

4. Выбор допустимых по стоимости вариантов построения системы защиты от компьютерных атак из множества альтернативных вариантов построения системы защиты от компьютерных атак.

Первый этап осуществляется путем заполнения базы данных описания функций, реализуемых каждым из доступных для применения средством защиты от компьютерных атак, а также заполнения базы данных характеристик каждого из доступных средств защиты от компьютерных атак.

Второй этап осуществляется путем решения комбинаторной задачи формирования всех возможных подмножеств из множества доступных для применения средств защиты от компьютерных атак без повторений с последующим выбором тех подмножеств, в которых совокупность функций, реализуемых всеми средствами защиты, входящими в это подмножество, соответствует функциональным требованиям, предъявленным к системе защиты от компьютерных атак.

На третьем этапе осуществляется оценка единовременных затрат, необходимых для реализации каждого из альтернативных вариантов построения системы защиты, оценка текущих затрат на эксплуатацию каждого из альтернативных вариантов построения системы защиты от компьютерных атак, а также на основе полученных оценок единовременных и текущих затрат производится оценка стоимости жизненного цикла каждого альтернативного варианта построения системы защиты от компьютерных атак.

На четвертом этапе производится выбор из множества альтернативных вариантов построения системы защиты тех вариантов, которые удовлетворяют требованиям по стоимости, и формирование из этих отобранных вариантов множество допустимых по стоимости вариантов построения системы защиты.

Заявляемое изобретение поясняется конкретным примером реализации, который наглядно демонстрирует возможность достижения приведенной совокупностью признаков требуемого технического результата.

На фиг. 1 представлена структурная схема устройства для осуществления заявляемого способа, на которой цифрами обозначены:

1. Автоматизированное рабочее место инженера по заполнению базы данных описаний функций, реализуемых доступными к применению средствами защиты от компьютерных атак и базы данных характеристик доступных к применению средств защиты от компьютерных атак.

2. Автоматизированное рабочее место инженера по формированию множества альтернативных вариантов построения системы защиты от компьютерных атак.

3. Автоматизированное рабочее место инженера по оценке стоимости жизненного цикла.

4. Сервер баз данных.

5. Коммутатор локальной вычислительной сети.

6. База данных описаний функций, реализуемых доступными к применению средствами защиты от компьютерных атак.

7. База данных характеристик доступных к применению средств защиты от компьютерных атак.

8. База данных множества альтернативных вариантов построения систем защиты от компьютерных атак.

9. База данных множества допустимых по стоимости вариантов построения систем защиты от компьютерных атак.

Заявленный способ оценки стоимости жизненного цикла системы защиты от компьютерных атак в условиях воздействия вредоносных программ осуществляется следующим образом.

На первом этапе с помощью автоматизированного рабочего места 1, сервера базы данных 4 и коммутатора локальной вычислительной сети осуществляется заполнение базы данных 6 описаний функций, реализуемых доступными к применению средствами защиты и базы данных 7 характеристик доступных к применению средств защиты, при этом в качестве характеристик средств защиты в базу данных 7 вносится следующая информация:

- цена одной единицы i-го средства защиты - c(si);

- средняя наработка на отказ i-го средства защиты - t(si);

- средняя стоимость восстановления i-го средства защиты после отказа - свосст(si);

- число плановых технических обслуживаний в год i-го средства защиты - n(si);

- затраты на одно плановое техническое обслуживание i-го средства защиты - cmo(si);

- затраты на расходные материалы, необходимые для эксплуатации i-го средства защиты в течение года - cpacx(si);

- стоимость утилизации средства защиты в конце срока эксплуатации - сутил(si);

- число лиц эксплуатирующего (обслуживающего) персонала, необходимых для эксплуатации i-го средства защиты -

- коэффициент занятости лиц эксплуатирующего (обслуживающего) персонала, необходимых для эксплуатации i-го средства защиты - hi.

На втором этапе с помощью автоматизированного рабочего места 2 производится формирование множества альтернативных вариантов построения системы защиты от компьютерных атак и запись сформированного множества альтернативных вариантов построения в базу данных 8 с использованием сервера базы данных 4 и коммутатора локальной вычислительной сети 5.

На третьем этапе с помощью автоматизированного рабочего места 3 производится оценка стоимости жизненного цикла каждого альтернативного варианта построения системы защиты, содержащегося в базе данных 8. Для оценки жизненного цикла каждого альтернативного варианта построения системы защиты производится оценка единовременных затрат и текущих затрат на эксплуатацию каждого из альтернативных вариантов построения системы защиты от компьютерных атак. При этом в качестве исходных данных используется информация из базы данных характеристик систем защиты 7, а также вводимая с автоматизированного рабочего места 3 инженером по оценке стоимости жизненного цикла следующая информация:

- срок эксплуатации системы защиты от компьютерных атак (лет) - М;

- установленный ресурс (часов) для всего срока эксплуатации - τ;

- коэффициент, учитывающий затраты на комплексирование i-го средства защиты от компьютерных атак si в составе системы защиты - ki (определяет относительную стоимость материальных средств, необходимых для инсталляции i-го средства в состав защищаемой автоматизированной системы);

- допустимая стоимость жизненного цикла - Сзад.

Единовременные затраты Сединовр(S) включают в себя:

- стоимость непосредственно самой системы защиты от компьютерных атак, включенной в состав защищаемой автоматизированной системы - ССЗ(S);

- затраты на внедрение системы защиты в состав защищаемой автоматизированной системы - Свнедр(S);

- затраты на разработку организационно-распорядительных документов, определяющих мероприятия по защите от компьютерных атак в ходе эксплуатации защищаемой автоматизированной системы - Сдок(S);

- затраты на предварительные и приемочные испытания системы защиты от компьютерных атак в составе защищаемой автоматизированной системы Сисп(S);

- затраты на аттестацию защищаемой автоматизированной системы как объекта информатизации - Саттест(S);

- затраты на подготовку эксплуатирующего (обслуживающего) персонала - Сподг(S);

- затраты на утилизацию системы защиты по окончании срока эксплуатации - Сутил(S).

Единовременные затраты Сединовр(S) определяются следующим образом:

Стоимость каждого альтернативного варианта построения системы защиты от компьютерных атак ССЗ(S) определяется с использованием агрегатного метода формирования цены следующим образом:

где ki - коэффициент, учитывающий затраты на комплексирование i-го средства защиты от компьютерных атак si в составе альтернативного варианта построения системы защиты; c(si) - цена i-го средства защиты, входящего в состав альтернативного варианта построения системы защиты; N - число средств защиты в составе системы защиты.

Затраты на внедрение альтернативного варианта построения системы защиты определяются нормативно-калькуляционным методом, исходя из трудоемкости операций, проводимых в ходе внедрения альтернативного варианта построения системы защиты в состав защищаемой автоматизированной системы:

- операции по инсталляции средств защиты, входящих в альтернативный вариант построения системы защиты от компьютерных атак, в состав защищаемой системы;

- операции по внесению информации в конфигурационные базы данных альтернативного варианта построения системы защиты;

- операции по отладке альтернативного варианта построения системы защиты в целом.

Помимо этого, также необходимо учесть затраты на электроэнергию, потребляемую альтернативным вариантом построения системы защиты в ходе операций по ее отладке.

Трудоемкость операций по инсталляции средств защиты в состав защищаемой системы оценивается следующим образом:

где Qинстi - норма времени, необходимого для выполнения i-ой операции по инсталляции; D - общее число операций, необходимых для инсталляции всех средств защиты в состав защищаемой системы.

Трудоемкость операций по внесению информации в конфигурационные базы данных альтернативного варианта построения системы защиты оценивается как:

где QБДi - норма времени, необходимого для обработки i-й записи в базах данных; Z - общее количество записей в базах данных.

Трудоемкость операций по отладке альтернативного варианта построения системы защиты в целом складывается из трудоемкости операций по настройке и трудоемкости проведения проверочных тестов и определяется следующим образом:

где Qнастрi - норма времени, необходимого для выполнения i-ой операции по настройке альтернативного варианта построения системы защиты; Qтестj - норма времени, необходимого для проведения j-го проверочного теста; V - общее число операций по настройке альтернативного варианта построения системы защиты; W - общее число проверочных тестов.

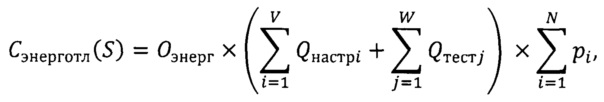

Затраты на электроэнергию Сэнерготл(S), необходимую при проведении отладки определим как:

где Оэнерг - стоимость одного кВт/ч электроэнергии; pi - потребляемая i-м средством мощность.

Тогда общие затраты Свнедр(S) на внедрение альтернативного варианта построения системы защиты определяются по формуле:

где Оинст - норма оплаты единицы времени, затрачиваемой на операции по инсталляции средств защиты; ОБД - норма оплаты единицы времени, затрачиваемой на операции по внесению информации в конфигурационные базы данных; Оотл - норма оплаты единицы времени, затрачиваемой на проведение отладочных процедур.

Затраты на разработку организационно-распорядительных документов, определяющих мероприятия по защите от компьютерных атак в ходе эксплуатации защищаемой автоматизированной системы также определяются нормативно-калькуляционным методом, исходя из трудоемкости разработки этих документов и стоимости издания данных документов Сизд. Трудоемкость разработки данных документов определяется следующим образом:

где Qдокi - норма времени, необходимого для разработки одной единицы объема организационно-распорядительных документов (авторский лист); U - количество единиц объема (авторских листов) организационно-распорядительных документов.

Тогда затраты на разработку организационно-распорядительных документов, определяющих мероприятия по защите от компьютерных атак в ходе эксплуатации защищаемой автоматизированной системы, оцениваются как:

Сдок(S)=ТдокОдок+Сизд,

где Одок - норма оплаты единицы времени, затрачиваемой на разработку организационно-распорядительных документов.

Затраты на предварительные и приемочные испытания альтернативного варианта построения системы защиты от компьютерных атак в составе защищаемой автоматизированной системы также оцениваются нормативно-калькуляционным методом, исходя из трудоемкости выполнения пунктов программы предварительных и приемочных испытаний, стоимости материальных средств Смс(S), необходимых для проведения данных видов испытаний и затрат на электроэнергию.

Трудоемкость предварительных и приемочных испытаний оценивается следующим образом:

где Qпредвi - норма времени, необходимого для выполнения i-го пункта программы предварительных испытаний; Qприемj - норма времени, необходимого для выполнения j-го пункта программы приемочных испытаний; I - число пунктов программы предварительных испытаний; J - число пунктов программы приемочных испытаний.

Затраты на электроэнергию Сэнергисп(S), необходимую при проведении предварительных и приемочных испытаний, определяются по формуле:

где Оэнерг - стоимость одного кВт/ч электроэнергии; pi - потребляемая i-м средством мощность.

Тогда затраты на проведение предварительных и приемочных испытаний определяются как:

Сисп(S)=ТиспОисп+Смс(S)+Сэнергисп(S),

где Оисп - норма оплаты единицы времени, затрачиваемой на проведение предварительных и приемочных испытаний; Смс(S) - стоимость материальных средств, необходимых для проведения предварительных и приемочных испытаний.

Аттестация автоматизированной системы, оснащенной альтернативным вариантом построения системы защиты от компьютерных атак, проводится с целью подтверждения соответствия системы защиты от компьютерных атак требованиям безопасности информации в реальных условиях эксплуатации.

Затраты на аттестацию Саттест(S) могут оцениваться относительно стоимости системы защиты ССЗ(S):

Саттест(S)=ССЗ(S)kаттест,

где kаттест - коэффициент, характеризующий стоимость аттестации (обычно составляет от 0,3 до 0,8).

Для определения затрат на подготовку эксплуатирующего (обслуживающего) персонала необходимо в первую очередь определить общее количество людей, необходимых для эксплуатации системы защиты. Общее количество людей L определяется по формуле:

Тогда затраты на подготовку персонала определяются следующим образом:

Сподг(S)=L×Оподг,

где Оподг - затраты на подготовку одного человека.

Затраты на утилизацию альтернативного варианта системы защиты складываются из затрат на демонтаж средств защиты и суммарных затрат на утилизацию всех средств из состава системы защиты. Указанные затраты оцениваются следующим образом:

где сдемонт(si) - затраты на демонтаж i-го средства защиты, определяемые как:

сдемонт(si)=c(si)kдемонтi,

где kдемонтi - коэффициент, характеризующий затраты на демонтаж i-го средства защиты (обычно от 0,2 до 0,5).

Текущие затраты на эксплуатацию системы защиты Стек(S) складываются из следующих составляющих:

- оплата труда лиц эксплуатирующего (обслуживающего) персонала за год эксплуатации - Сперс(S);

- затраты на проведение планового технического обслуживания альтернативного варианта системы защиты информации за год эксплуатации - СТО(S);

- средние затраты на проведение ремонта (восстановления работоспособности) альтернативного варианта системы защиты в течение года эксплуатации - Срем(S);

- средние затраты на электроэнергию за год эксплуатации - Сэнерг(S);

- затраты на расходные материалы в течение года эксплуатации - Срасх(S).

Тогда Стек(S) определяется следующим образом:

Стек(S)=Сперс(S)+СТО(S)+Срем(S)+Сэнерг(S)+Срасх(S).

Затраты на оплату труда лиц эксплуатирующего (обслуживающего) персонала оцениваются исходя из общего числа лиц персонала, предназначенного для эксплуатации (обслуживания) системы защиты и нормативного значения месячной оплаты труда одного человека:

Сперс(S)=L×Оперс×12,

где Оперс - нормативное значение месячной оплаты труда одного человека.

Затраты на проведение планового технического обслуживания альтернативного варианта системы системы защиты в целом определяются как сумма затрат на проведение необходимого количества технических обслуживаний каждого средства защиты из состава системы защиты в течение года. Затраты на проведение технического обслуживания i-го средства защиты в течение года СТО(si) могут быть оценены по формуле:

СТО(si)=n(si)×сто(si).

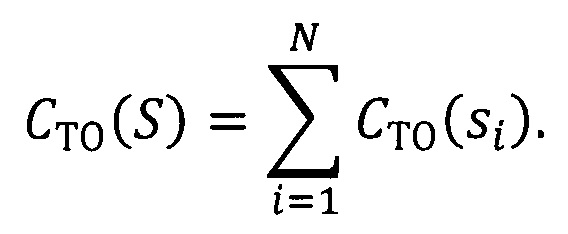

Тогда затраты на проведение планового технического обслуживания системы защиты от компьютерных атак за год определяются по формуле:

Средние затраты на проведение ремонта определяются как сумма средних затрат на проведение ремонтов всех средств, входящих в альтернативный вариант системы защиты в течение года. Средняя стоимость ремонта i-го средства защиты в течение года Срем(si) определяется как:

срем(si)=срем(si)×nоткi,

где nоткi - среднее число отказов i-го средства в течение года, определяемое следующим образом:

где τ - установленный ресурс для всего срока эксплуатации (часов); М - установленный срок эксплуатации (лет); t(si) - средняя наработка на отказ i-го средства защиты.

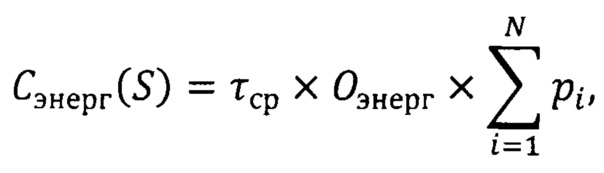

Средние затраты на электроэнергию Сэнерг(S) могут определяться исходя из средней наработки за год эксплуатации τср, которая рассчитывается по формуле:

Тогда Сэнерг(S) рассчитывается по формуле:

где Оэнерг - стоимость одного кВт/ч электроэнергии; pi - потребляемая i-м средством мощность.

Затраты на расходные материалы в течение года эксплуатации Срасх(S) определяются как сумма затрат на расходные материалы, необходимых для эксплуатации каждого средства:

В целом стоимость жизненного цикла определяется по следующей формуле:

где Сединовр(S) - единовременные затраты на систему защиты от компьютерных атак;

Все необходимые данные для расчета стоимости жизненного цикла (нормативы оплаты труда по выполнению различных операций, нормативы стоимости электроэнергии, трудозатраты на проведение различных операций и т.п.) вводятся в процессе расчета с автоматизированного рабочего места 3. Расчет стоимости жизненного цикла по приведенным выше формулам осуществляется для каждого альтернативного варианта построения системы защиты от компьютерных атак с использованием автоматизированного рабочего места 3. Полученные для каждого альтернативного варианта построения системы защиты значения стоимости жизненного цикла записываются в оперативную память автоматизированного рабочего места 3.

Далее, на четвертом этапе на основе сохраненных в оперативной памяти автоматизированного рабочего места 3 оценочных значений стоимости жизненного цикла для каждого из альтернативных вариантов и введенного ранее значения допустимой стоимости Сзад из множества альтернативных вариантов построения системы защиты, записанного в базе данных 8, выбираются те варианты построения системы защиты, стоимость жизненного цикла которых не превышает Сзад. Отобранные варианты с использованием сервера базы данных 4 и коммутатора локальной вычислительной сети 5 записываются в базу данных множества допустимых по стоимости вариантов построения систем защиты от компьютерных атак 9.

Таким образом, предлагаемый способ позволит производить оценку стоимости жизненного цикла альтернативных вариантов построения систем защиты от компьютерных атак и выбирать такие варианты построения систем защиты от компьютерных атак, которые удовлетворяют требованиям по стоимости.

Реферат

Изобретение относится к области защиты информационно-вычислительных систем от компьютерных атак и может быть использовано для оценки стоимости жизненного цикла систем защиты от компьютерных атак и выбора допустимых по стоимости вариантов построения систем защиты от компьютерных атак. Техническим результатом является расширение функциональных возможностей системы защиты от компьютерных атак за счет выбора допустимых по стоимости вариантов построения систем защиты от компьютерных атак путем оценки жизненного цикла системы. Способ выбора допустимых по стоимости вариантов построения системы защиты от компьютерных атак включает в себя этап формирования множества альтернативных вариантов построения системы защиты от компьютерных атак; этап оценки стоимости жизненного цикла каждого альтернативного варианта построения системы защиты от компьютерных атак; этап формирования допустимых по стоимости вариантов построения, в ходе которого отбирают такие варианты построения системы защиты, стоимость жизненного цикла которых не превышает заданную, при этом отобранные варианты построения систем защиты от компьютерных атак записывают в базу данных допустимых по стоимости вариантов построения системы защиты от компьютерных атак. 1 ил.

Комментарии