Система управления блокировкой и разблокировкой и способ управления блокировкой и разблокировкой - RU2695709C1

Код документа: RU2695709C1

Чертежи

Описание

Область техники

[0001] Изобретение относится к системе управления блокировкой и разблокировкой и к способу управления блокировкой и разблокировкой.

Уровень техники

[0002] В последние годы, в качестве средства для эффективной доставки объекта, который должен собираться и доставляться (посылки), между пользователем услуг по сбору и доставке и компанией по доставке, выполняющей сбор и доставку, разработана система совместного использования багажника, в которой грузовой отсек транспортного средства, указанного пользователем, используется в качестве местоположения доставки объекта, который должен собираться и доставляться. Например, публикация не прошедшей экспертизу заявки на патент Японии № 2006-206225 (2006-206225A JP) раскрывает систему, в которой при сборе и доставке объекта, который должен собираться и доставляться, процесс аутентификации выполняется между устройством связи при сборе/доставке компании по доставке и устройством связи транспортного средства, смонтированным на указанном транспортном средстве, и блокировка и разблокировка указанного транспортного средства становится возможной, когда аутентификация завершается удачно.

Сущность изобретения

[0003] В системе для сбора и доставки посылки с использованием транспортного средства, такой как система совместного использования багажника, описанная выше, когда множество пользователей пытаются использовать транспортное средство, безопасность для посылки, размещенной в транспортном средстве, может становиться проблемой в некоторых случаях. Например, когда множество компаний по доставке намереваются доставлять посылки в транспортное средство, если доставка посредством одной компании по доставке выполняется в состоянии, в котором посылка, ранее доставленная посредством другой компании по доставке, остается в транспортном средстве, одна компания по доставке может прикасаться уже доставленной посылке. Таким образом, безопасность для посылки может становиться проблемой. Кроме того, когда посылка собирается посредством одной компании по доставке с использованием транспортного средства, безопасность также может становиться проблемой, если доставка посылки выполняется посредством другой компании по доставке до того, как одна компания по доставке, диспетчеризованная на то, чтобы собирать посылку, прибывает в транспортное средство.

[0004] Помимо этого, проблема безопасности для посылки не ограничена случаем, когда множество компаний по доставке используют транспортное средство. Например, один пользователь транспортного средства может размещать посылку в предварительно определенной области транспортного средства для предварительно определенной цели (для сбора посылки посредством компании по доставке, для доставки посылки третьей стороне и т.п.). В этом состоянии, пользователь другого транспортного средства может выводить транспортное средство и может хотеть временно использовать предварительно определенную область в это время. Такой случай возникает с большой вероятностью при совместном использовании багажника транспортного средства (области, соответствующей предварительно определенной области), и также совместном использовании самого транспортного средства. Аналогичные проблемы могут возникать, когда предварительно определенная область в предварительно определенном помещении используется для доставки посылки.

[0005] Изобретение предоставляет технологию, которая способствует, в системе для управления доступом пользователя к предварительно определенной области в транспортном средстве или помещении, выполненном с возможностью блокироваться и разблокироваться, повышению безопасности для посылки, уже размещенной в предварительно определенной области.

[0006] Настоящий заявитель предлагает то, что в состоянии, в котором посылка размещена в предварительно определенной области в транспортном средстве или помещении одним пользователем, предварительно определенный процесс должен выполняться таким образом, чтобы не разрешать другому пользователю осуществлять доступ к предварительно определенной области. Другими словами, предварительно определенный процесс ограничивает доступ другого пользователя к предварительно определенной области, и в результате повышается безопасность.

[0007] Первый аспект изобретения предоставляет систему управления блокировкой и разблокировкой. Система управления блокировкой и разблокировкой включает в себя первую часть получения информации, выполненную с возможностью получать информацию присутствия в отношении того, присутствует или нет посылка, ассоциированная с первым пользователем, в предварительно определенной области, причем предварительно определенная область задается в транспортном средстве или помещении, причем предварительно определенная область имеет дверь, выполненную с возможностью блокироваться и разблокироваться через процесс блокировки и разблокировки, и причем процесс блокировки и разблокировки выполняется посредством устройства управления блокировкой и разблокировкой; и часть управления блокировкой и разблокировкой, выполненную с возможностью выполнять предварительно определенный процесс таким образом, чтобы не разрешать разблокировку двери вторым пользователем, отличающимся от первого пользователя, когда удовлетворяется условие запрета на доступ, включающее в себя оба из следующих условий: (i) часть управления блокировкой и разблокировкой определяет, на основе информации присутствия, то, что посылка присутствует в предварительно определенной области, и (ii) дверь блокируется.

[0008] При вышеуказанной конфигурации, когда посылка, ассоциированная с первым пользователем, присутствует в предварительно определенной области, и когда предварительно определенная область блокируется, второму пользователю не разрешается разблокировать предварительно определенную область. Таким образом, второй пользователь не может осуществлять доступ к посылке. Как результат, можно поддерживать высокую степень безопасности посылки, ассоциированной с первым пользователем.

[0009] В первом аспекте, система может быть выполнена с возможностью управлять, посредством выдачи предварительно определенной аутентификационной информации для инструктирования устройству управления блокировкой и разблокировкой выполнять процесс блокировки и разблокировки в пользовательский терминал каждого из пользователей, по меньшей мере, включающих в себя второго пользователя, доступом пользователей, включающих в себя, по меньшей мере, второго пользователя, к предварительно определенной области. При вышеуказанной конфигурации, посредством взаимодействия между пользовательским терминалом и устройством управления блокировкой и разблокировкой, можно инструктировать устройству управления блокировкой и разблокировкой выполнять процесс блокировки и разблокировки.

[0010] В первом аспекте, когда часть управления блокировкой и разблокировкой принимает сигнал запроса на разрешение, запрашивающий разрешение на то, чтобы блокировать и разблокировать дверь, из пользовательского терминала второго пользователя, часть управления блокировкой и разблокировкой может быть выполнена с возможностью выполнять, в качестве предварительно определенного процесса, процесс невыполнения выдачи аутентификационной информации для второго пользователя, когда условие запрета на доступ удовлетворяется. Как результат приспособления такого предварительно определенного процесса, когда посылка, ассоциированная с первым пользователем, присутствует в предварительно определенной области, и когда предварительно определенная область блокируется, аутентификационная информация второго пользователя не выдается в пользовательский терминал второго пользователя. Следовательно, второй пользователь не может инструктировать устройству управления блокировкой и разблокировкой выполнять процесс блокировки и разблокировки с использованием пользовательского терминала, за счет чего разблокировка предварительно определенной области вторым пользователем не разрешается.

[0011] В первом аспекте, часть управления блокировкой и разблокировкой может быть выполнена с возможностью выполнять, в качестве предварительно определенного процесса, процесс признания недопустимости аутентификационной информации для второго пользователя, уже выданной в пользовательский терминал второго пользователя. Как результат приспособления такого предварительно определенного процесса, когда посылка, ассоциированная с первым пользователем, присутствует в предварительно определенной области, и когда предварительно определенная область блокируется, даже если аутентификационная информация второго пользователя уже выдана в пользовательский терминал второго пользователя, аутентификационная информация второго пользователя признается недопустимой, и процесс блокировки и разблокировки с использованием аутентификационной информации второго пользователя не реализуется.

[0012] В первом аспекте, система управления блокировкой и разблокировкой дополнительно может включать в себя вторую часть получения информации, выполненную с возможностью получать информацию относительно условия разрешения на доступ для разрешения доступа к предварительно определенной области вторым пользователем, даже когда посылка присутствует в предварительно определенной области, при этом часть управления блокировкой и разблокировкой может быть выполнена с возможностью: разрешать второму пользователю разблокировать дверь посредством невыполнения предварительно определенного процесса, когда посылка удовлетворяет условию разрешения на доступ, даже когда условие запрета на доступ удовлетворяется; и не разрешать второму пользователю разблокировать дверь посредством выполнения предварительно определенного процесса, когда посылка не удовлетворяет условию разрешения на доступ, когда условие запрета на доступ удовлетворяется.

[0013] При этой конфигурации, что касается посылки, для которой не требуется высокая степень безопасности, второй пользователь может осуществлять доступ к предварительно определенной области независимо от присутствия посылки в предварительно определенной области посредством задания условия разрешения на доступ.

[0014] В первом аспекте, вторая часть получения информации может быть выполнена с возможностью получать условие разрешения на доступ, заданное первым пользователем.

[0015] В первом аспекте, транспортное средство или помещение может включать в себя альтернативную область, независимую от предварительно определенной области, причем альтернативная область имеет вторую дверь, управляемую с возможностью блокироваться и разблокироваться через пользовательский терминал второго пользователя и устройство управления блокировкой и разблокировкой таким образом, чтобы разрешать второму пользователю осуществлять доступ к альтернативной области; и когда условие запрета на доступ удовлетворяется, часть управления блокировкой и разблокировкой может быть выполнена с возможностью разрешать разблокировку второй двери вторым пользователем посредством выдачи аутентификационной информации альтернативной области для предоставления возможности второму пользователю разблокировать вторую дверь. Посредством приспособления такой конфигурации, даже когда посылка, ассоциированная с первым пользователем, присутствует в предварительно определенной области, второй пользователь может использовать альтернативную область. В это время, разблокировка предварительно определенной области вторым пользователем не разрешается. Следовательно, безопасность посылки, ассоциированной с первым пользователем, поддерживается на высоком уровне.

[0016] В первом аспекте, когда часть управления блокировкой и разблокировкой выполняет предварительно определенный процесс, часть управления блокировкой и разблокировкой может быть выполнена с возможностью выдавать аутентификационную информацию альтернативной области после неразрешения второму пользователю разблокировать предварительно определенную область.

[0017] В первом аспекте, система управления блокировкой и разблокировкой может включать в себя часть оценки сбора, выполненную с возможностью оценивать, на основе позиции присутствия первого пользователя, то, должна или нет посылка собираться первым пользователем во время, которое составляет предварительно определенный период времени раньше предварительно определенного времени, когда доступ второго пользователя к предварительно определенной области диспетчеризуется в предварительно определенное время, и когда часть управления блокировкой и разблокировкой определяет, на основе информации присутствия, то, что посылка присутствует в предварительно определенной области, при этом часть управления блокировкой и разблокировкой может быть выполнена с возможностью выполнять, когда часть оценки сбора оценивает то, что посылка не должна собираться, предварительно определенный процесс до предварительно определенного времени таким образом, чтобы не разрешать второму пользователю разблокировать дверь предварительно определенной области и уведомлять второго пользователя в отношении того, что разблокировка двери предварительно определенной области не разрешается.

[0018] Посредством приспособления такой конфигурации в системе управления, при поддержании высокой степени безопасности посылки, ассоциированной с первым пользователем, второй пользователь может знать в относительно ранее время, что использование предварительно определенной области является невозможным. Таким образом, второму пользователю должно быть несложным администрировать поведение без потери времени. Следовательно, вышеуказанный предварительно определенный период времени может надлежащим образом определяться с учетом удобства второго пользователя и возможности сбора посылки первым пользователем. Оценка посредством части оценки сбора в отношении того, должна или нет посылка собираться первым пользователем, выполняется на основе позиции присутствия первого пользователя. Например, время, требуемое для первого пользователя, чтобы достигать позиции транспортного средства или помещения, может вычисляться на основе расстояния между позицией присутствия первого пользователя и местоположением транспортного средства или помещения. Время, вычисленное таким способом, может сравниваться с вышеуказанным предварительно определенным периодом времени. После этого может оцениваться возможность сбора посылки.

[0019] В первом аспекте, система управления блокировкой и разблокировкой дополнительно может включать в себя часть регулирования частоты доступа, выполненную с возможностью получать информацию относительно времени сбора, в которое посылка, размещаемая в предварительно определенной области, должна собираться первым пользователем, и регулировать, на основе времени сбора, частоту выдачи аутентификационной информации для пользователей, отличных от первого пользователя, включающих в себя второго пользователя, для предоставления возможности пользователям, отличным от первого пользователя, осуществлять доступ к предварительно определенной области. Посредством приспособления такой конфигурации, частота, с которой пользователи, отличные от первого пользователя, могут осуществлять доступ к предварительно определенной области, регулируется согласно времени сбора, и чрезмерная выдача аутентификационной информации подавляется. Как результат, можно не допускать ситуации, когда посылка, ассоциированная с первым пользователем, оставляется в предварительно определенной области без сбора, в силу чего пользователи, отличные от первого пользователя, не могут использовать предварительно определенную область так, как запланировано.

[0020] Второй аспект изобретения предоставляет способ управления блокировкой и разблокировкой. Способ управления блокировкой и разблокировкой включает в себя: получение информации присутствия в отношении того, присутствует или нет посылка, ассоциированная с первым пользователем, в предварительно определенной области, причем предварительно определенная область задается в транспортном средстве или помещении, и предварительно определенная область имеет дверь, выполненную с возможностью блокироваться и разблокироваться через процесс блокировки и разблокировки, выполняемый посредством устройства управления блокировкой и разблокировкой; и выполнение предварительно определенного процесса таким образом, чтобы не разрешать разблокировку двери вторым пользователем, отличающимся от первого пользователя, когда определяется, на основе информации присутствия, то, что посылка присутствует в предварительно определенной области, и когда дверь блокируется.

[0021] Во втором аспекте, доступ к предварительно определенной области пользователей, включающих в себя, по меньшей мере, второго пользователя, может управляться посредством выдачи, в пользовательский терминал каждого из пользователей, включающих в себя, по меньшей мере, второго пользователя, предварительно определенной аутентификационной информации для предоставления возможности устройству управления блокировкой и разблокировкой выполнять процесс блокировки и разблокировки.

[0022] Во втором аспекте, выполнение предварительно определенного процесса может включать в себя, при приеме сигнала запроса на разрешение, запрашивающего разрешение на то, чтобы блокировать и разблокировать дверь, из пользовательского терминала второго пользователя, выполнение, в качестве предварительно определенного процесса, процесса невыдачи аутентификационной информации для второго пользователя, когда определяется то, что посылка присутствует в предварительно определенной области, и когда дверь блокируется.

[0023] Во втором аспекте, выполнение предварительно определенного процесса может включать в себя выполнение, в качестве предварительно определенного процесса, процесса признания недопустимости аутентификационной информации для второго пользователя, уже выданной в пользовательский терминал второго пользователя.

[0024] Согласно изобретению, в системе, которая управляет доступом пользователя к предварительно определенной области в транспортном средстве или помещении, выполненном с возможностью блокироваться и разблокироваться, можно повышать безопасность для посылки, уже размещенной в предварительно определенной области.

Краткое описание чертежей

[0025] Ниже описываются признаки, преимущества и техническая и промышленная значимость примерных вариантов осуществления изобретения со ссылкой на прилагаемые чертежи, на которых аналогичные номера обозначают аналогичные элементы, и на которых:

Фиг. 1 является схемой, показывающей схематичную конфигурацию системы совместного использования багажника, включающей в себя систему управления согласно первому варианту осуществления изобретения;

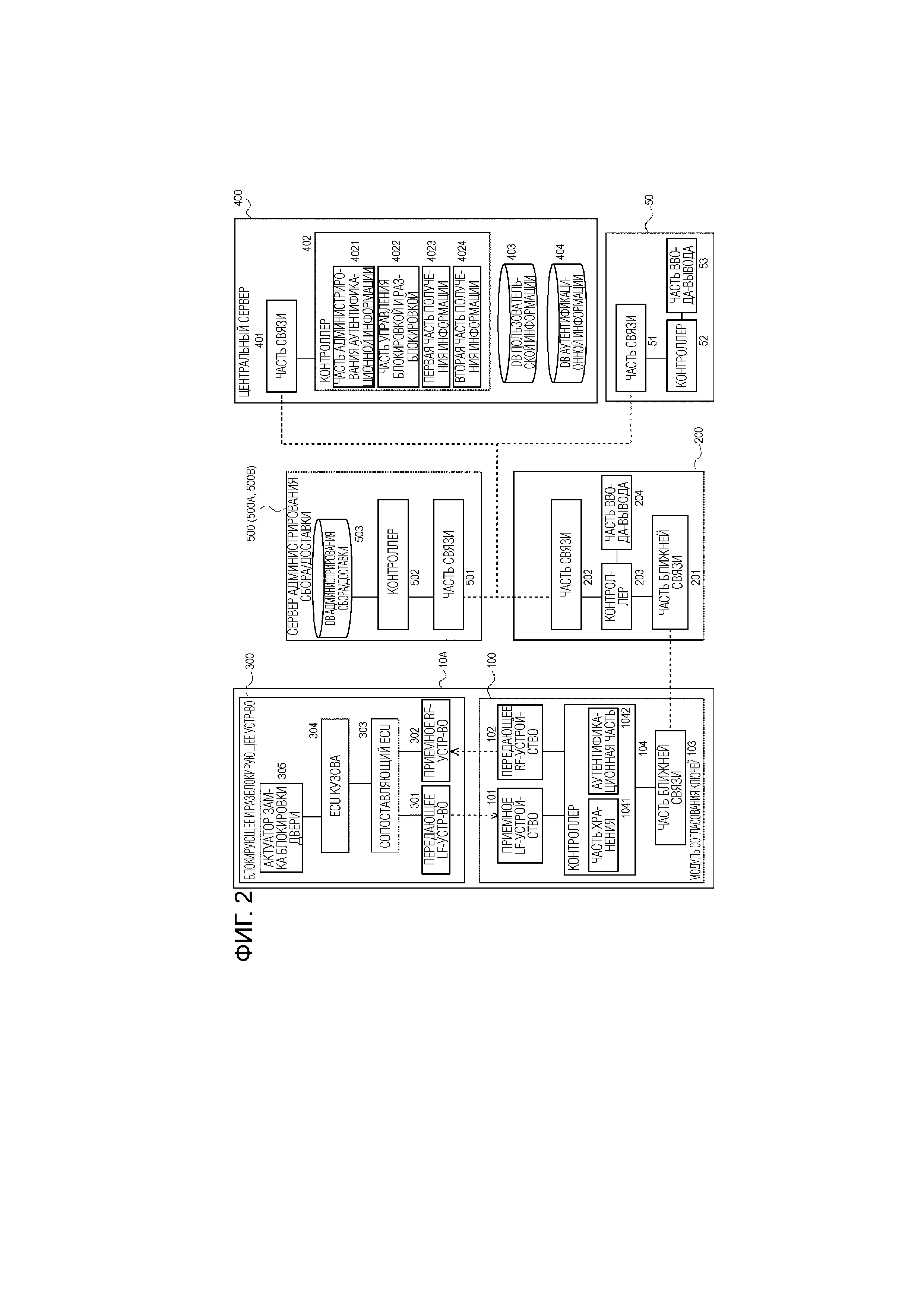

Фиг. 2 является схемой, показывающей подробную конфигурацию бортового устройства, пользовательского терминала, центрального сервера и сервера администрирования сбора/доставки, которые составляют систему совместного использования багажника, показанную на фиг. 1;

Фиг. 3 является схемой, показывающей структуру данных информации сбора/доставки, сохраненной на сервере администрирования сбора/доставки;

Фиг. 4 является схемой, показывающей структуру данных информации администрирования транспортного средства, сохраненной на сервере администрирования сбора/доставки;

Фиг. 5 является блок-схемой последовательности операций способа управления выдачей, осуществляемого посредством центрального сервера согласно первому варианту осуществления изобретения;

Фиг. 6 является схемой, показывающей последовательность операций обработки в системе совместного использования багажника;

Фиг. 7 является схемой, показывающей схематичную конфигурацию системы совместного использования багажника, включающей в себя систему управления согласно второму варианту осуществления изобретения;

Фиг. 8 является схемой, показывающей подробные конфигурации бортового устройства, пользовательского терминала, центрального сервера и сервера администрирования сбора/доставки, которые составляют систему совместного использования багажника, показанную на фиг. 7;

Фиг. 9 является блок-схемой последовательности операций способа управления выдачей, осуществляемого посредством центрального сервера согласно второму варианту осуществления изобретения;

Фиг. 10 является блок-схемой последовательности операций способа управления выдачей, осуществляемого посредством центрального сервера согласно третьему варианту осуществления изобретения;

Фиг. 11 является схемой, показывающей конфигурацию центрального сервера согласно четвертому варианту осуществления изобретения; и

Фиг. 12 является блок-схемой последовательности операций способа управления предварительным подтверждением, осуществляемого посредством центрального сервера согласно четвертому варианту осуществления изобретения.

Подробное описание вариантов осуществления изобретения

[0026] В дальнейшем в этом документе описываются конкретные варианты осуществления изобретения со ссылкой на чертежи. Конфигурации, описанные в вариантах осуществления, не имеют намерение ограничивать объем изобретения только ими, если не указано иное.

[0027] Первый вариант осуществления

Конфигурация системы

Фиг. 1 является схемой, показывающей схематичную конфигурацию системы 1 совместного использования багажника согласно настоящему варианту осуществления. Система 1 совместного использования багажника представляет собой систему, которая реализует услугу сбора/доставки с использованием грузового отсека (отделения багажника) в качестве местоположения доставки посредством предоставления возможности совместного использования грузового отсека транспортного средства 10, указанного лицом (запросчиком), которое запрашивает работу по сбору/доставке объекта, который должен собираться и доставляться (посылки), запросчиком и лицом, которое выполняет запрашиваемую работу по сбору/доставке объекта, который должен собираться и доставляться. Следовательно, "лицо, которое запрашивает работу по сбору/доставке объекта, который должен собираться и доставляться", и "лицо, которое выполняет запрашиваемую работу по сбору/доставке объекта, который должен собираться и доставляться", являются пользователями, которые используют грузовой отсек транспортного средства. Чтобы различать между двумя пользователями, первый называется "запрашивающим пользователем", а второй называется "собирающим/доставляющим пользователем". Дополнительно, грузовой отсек представляет собой предварительно определенную область в транспортном средстве 10, в которой размещается собранная/доставленная посылка. Грузовой отсек также выполнен с возможностью блокироваться и разблокироваться посредством бортового устройства 10A, как описано ниже. Грузовой отсек представляет собой область, секционированную таким образом, что область не является доступной для/из пассажирского салона транспортного средства 10, в котором водитель и т.п. садится.

[0028] В примере по фиг. 1, система 1 совместного использования багажника включает в себя бортовое устройство 10A, установленное в транспортном средстве 10, пользовательский терминал 200 собирающего/доставляющего пользователя, пользовательский терминал 50 запрашивающего пользователя, центральный сервер 400 и серверы 500A и 500B администрирования сбора/доставки. Бортовое устройство 10A, пользовательский терминал 200, пользовательский терминал 50, центральный сервер 400 и серверы 500A и 500B администрирования сбора/доставки взаимно соединяются посредством сети N1. Сеть N1, например, может представлять собой глобальную сеть связи общего пользования, к примеру, Интернет. Глобальная вычислительная сеть (WAN) или другие сети связи могут приспосабливаться в качестве сети N1. Дополнительно, сеть N1 может включать в себя сеть телефонной связи, к примеру, сотовую телефонную и т.п., и сеть беспроводной связи, к примеру, Wi-Fi и т.п. Бортовое устройство 10A соединяется с пользовательским терминалом 200 собирающего/доставляющего пользователя через сеть N2, включающую в себя сеть ближней беспроводной связи и т.п. Хотя система 1 совместного использования багажника иллюстративно включает в себя два сервера 500A и 500B администрирования сбора/доставки, три или более серверов администрирования сбора/доставки могут быть включены в систему 1 совместного использования багажника. При совместном обращении к серверам администрирования сбора/доставки в настоящем описании изобретения, их ссылка с номером представляет собой 500.

[0029] Сервер 500 администрирования сбора/доставки подтверждает регистрацию изделия, которое должно собираться и доставляться (в дальнейшем также называемого "собираемой/доставляемой посылкой"), из пользовательского терминала 50 запрашивающего пользователя. Например, при запрашивании собирающего/доставляющего пользователя доставлять изделие, купленное на веб-узле покупки продуктов, открытом предпринимателем в области электронной коммерции, в качестве собираемой/доставляемой посылки, запрашивающий пользователь может регистрировать информацию сбора/доставки относительно собираемой/доставляемой посылке на сервере 500 администрирования сбора/доставки посредством приложения (в дальнейшем также называемого "предварительно определенным приложением"), которое устанавливается в пользовательском терминале 50 запрашивающего пользователя, чтобы разрешать запрашивающему пользователю использовать услугу, предлагаемую посредством системы 1 совместного использования багажника. Как показано на фиг. 3, который описывается ниже, информация сбора/доставки включает в себя идентификационную информацию запрашивающего пользователя, информацию графика доставки и сбора и т.п. На сервере 500 администрирования сбора/доставки, идентификационная информация запрашивающего пользователя также ассоциирована заранее с транспортным средством 10, связанным с запрашивающим пользователем. Запрашивающий пользователь надлежащим образом выбирает местоположение сбора/доставки, которое должно использоваться из возможных вариантов местоположений сбора/доставки, связанных с запрашивающим пользователем, включающих в себя транспортное средство 10. Местоположение сбора/доставки, выбранное таким способом, также включается в информацию сбора/доставки. В нижеприведенном описании, пояснение приводится при таком допущении, что транспортное средство 10 представляет собой местоположение доставки/доставки запрашивающего пользователя. Помимо этого, информация сбора/доставки также включает в себя информацию состояния относительно собираемой/доставляемой посылки. Примеры информации состояния дополнительно могут включать в себя информацию в отношении того, завершается или нет сбор и доставка собираемой/доставляемой посылки и т.п.

[0030] Помимо этого, предполагается, что сервер 500A администрирования сбора/доставки и сервер 500B администрирования сбора/доставки, показанные на фиг. 1, администрируются посредством различных компаний по доставке. Вследствие этого, сбор и доставка собираемой/доставляемой посылки согласно информации сбора/доставки, управляемой посредством сервера 500A администрирования сбора/доставки, выполняется посредством компании по доставке, отличающейся от компании по доставке, которая выполняет сбор и доставку собираемой/доставляемой посылки согласно информации сбора/доставки, управляемой посредством сервера 500B администрирования сбора/доставки. В дальнейшем в этом документе, при четком представлении собирающих/доставляющих пользователей, принадлежащих соответствующим компаниям по доставке, которые администрируют серверы 500A и 500B администрирования сбора/доставки, суффиксы должны добавляться, чтобы обозначать двух пользователей как собирающего/доставляющего пользователя A и собирающего/доставляющего пользователя B, соответственно.

[0031] При приеме запроса на сбор и доставку посылки из пользовательского терминала 50 запрашивающего пользователя, если местоположение сбора/доставки представляет собой транспортное средство 10, сервер 500 администрирования сбора/доставки запрашивает центральный сервер 400 на предмет того, чтобы выдавать аутентификационную информацию для блокировки и разблокировки грузового отсека транспортного средства 10, размещающего собираемую/доставляемую посылку, в пользовательский терминал 200 собирающего/доставляющего пользователя. Этот запрос выполняется посредством использования запроса из пользовательского терминала 200 собирающего/доставляющего пользователя в качестве триггера. На основе идентификационной информации запрашивающего пользователя, включенной в информацию сбора/доставки, центральный сервер 400 передает аутентификационную информацию транспортного средства 10, ассоциированного с идентификационной информацией запрашивающего пользователя, в пользовательский терминал 200 собирающего/доставляющего пользователя через сервер 500 администрирования сбора/доставки. Собирающий/доставляющий пользователь может осуществлять доступ к грузовому отсеку транспортного средства 10, чтобы доставлять или собирать собираемую/доставляемую посылку, посредством блокировки и разблокировки грузового отсека транспортного средства 10 с использованием аутентификационной информации, полученной посредством пользовательского терминала 200. В этом отношении, аутентификационная информация является цифровой информацией, которая передается из пользовательского терминала 200 в бортовое устройство 10A через ближнюю беспроводную связь и подвергается процессу аутентификации посредством бортового устройства 10A, чтобы инструктировать бортовому устройству 10A выполнять процесс блокировки и разблокировки грузового отсека транспортного средства 10. Процесс блокировки и разблокировки грузового отсека транспортного средства 10 представляет собой процесс блокировки и разблокировки двери грузового отсека транспортного средства 10, размещающего собираемую/доставляемую посылку, посредством бортового устройства 10A, которое подробно описывается ниже.

[0032] В изобретении, аутентификационная информация не ограничена конкретным форматом и может представлять собой формат, который обеспечивает выполнение процесса блокировки и разблокировки. В качестве примера, аутентификационная информация может включать в себя информацию времени для выполнения процесса блокировки и разблокировки. Когда множество областей, которые должны блокироваться и разблокироваться посредством устройства управления блокировкой и разблокировкой, присутствуют в транспортном средстве или помещении, аутентификационная информация может включать в себя информацию для обозначения области, которая должна подвергаться процессу блокировки и разблокировки.

[0033] Фиг. 2 является блок-схемой, схематично иллюстрирующей конфигурацию каждого бортового устройства 10A, пользовательского терминала 200 собирающего/доставляющего пользователя, пользовательского терминала 50 запрашивающего пользователя, сервера 500 администрирования сбора/доставки и центрального сервера 400, которые составляют систему 1 совместного использования багажника. В дальнейшем описывается аппаратная конфигурация и функциональная конфигурация бортового устройства 10A, пользовательского терминала 200 собирающего/доставляющего пользователя, пользовательского терминала 50 запрашивающего пользователя, сервера 500 администрирования сбора/доставки и центрального сервера 400 со ссылкой на фиг. 2.

[0034] Бортовое устройство 10A функционирует в качестве устройства управления блокировкой и разблокировкой в варианте осуществления, с включением в себя модуля 100 согласования ключей и блокирующего и разблокирующего устройства 300. Модуль 100 согласования ключей имеет беспроводной интерфейс, аналогичный электронному ключу интеллектуального ключа (далее портативного устройства), и обменивается данными с существующим блокирующим и разблокирующим устройством 300 бортового устройства 10A, за счет чего модуль 100 согласования ключей может выполнять блокировку и разблокировку грузового отсека или пассажирского салона транспортного средства 10 (далее также называемую просто "блокировкой и разблокировкой транспортного средства 10", когда необязательно отличать между грузовым отсеком и пассажирским салоном) без использования физического ключа. Дополнительно, модуль 100 согласования ключей выполняет ближнюю беспроводную связь с пользовательским терминалом 200 собирающего/доставляющего пользователя и определяет то, служит он или нет в качестве электронного ключа транспортного средства 10, на основе результата процесса аутентификации пользовательского терминала 200 собирающего/доставляющего пользователя.

[0035] При получении доступа к грузовому отсеку транспортного средства 10 для доставки и сбора собираемой/доставляемой посылки, пользовательский терминал 200 собирающего/доставляющего пользователя инструктирует центральному серверу 400 выдавать аутентификационную информацию для блокировки и разблокировки грузового отсека через сервер 500 администрирования сбора/доставки, как описано выше. Аутентификационная информация, передаваемая из пользовательского терминала 200 собирающего/доставляющего пользователя в модуль 100 согласования ключей, сопоставляется с аутентификационной информацией, заранее сохраненной в модуле 100 согласования ключей. Если процесс аутентификации завершается удачно, пользовательский терминал 200 аутентифицируется в качестве терминала для обоснованной активации бортового устройства 10A. Если пользовательский терминал 200 аутентифицируется, модуль 100 согласования ключей передает, вместе с сигналом блокировки/разблокировки, идентификатор ключа транспортного средства 10, заранее сохраненный в модуле 100 согласования ключей и ассоциированный с аутентификационной информацией, в блокирующее и разблокирующее устройство 300. Блокирующее и разблокирующее устройство 300 блокирует и разблокирует транспортное средство 10, когда идентификатор ключа, принимаемый из модуля 100 согласования ключей, совпадает с идентификатором ключа, заранее сохраненным в блокирующем и разблокирующем устройстве 300. Модуль 100 согласования ключей и блокирующее и разблокирующее устройство 300 работают с электрической мощностью, подаваемой из аккумулятора, смонтированного на транспортном средстве 10. Идентификатор ключа, заранее сохраненный в модуле 100 согласования ключей, может шифроваться посредством аутентификационной информации. В этом случае, если процесс аутентификации пользовательского терминала 200 собирающего/доставляющего пользователя завершается удачно, модуль 100 согласования ключей может дешифровать идентификатор ключа с помощью аутентификационной информации и затем передавать дешифрованный идентификатор ключа в блокирующее и разблокирующее устройство 300.

[0036] Ниже описываются подробности блокирующего и разблокирующего устройства 300. Блокирующее и разблокирующее устройство 300 представляет собой устройство для блокировки и разблокировки двери пассажирского салона или грузового отсека транспортного средства 10. Например, блокирующее и разблокирующее устройство 300 блокирует и разблокирует дверь транспортного средства 10 в ответ на сигнал блокировки и сигнал разблокировки, передаваемые из портативного устройства, соответствующего транспортному средству 10, через радиоволны полосы радиочастот (в дальнейшем называемой "RF"). Помимо этого, блокирующее и разблокирующее устройство 300 имеет функцию передачи радиоволн полосы низких частот (в дальнейшем называемой "LF") для поиска портативного устройства.

[0037] В настоящем варианте осуществления, вместо вышеуказанного портативного устройства, модуль 100 согласования ключей передает и принимает радиоволны полосы RF-частот и полосы LF-частот в/из блокирующего и разблокирующего устройства 300, за счет этого управляя блокировкой и разблокировкой двери транспортного средства 10. В дальнейшем в этом документе, если не указано иное, ниже приводится описание в то время, когда назначение связи блокирующего и разблокирующего устройства 300 ограничено модулем 100 согласования ключей.

[0038] Блокирующее и разблокирующее устройство 300 включает в себя передающее LF-устройство 301, приемное RF-устройство 302, сопоставляющий ECU 303, ECU 304 кузова и актуатор 305 замка блокировки двери. Передающее LF-устройство 301 представляет собой средство для передачи радиоволн полосы низких частот (например, от 100 кГц до 300 кГц) для поиска (опроса) модуля 100 согласования ключей. Например, передающее LF-устройство 301 около центральной консоли и руля в пассажирском салоне. Приемное RF-устройство 302 представляет собой средство для приема радиоволн полосы высоких частот (например, от 100 МГц до 1 ГГц), передаваемых из модуля 100 согласования ключей. Приемное RF-устройство 302 встроено в произвольном местоположении в пассажирском салоне.

[0039] Сопоставляющий ECU 303 представляет собой компьютер, который выполняет управление блокировкой и разблокировкой двери пассажирского салона или грузового отсека транспортного средства 10 на основе сигнала (сигнала блокировки или сигнала разблокировки), передаваемого из модуля 100 согласования ключей через радиоволны полосы RF-частот. Сопоставляющий ECU 303, например, состоит из микрокомпьютера. В нижеприведенном описании, сигнал блокировки и сигнал разблокировки совместно называются "сигналом блокировки/разблокировки". Термин "сигнал блокировки/разблокировки" представляет, по меньшей мере, один из сигнала блокировки и сигнала разблокировки.

[0040] Сопоставляющий ECU 303 аутентифицирует то, что сигнал блокировки/разблокировки, передаваемый из модуля 100 согласования ключей, представляет собой сигнал, передаваемый из авторизованного устройства. В частности, сопоставляющий ECU 303 определяет то, совпадает или нет идентификатор ключа, включенный в сигнал блокировки/разблокировки, с идентификатором ключа, заранее сохраненным в части хранения (не показана) сопоставляющего ECU 303. Сопоставляющий ECU 303 передает команду разблокировки или команду блокировки в ECU 304 кузова на основе результата этого определения. Команда разблокировки или команда блокировки передается через бортовую сеть, к примеру, контроллерную сеть (CAN) и т.п.

[0041] Актуатор 305 замка блокировки двери представляет собой актуатор, который блокирует и разблокирует дверь транспортного средства 10 (дверь пассажирского салона, открываемую и закрываемую во время проведения посадки и высадки из пассажирского салона, служащего в качестве посадочного пространства, или дверь грузового отсека, открываемую и закрываемую во время погрузки и выгрузки посылки в/из грузового отсека). Актуатор 305 замка блокировки двери работает на основе сигнала, передаваемого из ECU 304 кузова. Актуатор 305 замка блокировки двери может быть выполнен с возможностью независимо блокировать и разблокировать дверь пассажирского салона и дверь грузового отсека транспортного средства 10.

[0042] ECU 304 кузова представляет собой компьютер, который выполняет управление кузовом транспортного средства 10. ECU 304 кузова имеет функцию управления актуатором 305 замка блокировки двери на основе команды разблокировки или команды блокировки, принимаемой из сопоставляющего ECU 303, за счет этого одновременно или независимо выполняя разблокировку и блокировку двери пассажирского салона или двери грузового отсека транспортного средства 10. Сопоставляющий ECU 303 и ECU 304 кузова могут интегрироваться.

[0043] Далее описывается модуль 100 согласования ключей. Модуль 100 согласования ключей представляет собой устройство, размещаемое в предварительно определенной позиции (например, в бардачке) в пассажирском салоне транспортного средства 10. Модуль 100 согласования ключей имеет функцию выполнения ближней беспроводной связи с пользовательским терминалом 200 собирающего/доставляющего пользователя, чтобы аутентифицировать пользовательский терминал 200, и функцию передачи сигнала блокировки/разблокировки на основе результата аутентификации посредством использования радиоволн полосы RF-частот. Модуль 100 согласования ключей включает в себя приемное LF-устройство 101, передающее RF-устройство 102, часть 103 ближней связи и контроллер 104.

[0044] Приемное LF-устройство 101 представляет собой средство для приема опросного сигнала, передаваемого из блокирующего и разблокирующего устройства 300 через радиоволны полосы LF-частот. Приемное LF-устройство 101 включает в себя антенну (в дальнейшем называемую "LF-антенной") для приема радиоволн полосы LF-частот. Передающее RF-устройство 102 представляет собой средство для передачи сигнала блокировки/разблокировки в блокирующее и разблокирующее устройство 300 через радиоволны полосы RF-частот.

[0045] Часть 103 ближней связи представляет собой средство для обмена данными с пользовательским терминалом 200 собирающего/доставляющего пользователя. Часть 103 ближней связи осуществляет связь на небольшом расстоянии (до такой степени, что связь может выполняться внутри и снаружи пассажирского салона) с использованием предварительно определенного стандарта беспроводной связи. В настоящем варианте осуществления, часть 103 ближней связи выполняет обмен данными согласно стандарту Bluetooth (зарегистрированная торговая марка) Low Energy (в дальнейшем называется "BLE"). BLE представляет собой стандарт связи с низким уровнем мощности на основе Bluetooth и имеет такой признак, что связь может начинаться сразу посредством обнаружения партнера без необходимости спаривания между устройствами. Хотя BLE примерно иллюстрируется в настоящем варианте осуществления, также могут использоваться другие стандарты беспроводной связи. Например, могут использоваться связь ближнего радиуса действия (NFC), стандарт сверхширокополосной связи (UWB), Wi-Fi (зарегистрированная торговая марка) и т.п.

[0046] Контроллер 104 представляет собой компьютер, который выполняет ближнюю беспроводную связь с пользовательским терминалом 200 собирающего/доставляющего пользователя через часть 103 ближней связи и выполняет управление для аутентификации пользовательского терминала 200 и управление для передачи сигнала блокировки/разблокировки на основе результата аутентификации. Контроллер 104, например, состоит из микрокомпьютера.

[0047] Контроллер 104 включает в себя часть 1041 хранения и аутентификационную часть 1042. В части 1041 хранения, сохраняется управляющая программа для управления модулем 100 согласования ключей. Контроллер 104 может реализовывать различные функции, включающие в себя аутентификационную часть 1042, посредством выполнения управляющей программы, сохраненной в части 1041 хранения посредством CPU (не показан). Например, контроллер 104 реализует функцию приема опросного сигнала, передаваемого в качестве радиоволн полосы LF-частот из блокирующего и разблокирующего устройства 300, через приемное LF-устройство 101, функцию передачи сигнала блокировки/разблокировки в качестве радиоволн полосы RF-частот в блокирующее и разблокирующее устройство 300 через передающее RF-устройство 102, функцию обработки связи с пользовательским терминалом 200 собирающего/доставляющего пользователя, выполняемой через часть 103 ближней связи, функцию формирования сигнала блокировки/разблокировки, если аутентификация пользовательского терминала 200 собирающего/доставляющего пользователя посредством аутентификационной части 1042 завершается удачно, и т.п.

[0048] Аутентификационная часть 1042 выполняет аутентификацию пользовательского терминала 200 на основе аутентификационной информации, включенной в запрос на блокировку или запрос на разблокировку (далее обобщенно называемый "запросом на блокировку/разблокировку"), передаваемый из пользовательского терминала 200 собирающего/доставляющего пользователя. В частности, аутентификационная часть 1042 сравнивает аутентификационную информацию, сохраненную в части 1041 хранения, с аутентификационной информацией, передаваемой из пользовательского терминала 200 собирающего/доставляющего пользователя. Если два вида аутентификационной информации находятся в предварительно определенной взаимосвязи, аутентификационная часть 1042 определяет то, что аутентификация завершается удачно. Если два вида аутентификационной информации не удовлетворяют предварительно определенной взаимосвязи, аутентификационная часть 1042 определяет то, что аутентификация завершается неудачно. При использовании в данном документе, термин "предварительно определенная взаимосвязь" включает в себя не только случай, в котором аутентификационная информация, сохраненная в части 1041 хранения, совпадает с аутентификационной информацией, передаваемой из пользовательского терминала 200 собирающего/доставляющего пользователя, но также и случай, в котором предварительно определенные результаты обработки, такой как шифрование и дешифрование с использованием двух видов аутентификационной информации, совпадают между собой, и случай, в котором результат выполнения процесса дешифрования для одного из двух видов аутентификационной информации совпадает с другим из двух видов аутентификационной информации.

[0049] Когда аутентификационная часть 1042 успешно аутентифицирует пользовательский терминал 200 собирающего/доставляющего пользователя, сигнал блокировки/разблокировки, сформированный согласно запросу, принимаемому из пользовательского терминала 200, передается в блокирующее и разблокирующее устройство 300 через передающее RF-устройство 102. В дальнейшем в этом документе, при необходимости для пояснения, аутентификационная информация, сохраненная в модуле 100 согласования ключей, называется "аутентификационной информацией устройств", и аутентификационная информация, передаваемая из пользовательского терминала 200 собирающего/доставляющего пользователя, называется "аутентификационной информацией терминалов".

[0050] Помимо этого, модуль 100 согласования ключей передает идентификатор ключа вместе с сигналом блокировки/разблокировки в блокирующее и разблокирующее устройство 300. Идентификатор ключа может сохраняться заранее в модуле 100 согласования ключей в состоянии простого текста или может сохраняться в пользовательском терминале 200 собирающего/доставляющего пользователя в состоянии, в котором идентификатор ключа шифруется с помощью уникального шифра. Когда идентификатор ключа сохраняется в зашифрованном состоянии, идентификатор зашифрованного ключа может дешифроваться посредством аутентификационной информации, передаваемой из пользовательского терминала 200 собирающего/доставляющего пользователя таким образом, что может получаться первоначальный идентификатор ключа.

[0051] Таким образом, бортовое устройство 10A выполняет последовательность процессов активации блокирующего и разблокирующего устройства 300 через процесс аутентификации посредством модуля 100 согласования ключей и блокировки или разблокировки пассажирского салона или грузового отсека транспортного средства 10, посредством использования аутентификационной информации, передаваемой из пользовательского терминала 200, в качестве триггера. В варианте осуществления, эта последовательность процессов представляет собой процесс блокировки и разблокировки, выполняемый посредством бортового устройства 10A, и функционирует в качестве процесса блокировки и разблокировки, выполняемого посредством системы управления блокировкой и разблокировкой.

[0052] Далее описывается пользовательский терминал 200 собирающего/доставляющего пользователя. Пользовательский терминал 200 представляет собой небольшой компьютер, такой как смартфон, мобильный телефон, планшетный терминал, персональный информационный терминал, носимый компьютер (интеллектуальные часы и т.п.) и т.п. Пользовательский терминал 200 может представлять собой персональный компьютер (PC), соединенный с сервером 500 администрирования сбора/доставки через сеть N1, которая представляет собой сеть связи общего пользования, к примеру, Интернет. Пользовательский терминал 200 собирающего/доставляющего пользователя имеет часть 201 ближней связи, часть 202 связи, контроллер 203 и часть 204 ввода-вывода.

[0053] Часть 201 ближней связи представляет собой средство для обмена данными с модулем 100 согласования ключей согласно стандарту связи, идентичному стандарту связи части 103 ближней связи модуля 100 согласования ключей. Сеть, сформированная между частью 201 ближней связи и модулем 100 согласования ключей, представляется посредством ссылки с номером N2 на фиг. 1. Часть 202 связи представляет собой средство связи для соединения с пользовательским терминалом 200 в сеть N1. В настоящем варианте осуществления, пользовательский терминал 200 может обмениваться данными с другим устройством (например, сервером 500 администрирования сбора/доставки и т.п.) через сеть N1 посредством использования услуги мобильной связи, такой как стандарт третьего поколения (3G) или стандарт долгосрочного развития (LTE).

[0054] Контроллер 203 представляет собой компьютер, который управляет пользовательским терминалом 200. Например, контроллер 203 выполняет процесс получения вышеописанной аутентификационной информации терминалов, процесс формирования запроса на блокировку/разблокировку, включающего в себя полученную аутентификационную информацию терминалов, процесс передачи сформированного запроса на блокировку/разблокировку в модуль 100 согласования ключей и т.п. Контроллер 203, например, состоит из микрокомпьютера. Функция для выполнения вышеописанных различных процессов реализована посредством инструктирования CPU (не показан) выполнять программу, сохраненную в средстве хранения (ROM и т.п.).

[0055] Дополнительно, контроллер 203 выполняет взаимодействие с собирающим/доставляющим пользователем через часть 204 ввода-вывода. Часть 204 ввода-вывода представляет собой средство для приема операции ввода, выполняемой собирающим/доставляющим пользователем, и представления информации собирающему/доставляющему пользователю. В частности, часть 204 ввода-вывода состоит из сенсорной панели и средства управления для сенсорной панели и жидкокристаллического дисплея и средства управления для жидкокристаллического дисплея. В настоящем варианте осуществления, сенсорная панель и жидкокристаллический дисплей состоят из одного дисплея с сенсорной панелью.

[0056] Контроллер 203 отображает функциональный экран на части 204 ввода-вывода и формирует запрос на блокировку/разблокировку согласно операции, выполняемой собирающим/доставляющим пользователем. Например, контроллер 203 выводит функциональный значок разблокировки, функциональный значок блокировки и т.п. на дисплей с сенсорной панелью и формирует запрос на разблокировку или запрос на блокировку на основе операции, выполняемой собирающим/доставляющим пользователем. Операция, выполняемая собирающим/доставляющим пользователем, не ограничена операцией, выполняемой через дисплей с сенсорной панелью. Например, операция, выполняемая собирающим/доставляющим пользователем, может представлять собой операцию, выполняемую через аппаратный переключатель и т.п.

[0057] Дополнительно, контроллер 203 выполняет процесс получения аутентификационной информации терминалов из центрального сервера 400. Аутентификационная информация терминалов является не информацией (идентификатором ключа) для блокирующего и разблокирующего устройства 300, чтобы аутентифицировать модуль 100 согласования ключей, а является информацией для модуля 100 согласования ключей, чтобы аутентифицировать пользовательский терминал 200 (например, аутентификационной информацией, соответствующей аутентификационной информации, специфичной для модуля 100 согласования ключей, смонтированного на транспортном средстве 10). В частности, контроллер 203 передает, через часть 202 связи, запрос на выдачу аутентификационной информации терминалов на центральный сервер 400 через сервер 500 администрирования сбора/доставки. "Запрос на выдачу аутентификационной информации терминалов", упоминаемый в данном документе, включает в себя идентификационную информацию пользовательского терминала 200 и сигнал, запрашивающий выдачу аутентификационной информации терминалов, специфичной для модуля 100 согласования ключей. Центральный сервер 400, который принимает запрос на выдачу аутентификационной информации терминалов, передает аутентификационную информацию терминалов, специфичную для модуля 100 согласования ключей, смонтированного на транспортном средстве 10 в пользовательский терминал 200. Как результат, можно выполнять операцию разблокировки транспортного средства 10 на пользовательском терминале 200. Когда пользовательский терминал 200 не имеет аутентификационной информации терминалов, операция блокировки и операция разблокировки относительно транспортного средства 10 с функционального экрана не разрешаются.

[0058] В настоящем варианте осуществления, аутентификационная информация терминалов, полученная посредством пользовательского терминала 200, может представлять собой одноразовый ключ, который признается недопустимым посредством использования блокировки двери грузового отсека, сопровождающей завершение работы по сбору/доставке собирающего/доставляющего пользователя, в качестве триггера. Например, в то время, когда аутентификационная информация терминалов, передаваемая из центрального сервера 400, принимается посредством пользовательского терминала 200, аутентификационная информация терминалов сохраняется в части хранения (не показана) пользовательского терминала 200. После этого, аутентификационная информация терминалов стирается из части хранения в то время, когда пользовательский терминал 200 принимает уведомление в отношении блокировки, передаваемое из модуля 100 согласования ключей во время выполнения блокировки двери грузового отсека, сопровождающей завершение работы по сбору/доставке.

[0059] Время, когда аутентификационная информация терминалов, сохраненная в части хранения пользовательского терминала 200, стирается, не ограничено вышеуказанным примером, и может представлять собой время, истекшее на предварительно определенное время от времени, в которое пользовательский терминал 200 принимает аутентификационную информацию терминалов, передаваемую из центрального сервера 400 (или времени, в которое центральный сервер 400 передает аутентификационную информацию терминалов к пользовательскому терминалу 200). Дополнительно, аутентификационная информация терминалов не ограничена одноразовым ключом, описанным выше, и может представлять собой ограниченный ключ, который остается допустимым только в предварительно определенной временной зоне. Независимо от того, представляет собой аутентификационная информация терминалов одноразовый ключ или ограниченный ключ, аутентификационная информация устройств, соответствующая аутентификационной информации терминалов, сохраняется в модуле 100 согласования ключей заранее.

[0060] Далее описывается пользовательский терминал 50 запрашивающего пользователя. Аналогично пользовательскому терминалу 200, пользовательский терминал 50 может представлять собой небольшой компьютер, такой как смартфон, мобильный телефон, планшетный терминал, персональный информационный терминал, носимый компьютер (интеллектуальные часы и т.п.) и т.п., либо может представлять собой персональный компьютер. Пользовательский терминал 50 запрашивающего пользователя включает в себя часть 51 связи, контроллер 52 и часть 53 ввода-вывода.

[0061] Часть 51 связи является функционально эквивалентной части 202 связи и представляет собой средство связи, которое должно соединяться с сетью N1. Контроллер 52 представляет собой компьютер, который управляет пользовательским терминалом 50. Контроллер 52, например, состоит из микрокомпьютера. Посредством инструктирования CPU (не показан) выполнять программу, сохраненную в средстве хранения (ROM и т.п.), реализована функция для выполнения различных процессов. Например, контроллер 52 выполняет вышеописанное предписанное приложение и запрашивает сбор и доставку собираемой/доставляемой посылки на сервер 500 администрирования сбора/доставки предварительно определенной компании по доставке через часть 53 ввода-вывода. Часть 53 ввода-вывода представляет собой средство, функционально аналогичное вышеописанной части 204 ввода-вывода и выполненное с возможностью подтверждать операцию ввода, выполняемую запрашивающим пользователем, и предоставлять информацию запрашивающему пользователю.

[0062] На фиг. 2, пользовательский терминал 50 явно не имеет конфигурации, эквивалентной части 201 ближней связи. Тем не менее, пользовательский терминал 50 может иметь такую конфигурацию и может быть сконфигурирован таким образом, что, аналогично контроллеру 203, контроллер 52 выполняет процесс получения аутентификационной информации терминалов из центрального сервера 400 и передает аутентификационную информацию терминалов в модуль 100 согласования ключей посредством ближней беспроводной связи таким образом, чтобы управлять блокирующим и разблокирующим устройством 300 из пользовательского терминала 50.

[0063] Далее описывается сервер 500 администрирования сбора/доставки. Сервер 500 администрирования сбора/доставки имеет общую конфигурацию компьютера. Когда множество компаний по доставке участвуют в системе 1 совместного использования багажника, как описано выше, каждая из компаний по доставке подготавливает, по меньшей мере, один сервер администрирования сбора/доставки в качестве своего сервера администрирования. Сервер 500 администрирования сбора/доставки представляет собой компьютер, который, включает в себя процессор (не показан), к примеру, центральный процессор (CPU) или процессор цифровых сигналов (DSP), основную часть хранения (не показана), к примеру, оперативное запоминающее устройство (RAM) или постоянное запоминающее устройство (ROM), и вспомогательную часть хранения (не показана), к примеру, стираемое программируемое ROM (EPROM), жесткий диск (HDD), съемный носитель и т.п. Съемный носитель, например, представляет собой запоминающее устройство по стандарту универсальной последовательной шины (USB) или дисковый записывающий носитель, такой как компакт-диск (CD), универсальный цифровой диск (DVD) и т.п. Операционная система (ОС), различные программы, различные таблицы и т.п. сохраняются во вспомогательной части хранения. Программы, сохраненные во вспомогательной части хранения, загружаются и выполняются в рабочей области основной части хранения. Функции, соответствующие предварительно определенной цели, могут быть реализованы посредством управления соответствующими компонентами посредством выполнения программ.

[0064] Дополнительно, сервер 500 администрирования сбора/доставки включает в себя часть 501 связи. Часть 501 связи соединяется с другим устройством и выполнена с возможностью выполнять связь между сервером 500 администрирования сбора/доставки и другим устройством (например, центральным сервером 400, пользовательским терминалом 200 и т.п.). Часть 501 связи, например, представляет собой интерфейсную плату локальной вычислительной сети (LAN) или схему беспроводной связи для беспроводной связи. Интерфейсная LAN-плата или схема беспроводной связи соединяется с сетью N1, которая представляет собой сеть связи общего пользования, к примеру, Интернет.

[0065] Сервер 500 администрирования сбора/доставки дополнительно включает в себя базу 503 данных (DB) администрирования сбора/доставки для сохранения вышеуказанной информации сбора/доставки. DB 503 администрирования сбора/доставки формируется посредством сохранения информации сбора/доставки в вышеописанной вспомогательной части хранения. В DB 503 администрирования сбора/доставки, запрашивающий пользователь и информация сбора/доставки связываются друг с другом. DB 503 администрирования сбора/доставки конструируется посредством администрирования данных, сохраненных во вспомогательной части хранения, с помощью программы системы управления базами данных (DBMS), выполняемой посредством процессора. DB 503 администрирования сбора/доставки, например, представляет собой реляционную базу данных.

[0066] В дальнейшем описывается конфигурация информации сбора/доставки, сохраненной в DB 503 администрирования сбора/доставки, со ссылкой на фиг. 3. Фиг. 3 примерно иллюстрирует табличную конфигурацию информации сбора/доставки. Таблица информации сбора/доставки включает в себя поля идентификатора запрашивающего пользователя, категории сбора/доставки, даты и времени сбора/доставки, местоположения сбора/доставки, состояния сбора/доставки, атрибута посылки и условия разрешения на доступ. Идентификационная информация для указания запрашивающего пользователя вводится в поле идентификатора запрашивающего пользователя. Информация для указания того, следует либо нет доставлять или собирать собираемую/доставляемую посылку собирающим/доставляющим пользователем, вводится в поле категории сбора/доставки. Информация, указывающая дату и время, в которое собираемая/доставляемая посылка должна собираться или доставляться, вводится в поле даты и времени сбора/доставки. В частности, относительно времени сбора/доставки, может вводиться конкретное время, либо может вводиться конкретная временная зона, в которой требуется сбор или доставка. Информация, указывающая то, завершается или нет сбор и доставка собираемой/доставляемой посылки собирающим/доставляющим пользователем, вводится в поле состояния сбора/доставки. Например, "завершено" вводится, когда сбор или доставка собираемой/доставляемой посылки завершается, и "не завершено" вводится, когда сбор или доставка не завершается. Информация атрибутов, таких как вес, размер и т.п. относительно собираемой/доставляемой посылки вводится в поле атрибута посылки. Информация относительно условия разрешения на доступ, которое описывается ниже, вводится в поле условия разрешения на доступ.

[0067] На сервере 500 администрирования сбора/доставки, контроллер 502 в качестве функциональной части формируется посредством выполнения программы с помощью вышеописанного процессора. Контроллер 502 выполняет административное управление, к примеру, регистрацию и обновление информации сбора/доставки в DB 503 администрирования сбора/доставки. Например, когда запрашивающий пользователь запрашивает сбор и доставку собираемой/доставляемой посылки через пользовательский терминал 50, дата и время сбора/доставки, местоположение сбора/доставки и т.п. связываются с идентификационной информацией запрашивающего пользователя, за счет этого формируя информацию сбора/доставки, соответствующую запрашивающему пользователю, и сохраняя информацию сбора/доставки в DB 503 администрирования сбора/доставки. Если уведомление в отношении изменения информации относительно даты и времени сбора/доставки или местоположения сбора/доставки вводится от запрашивающего пользователя после формирования информации сбора/доставки, сохраненная информация сбора/доставки обновляется согласно изменению. Помимо этого, контроллер 502 обменивается данными с пользовательским терминалом 200 собирающего/доставляющего пользователя через часть 501 связи и также обновляет информацию относительно состояния собираемой/доставляемой посылки, включенную в информацию сбора/доставки. Например, контроллер 502 принимает информацию состояния (например, информацию, указывающую завершение сбора/доставки), вводимую собирающим/доставляющим пользователем, через часть 204 ввода-вывода из пользовательского терминала 200 и обновляет соответствующую информацию сбора/доставки.

[0068] Помимо этого, информация администрирования транспортного средства, в которой запрашивающий пользователь связывается с транспортным средством 10 в качестве соответствующего местоположения сбора/доставки, также сохраняется в DB 503 администрирования сбора/доставки. В дальнейшем описывается конфигурация информации администрирования транспортного средства со ссылкой на фиг. 4. Фиг. 4 показывает табличную конфигурацию информации администрирования транспортного средства. Таблица информации администрирования транспортного средства включает в себя не только поле идентификатора запрашивающего пользователя, но также и поле типа транспортного средства, поле цвета и поле числа, в которые вводится информация (тип транспортного средства, цвет транспортного средства и номер транспортного средства) для идентификации транспортного средства 10 таким образом, что собирающий/доставляющий пользователь может обнаруживать транспортное средство 10, когда запрашивающий пользователь выбирает транспортное средство 10 в качестве местоположения сбора/доставки. Кроме того, таблица информации администрирования транспортного средства дополнительно включает в себя поле позиции транспортного средства, в которое вводится информация позиции относительно местоположения транспортного средства 10. Информация позиции транспортного средства 10 может получаться посредством ввода от запрашивающего пользователя через пользовательский терминал 50. Альтернативно, информация позиции транспортного средства 10 может выясняться посредством центрального сервера 400 через устройство 350 обмена данными, предоставленное в транспортном средстве 10, как показано на фиг. 7 и 8, которое описывается ниже, и получаться из центрального сервера 400.

[0069] Контроллер 502 передает инструкцию по сбору/доставке в пользовательский терминал 200 таким образом, что собирающий/доставляющий пользователь может собирать и доставлять собираемую/доставляемую посылку в транспортное средство 10 на основе информации сбора/доставки и информации администрирования транспортного средства, связанной с запрашивающим пользователем. Эта инструкция по сбору/доставке может отправляться в пользовательский терминал 200 многократно, а не один раз. Например, за день до диспетчеризованной даты сбора/доставки, инструкции по сбору/доставке, связанные со сбором и доставкой на следующий день, могут совместно передаваться в пользовательский терминал 200 собирающего/доставляющего пользователя, и инструкция по сбору/доставке может передаваться снова в день сбора и доставки. Помимо этого, когда имеется обновление информации сбора/доставки, контент обновления отражается во время повторной передачи.

[0070] Любой из соответствующих функциональных компонентов сервера 500 администрирования сбора/доставки либо часть его процессов может выполняться посредством другого компьютера, соединенного с сетью N1. Помимо этого, последовательность процессов, выполняемых посредством сервера 500 администрирования сбора/доставки, может выполняться посредством аппаратных средств или может выполняться посредством программного обеспечения.

[0071] Далее описывается центральный сервер 400. Центральный сервер 400 также имеет общую конфигурацию компьютера. Базовая аппаратная конфигурация центрального сервера 400 является идентичной базовой аппаратной конфигурации сервера 500 администрирования сбора/доставки. Центральный сервер 400 включает в себя процессор, основную часть хранения и вспомогательную часть хранения, которые не показаны. Следовательно, посредством загрузки программы, сохраненной во вспомогательной части хранения, в рабочую область основной части хранения и выполнения загруженной программы и посредством управления соответствующими компонентами посредством выполнения программы, можно реализовывать функцию, соответствующую предварительно определенной цели. Центральный сервер 400 также включает в себя часть 401 связи. Часть 401 связи является функционально эквивалентной части 501 связи сервера 500 администрирования сбора/доставки и выполнена с возможностью выполнять связь между центральным сервером 400 и другими устройствами (например, сервером 500 администрирования сбора/доставки и т.п.).

[0072] Центральный сервер 400 дополнительно включает в себя DB 403 пользовательской информации и DB 404 аутентификационной информации, предоставленные во вспомогательной части хранения с возможностью сохранять различные виды информации. Эти базы данных (DB) конструируются посредством программы системы управления базами данных, которая выполняется посредством процессора и администрирует данные, сохраненные во вспомогательной части хранения. DB 403 пользовательской информации и DB 404 аутентификационной информации, например, представляют собой реляционные базы данных.

[0073] DB 403 пользовательской информации сохраняет идентификационную информацию пользователя, который использует транспортное средство 10 (например, собирающего/доставляющего пользователя, который доставляет собираемую/доставляемую посылку в транспортное средство 10, или запрашивающего пользователя, который собирает доставляемую собираемую/доставляемую посылку), соответствующий пароль и т.п.

[0074] DB 404 аутентификационной информации сохраняет аутентификационную информацию транспортного средства 10, соответствующего аутентификационной информации терминалов, описанной выше. Аутентификационная информация транспортного средства 10 является информацией, ассоциированной с идентификационной информацией (идентификатором ключа) транспортного средства 10, и, например, может быть идентификационной информацией, специфичной для модуля 100 согласования ключей бортового устройства 10A. В дополнение к аутентификационной информации транспортного средства 10, DB 404 аутентификационной информации дополнительно может сохранять информацию относительно допустимого периода (включающую в себя фактическую временную зону) аутентификационной информации, признания недопустимости или признания допустимости аутентификационной информации и т.п. Допустимый период аутентификационной информации может передаваться в пользовательский терминал 200 собирающего/доставляющего пользователя вместе с аутентификационной информацией. При приеме допустимого периода аутентификационной информации, пользовательский терминал 200 собирающего/доставляющего пользователя может удалять и признавать недопустимой аутентификационную информацию, имеющую допустимый период, который уже прошел. Помимо этого, признание недопустимости или признание допустимости аутентификационной информации указывает состояние в отношении того, передается аутентификационная информация в пользовательский терминал 200 и поддерживается в допустимом состоянии или нет, либо того, признается или нет аутентификационная информация недопустимой вследствие истечения допустимого периода. Когда аутентификационная информация передается в пользовательский терминал 200 и поддерживается в допустимом состоянии, часть 4021 администрирования аутентификационной информации, описанная ниже, предотвращает выдачу аутентификационной информации с перекрывающимся допустимым периодом. Это позволяет не допускать дублированной выдачи аутентификационной информации.

[0075] На центральном сервере 400, контроллер 402 формируется в качестве функциональной части посредством выполнения программы с помощью вышеописанного процессора. Контроллер 402 выполняет управление, связанное с выдачей аутентификационной информации в пользовательский терминал 200 и т.п. Более конкретно, контроллер 402 включает в себя, в качестве функциональных частей, часть 4021 администрирования аутентификационной информации, часть 4022 управления блокировкой и разблокировкой, первую часть 4023 получения информации и вторую часть 4024 получения информации.

[0076] Часть 4021 администрирования аутентификационной информации администрирует выдачу аутентификационной информации для блокировки и разблокировки транспортного средства 10. В частности, часть 4021 администрирования аутентификационной информации принимает запрос на выдачу аутентификационной информации для блокировки и разблокировки транспортного средства 10 из пользовательского терминала 200 собирающего/доставляющего пользователя через сервер 500 администрирования сбора/доставки. Часть 4021 администрирования аутентификационной информации принимает информацию пользовательского терминала 200, который представляет собой назначение выдачи аутентификационной информации, вместе с запросом на выдачу аутентификационной информации. Часть 4021 администрирования аутентификационной информации передает аутентификационную информацию (аутентификационную информацию терминалов), соответствующую модулю 100 согласования ключей, в пользовательский терминал 200 через сервер 500 администрирования сбора/доставки. Часть 4021 администрирования аутентификационной информации может формировать аутентификационную информацию, включающую в себя информацию допустимого периода. Даже когда модуль 100 согласования ключей бортового устройства 10A принимает аутентификационную информацию, включающую в себя информацию периода допустимости, если допустимый период истек, модуль 100 согласования ключей допускает то, что аутентификационная информация признана недопустимой, и не выполняет блокировку и разблокировку транспортного средства 10.

[0077] Чтобы предотвращать дальнейшую доставку собираемой/доставляемой посылки в грузовой отсек собирающим/доставляющим пользователем в состоянии, в котором посылка уже размещена в грузовом отсеке транспортного средства 10, часть 4022 управления блокировкой и разблокировкой выполняет предварительно определенный процесс, связанный с аутентификационной информацией, выданной посредством части 4021 администрирования аутентификационной информации. Посылка, которая уже размещена в грузовом отсеке, в дальнейшем называется "предыдущей посылкой". Предыдущая посылка представляет собой посылку, размещенную в грузовом отсеке транспортного средства 10 пользователем, отличающимся от собирающего/доставляющего пользователя A, который намеревается доставлять собираемую/доставляемую посылку (собирающего/доставляющего пользователя, принадлежащего компании по доставке, администрирующей сервер 500A администрирования сбора/доставки). Пользователь, отличающийся от собирающего/доставляющего пользователя A, например, представляет собой собирающего/доставляющего пользователя B, принадлежащего другой компании по доставке, когда запрашивающий пользователь запрашивает доставку в другую компанию по доставке (например, в компанию по доставке, администрирующую сервер 500B администрирования сбора/доставки). Запрашивающий пользователь, диспетчеризованный на то, чтобы осуществлять доступ и собирать предыдущую посылку, может соответствовать первому пользователю. Корреляция между запрашивающим пользователем и предыдущей посылкой представляет собой "коррелированную" взаимосвязь согласно изобретению. Собирающий/доставляющий пользователь A, который доставляет собираемую/доставляемую посылку, может соответствовать второму пользователю.

[0078] Если процесс блокировки и разблокировки грузового отсека транспортного средства 10 выполняется для доставки собираемой/доставляемой посылки другим собирающим/доставляющим пользователем A в грузовой отсек в состоянии, в котором предыдущая посылка, которая должна собираться запрашивающим пользователем, присутствует в грузовом отсеке транспортного средства 10, собирающий/доставляющий пользователь A может осуществлять доступ к предыдущей посылке. С позиции запрашивающего пользователя или собирающего/доставляющего пользователя B, который доставляет предыдущую посылку, нельзя сказать, что это представляет собой предпочтительное состояние с точки зрения безопасности предыдущей посылки. Таким образом, если предыдущая посылка присутствует в грузовом отсеке, и если грузовой отсек блокируется, часть 4022 управления блокировкой и разблокировкой выполняет вышеуказанный предварительно определенный процесс таким образом, что разблокировка грузового отсека транспортного средства 10 собирающим/доставляющим пользователем A не разрешается, чтобы поддерживать безопасность предыдущей посылки.

[0079] В настоящем варианте осуществления, в качестве предварительно определенного процесса, часть 4022 управления блокировкой и разблокировкой выполняет процесс, который инструктирует части 4021 администрирования аутентификационной информации не выдавать аутентификационную информацию в пользовательский терминал 200 собирающего/доставляющего пользователя A. Другими словами, даже когда запрос на выдачу аутентификационной информации передается из пользовательского терминала 200 собирающего/доставляющего пользователя A на центральный сервер 400 через сервер 500A администрирования сбора/доставки, если предыдущая посылка присутствует в грузовом отсеке транспортного средства 10, и если грузовой отсек блокируется, часть 4022 управления блокировкой и разблокировкой не разрешает выдачу аутентификационной информации посредством части 4021 администрирования аутентификационной информации. Когда аутентификационная информация не выдается, как описано выше, предпочтительно, если часть 4022 управления блокировкой и разблокировкой уведомляет пользовательский терминал 200 собирающего/доставляющего пользователя A в этом отношении.

[0080] Первая часть 4023 получения информации получает информацию присутствия относительно того, присутствует или нет посылка в грузовом отсеке транспортного средства 10. Например, если предыдущая посылка доставляется в транспортное средство 10 собирающим/доставляющим пользователем B, и если грузовой отсек блокируется, уведомление в отношении того, что доставка предыдущей посылки завершается, передается из пользовательского терминала 200 собирающего/доставляющего пользователя B на сервер 500B администрирования сбора/доставки. Как результат, на сервере 500B администрирования сбора/доставки, контроллер 502 обновляет состояние сбора/доставки информации сбора/доставки, связанной с предыдущей посылкой, которая сохраняется в DB 503 администрирования сбора/доставки. После этого, если разблокировка грузового отсека транспортного средства 10 не выполняется запрашивающим пользователем, первая часть 4023 получения информации получает информацию присутствия, указывающую то, что предыдущая посылка присутствует в грузовом отсеке. Если разблокировка выполняется, первая часть 4023 получения информации получает информацию присутствия, указывающую то, что предыдущая посылка не существует в грузовом отсеке. Состояние блокировки/разблокировки грузового отсека транспортного средства 10 может выясняться посредством центрального сервера 400 (первой части 4023 получения информации) через устройство 350 обмена данными, которое описывается ниже. Альтернативно, камера для формирования изображений внутренней части грузового отсека транспортного средства 10 может устанавливаться, и присутствие или отсутствие предыдущей посылки в грузовом отсеке может определяться на основе контента захваченных изображений и может отражаться в информации присутствия. Кроме того, присутствие или отсутствие предыдущей посылки может определяться на основе значения определения датчика веса, предоставленного в грузовом отсеке транспортного средства 10, и могут отражаться в информации присутствия.