Способ повышения устойчивости передачи информации по каналам связи виртуальных частных сетей - RU2755684C1

Код документа: RU2755684C1

Чертежи

Описание

Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области техники связи и может быть использовано для обеспечения защиты данных, передаваемых по каналам связи виртуальных частных сетей от деструктивного воздействия злоумышленника и от имитации данных злоумышленником. Технический результат - повышение скорости передачи информации в каналах связи виртуальных частных сетей (virtual private network - VPN) в условиях деструктивного воздействия злоумышленника и имитации данных злоумышленником.

Уровень техники

а) Описание аналогов способа

Известен «Способ моделирования оценки ущерба, наносимого сетевыми и компьютерными атаками виртуальным частным сетям», патент РФ №2625045 G05B 23/00. Способ заключается в том, что измеряют параметры сетевого трафика абонентов «Белого» списка IP-адресов и измеряют и обобщают статистику параметров компьютерных и сетевых атак, задают допустимые значения наносимого ущерба, при котором элемент VPN способен предоставить абоненту требуемые им услуги связи, определяют параметры функционирования элемента VPN при которых возможно предоставить абоненту требуемые им услуги связи, сохраняют измеренные значения параметров в ячейки памяти, выполняют последовательность действий по моделированию функционирования элемента VPN в условиях ведения компьютерных и сетевых атак, задают максимальные значения отклонения от статистических значений измеренных параметров и описывают значения параметров нормального поведения абонентов из «Белого» списка IP-адресов, создают физические модели нормального поведения абонентов VPN, создают физические модели компьютерных и сетевых атак, создают физические модели системы обнаружения атак и размещения сенсоров этой системы, сохраняют модели в базе данных, задают и дополняют «Белые» списки IP-адресов абонентов этой сети, определяют или дополняют правила фильтрации сетевого трафика, на основе поведенческих критериев, включающих анализ измеренных параметров атак, разрабатывают варианты реконфигурации или перекоммутации VPN, размещают сенсоры системы обнаружения атак, определяют требуемые значения достоверности измерения параметров компьютерных и сетевых атак, а также определяют требуемые значения по быстродействию системы обнаружения атак, имитируют одновременное воздействие нескольких различных компьютерных и сетевых атак на элемент VPN при различной загрузке сетевого трафика абонентами VPN, обрабатывают полученные от сенсоров системы обнаружения значения параметров имитируемых атак и измеряют быстродействие системы обнаружения, оценивают достоверность обнаружения компьютерных и сетевых атак, а так же быстродействие обнаружения атак, если достоверность измеренных параметров или быстродействие системы обнаружения атак не удовлетворяет заданным значениям, осуществляют установку дополнительных вынесенных сенсоров системы обнаружения и повторно моделируют атаки, если достоверность измеренных параметров удовлетворяет заданным значениям, то рассчитывают наносимый ущерб VPN, определяют значения ущерба, наносимого различными атаками элементу VPN (возможными параметрами оценки ущерба могут быть коэффициент оперативной готовности и др.), оценивают значения параметров наносимого ущерба с допустимыми значениями функционирования VPN, если значения наносимого ущерба превышают допустимые значения, то дополняют и изменяют правила фильтрации сетевого трафика, если значения наносимого ущерба не превышают допустимые значения, то развертывают VPN, расставляют и настраивают сенсоры системы обнаружения атак, устанавливают правила фильтрации сетевого трафика, осуществляют функционирование VPN и определяют окончание работы VPN, осуществляют мониторинг сетевого трафика, параметров характеризующих ведения компьютерных и сетевых атак, собирают статистические данные о сетевом трафике элемента VPN и направляют измеренные значения для анализа, на основании заданных критериев принимают решение о начале ведения сетевой и компьютерной атак, если признаков ведения атак не обнаружено, то продолжают мониторинг функционирования VPN, сетевых и компьютерных атак, при обнаружении признаков начала компьютерной или сетевой атаки выделяют параметры атаки, на основании выделенных параметров атаки принимают решение о принадлежности к сетевым или компьютерным классам атак, если выявлена сетевая атака, моделируют влияние сетевой атаки на элемент VPN, оценивают возможный ущерб, нанесенный выявленной сетевой атакой, с использованием имеющихся моделей сетевых атак, если значения наносимого ущерба элементу VPN подверженного сетевой атакой по результатам моделирования удовлетворяют требуемым значениям, то продолжают мониторинг сетевого трафика и собирают статистические данные о нем, если значения наносимого ущерба элементу VPN, подверженного сетевой атакой по результатам моделирования выше требуемых значений, реконфигурируют VPN согласно имеющихся вариантов реконфигурации, измеренные параметры сетевой атаки направляют для анализа и сбора статистических данных, если выявлена компьютерная атака, моделируют влияние компьютерной атаки на элемент VPN, оценивают возможный ущерб, нанесенный выявленной компьютерной атакой с использованием имеющихся моделей компьютерных атак, если значения наносимого ущерба элементу VPN подверженного компьютерной атакой по результатам моделирования удовлетворяют требуемым значениям, то продолжают мониторинг сетевого трафика и собирают статистические данные о нем, если значения наносимого ущерба элементу VPN, подверженного компьютерной атаке по результатам моделирования выше требуемых значений, фильтруют входящий трафик согласно последовательности для функционирования VPN в условиях атаки, сравнивают IP-адрес со списком «Белых» IP-адресов, если принятые пакеты получены не из списка «Белых» IP-адресов, то блокируют соединение, если принятый пакет получен от абонента из списка «Белых» IP-адресов, то используют дополнительные алгоритмы по идентификации, проверяют подлинность абонентов при помощи дополнительных алгоритмов идентификации, если по результатам дополнительной идентификации абонент не смог подтвердить свою принадлежность к VPN, то соединение блокируется, если по результатам дополнительной идентификации абонент подтверждает свою принадлежность к VPN, то осуществляют процесс установления соединения с абонентом или продолжают работу с абонентом, если соединение уже установлено, с использованием модели нормального поведения сетевого трафика по заданным критериям контролируют аномальное поведение соединения, наличие признаков компьютерных атак, если признаков аномального поведения соединения и наличия признаков компьютерных атак не выявлено, продолжают контроль до окончания соединения, если выявлены признаки аномального поведения соединения и (или) наличие признаков компьютерных атак, то соединение разрывается, осуществляют анализ статистических данных о параметрах сетевого трафика, сетевых и компьютерных атак, обрабатывают статистические значения параметров сетевого трафика VPN, функционирующей в нормальных условиях, сравнивают выделенные параметры атак с имеющимися в базе данных аналогичными параметрами, если значения, выделенных параметров отличаются от имеющихся параметров, собирают статистические данные об атаке, если выделенные параметры не отличаются от имеющихся параметров атак, оценивают правильность и количество установленных сенсоров, оценивают быстродействие системы обнаружения и противодействия атак, на основании заданных критериев фиксируют факт окончания атаки и направляют статистические данные об атаке, после оценки правильности расстановки и количества установленных сенсоров, а также оценки быстродействия системы обнаружения и противодействия атакам принимается решение о дополнении значения параметров сетевых и компьютерных атак, уточняют параметры функционирования системы обнаружения и противодействия атакам.

Таким образом обеспечивается зашита элементов виртуальной частной сети за счет контроля аномального поведения VPN соединения и признаков компьютерных атак на элементы VPN, создания имитационной модели, прогнозирования наносимого ущерба при обнаружении информационно-технического воздействия на элемент VPN и выполнения упреждающей реконфигурации, рекоммутации и фильтрации VPN, а так же применения дополнительных алгоритмов идентификации и аутентификации абонентов VPN.

Недостатком данного способа является то, что не рассматривается деструктивное информационно-технического воздействие злоумышленника на базовую сеть VPN в результате которого коэффициент потерянных (стертых) VPN пакетов превышает допустимые значения для канала связи.

Известен «Способ адаптивного помехоустойчивого кодирования», патент РФ №2375824 H04L 1/20. Способ заключается в том, что на передающей стороне исходную информацию кодируют помехоустойчивым кодом, далее помехоустойчивый код передают в канал связи, на приемной стороне помехоустойчивый код декодируют с обнаружением и исправлением ошибок в зависимости от корректирующей способности выбранного кода, по результатам декодирования помехоустойчивого кода оценивают качество канала связи и выбирают переменные параметры помехоустойчивого кода, обеспечивающие заданную вероятность правильного приема помехоустойчивого кода, и далее эти параметры помехоустойчивого кода сообщают на передающую сторону, причем на приемной стороне по результатам декодирования помехоустойчивого кода рассчитывают начальную величину избыточности помехоустойчивого кода, обеспечивающую заданную вероятность правильного приема помехоустойчивого кода, оценивают вероятность правильного приема помехоустойчивого кода с выбранными параметрами, вычисляют величину отклонения полученной вероятности правильного приема помехоустойчивого кода от заданной вероятности правильного приема кода и, в зависимости от величины этого отклонения, корректируют величину избыточности помехоустойчивого кода, которую передают на передающую сторону, где формируют помехоустойчивый код с полученной избыточностью, причем вероятность правильного приема помехоустойчивого кода оценивают по результатам декодирования помехоустойчивого кода в скользящем окне приема.

Недостатками данного способа являются:

не предусмотрена защита от имитационного воздействия злоумышленника, при успешной имитации данных декодирование произойдет неверно и расчет вероятности правильного приема будет произведен с ошибкой;

не предусмотрено управление размером скользящего окна, от которого также зависит вероятность правильного приема помехоустойчивого кода.

б) Описание ближайшего аналога (прототипа) способа

Наиболее близким по своей технической сущности к заявленному техническому решению и принятым за прототип является «способ пакетной передачи сообщений в сетях связи с многомерной маршрутизацией» патент РФ №2313187, H04L 12/56. Способ заключается в том, что на передающей стороне сообщение разделяют на блоки, длина которых равна числу пакетов в сообщении, каждый блок кодируют помехоустойчивым кодом, выполняют блоковое перемежение символов помехоустойчивого кода с глубинной перемежения, равной длине пакета, и затем символы помехоустойчивого кода разделяют на пакеты таким образом, чтобы каждый символ кода был расположен в своем пакете, причем в каждом пакете формируют контрольную группу для обнаружения ошибок, и далее пакеты по многомерному маршруту передают на приемную сторону, на приемной стороне для каждого пакета проверяют контрольную группу, и пакеты, в которых обнаруживают ошибки, стирают, выполняют деперемежение символов принятых пакетов, формируют помехоустойчивый код, который затем декодируют с исправлением стираний, и получают принятое сообщение, используемый помехоустойчивый код - код Рида-Соломона.

Недостатками данного способа являются:

не осуществляется защита от имитации пакетов злоумышленником, после перемежения каждый пакет содержит элементы всех коротких кодов, которыми закодировано сообщение, в результате успешной имитации хотя бы одного пакета при кодировании предлагаемым способом вся последовательность пакетов будет декодирована неверно;

вычислительная сложность алгоритмов кодирования и декодирования коротких кодов Рида-Соломона выше, чем у линейных кодов, которые используются в предлагаемом способе.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого технического решения является повышение скорости передачи информации в каналах связи виртуальных частных сетей в условиях деструктивного воздействия злоумышленника и имитации данных злоумышленником.

б) совокупность существенных признаков

Поставленная цель достигается тем, что:

1. В известном техническом решении увеличение скорости передачи информации достигается за счет того, что на передающей стороне сообщение разделяют на блоки, длина которых равна числу пакетов в сообщении, каждый блок кодируют помехоустойчивым кодом, выполняют блоковое перемежение символов помехоустойчивого кода с глубинной перемежения, равной длине пакета, и затем символы помехоустойчивого кода разделяют на пакеты таким образом, чтобы каждый символ кода был расположен в своем пакете, причем в каждом пакете формируют контрольную группу для обнаружения ошибок, и далее пакеты по многомерному маршруту передают на приемную сторону, на приемной стороне для каждого пакета проверяют контрольную группу, и пакеты, в которых обнаруживают ошибки, стирают, выполняют деперемежение символов принятых пакетов, формируют помехоустойчивый код, который затем декодируют с исправлением стираний, и получают принятое сообщение, используемый помехоустойчивый код - код Рида-Соломона.

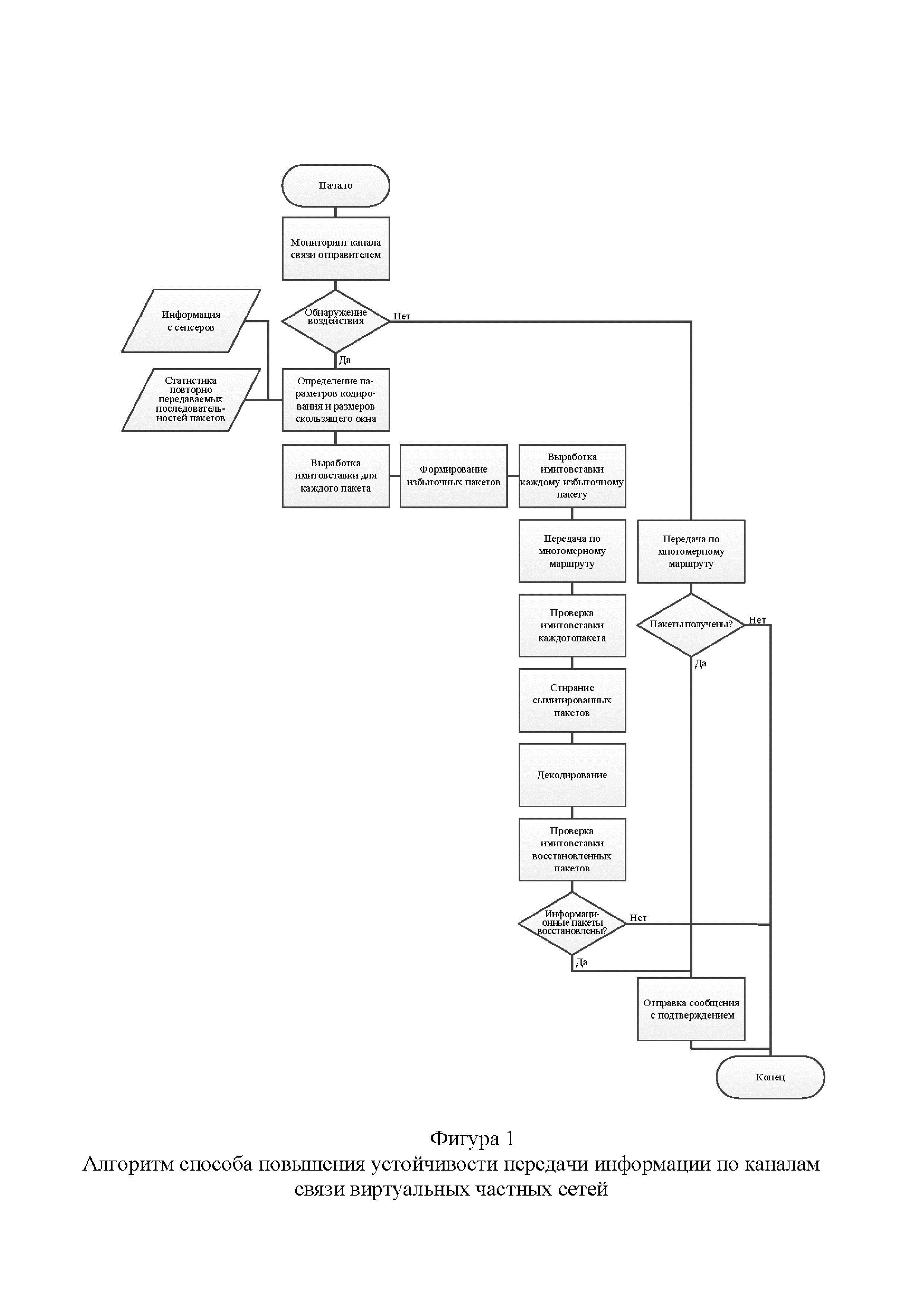

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что передающая сторона производит мониторинг канала связи виртуальной частной сети на предмет деструктивных информационно-технических воздействий на канал связи и на передаваемые в канале пакеты данных, в результате которого коэффициент потери пакетов виртуальной частной сети превышает допустимые значения для канала связи, а так же на предмет имитации пакетов данных. В случае обнаружения деструктивных информационно-технических воздействий на канал связи и передаваемые данные или имитации пакетов данных на передающей стороне оценивают коэффициент потери пакетов в канале связи виртуальной частной сети и принимают решение о применении способа повышения устойчивости передачи информации по каналам связи виртуальных частных сетей, определяют параметры помехоустойчивого кодирования: количество информационных пакетов D, количество линейно зависимых от информационных пакетов избыточных пакетов R, размер скользящего окна N согласно методики повышения устойчивости к деструктивным воздействиям передачи информации по каналам связи виртуальных частных сетей военного назначения или по результатам моделирования деструктивных информационно-технических воздействий злоумышленника на каналы связи виртуальной частной сети и имитации данных злоумышленником для конкретного объекта информатизации. Оценка коэффициента потери пакетов в канале связи виртуальной частной сети может осуществляться передающей стороной с использованием моделей рабочих характеристик TCP и данных полученных с сенсеров, расположенных в сети связи. [Международный Союз Электросвязи Y-1541 (02/2006) «Требования к сетевым показателям качества для служб, основанных на протоколе IP»] В случае отсутствия данных с сенсеров в сети связи оценка качества канала может осуществляться передающей стороной путем расчета коэффициента потери пакетов по имеющейся статистике повторно передаваемых последовательностей пакетов.

Передаваемую последовательность сетевых пакетов делят на группы из D информационных пакетов, для каждого информационного пакета вырабатывают имитовставку. [ГОСТ Р 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры; ГОСТ Р 34.13-2015. Информационная технология. Криптографическая защита информации. Режимы работы блочных шифров] Имитовставка добавляется к информационным пакетам. Для каждой группы из D информационных пакетов формируют R избыточных пакетов линейно зависимых от D информационных пакетов. Для каждого из R избыточных пакетов вырабатывают имитовставку, имитовставка добавляется к избыточным пакетам.

На приемной стороне в каждом пакете проверяют имитовставку, пакеты не прошедшие проверку стирают, из прошедших проверку пакетов формируют помехоустойчивый код, который затем декодируют с исправлением стираний, в восстановленных в результате декодирования пакетах проверяют имитовставку, в случае успешного восстановления информационных пакетов, получатель отправляет передающей стороне сообщение об успешной доставке последовательности пакетов.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря введению в известный объект совокупности существенных отличительных признаков способ повышения устойчивости передачи информации по каналам связи виртуальных частных сетей позволяет:

повысить скорость передачи информации в виртуальной частной сети в условиях информационно-технического воздействия злоумышленника и имитации данных злоумышленником;

обеспечить защиту передаваемой кодовой последовательности от имитационного воздействия злоумышленника;

снизить вычислительную сложность алгоритмов кодирования и декодирования за счет использования линейного помехоустойчивого кодирования;

вносить избыточность соразмерно деструктивному информационно-техническому воздействию злоумышленника;

исключить некорректное восстановление информационных пакетов, передаваемых в виртуальной частной сети, в процессе декодирования за счет проверки имитовставки восстановленных пакетов.

Указанные отличительные признаки заявленного изобретения по сравнению с прототипом позволяют сделать вывод о соответствии заявленного технического решения критерию «новизна».

Описание чертежей

Заявленный способ поясняются чертежами, на которых представлено:

фиг. 1 - алгоритм способа повышения устойчивости передачи информации по каналам связи виртуальных частных сетей;

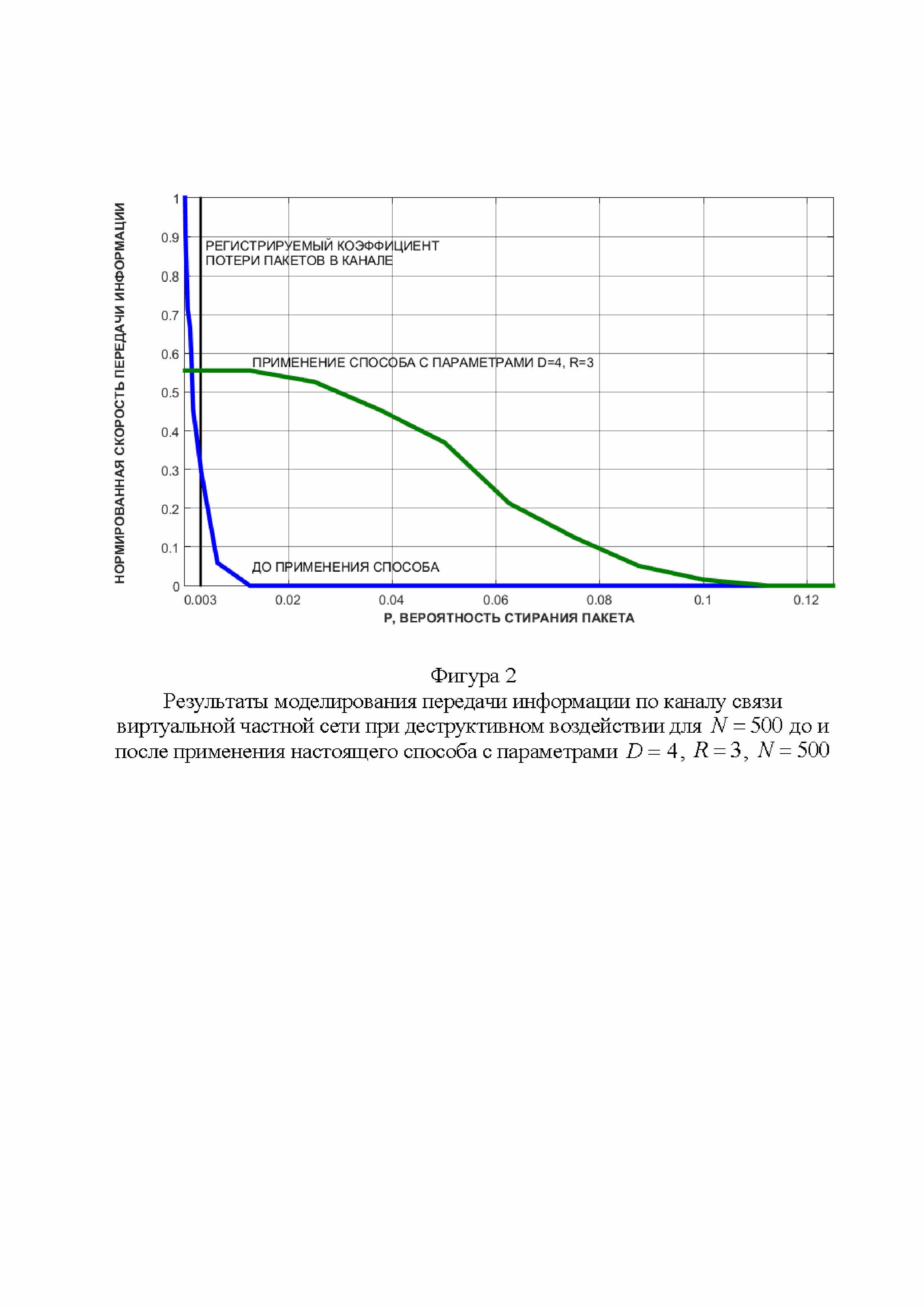

фиг. 2 - результаты моделирования передачи информации по каналу связи виртуальной частной сети при деструктивном воздействии для N=500 до и после применения настоящего способа с параметрами D=4, R=3, N=500;

фиг. 3 – граф, соответствующий образующей матрице для формирования R пакетов, линейно зависимых от D информационных пакетов, и его гомоморфы для случая D=4, R=3.

Реализация заявленного способа

Передающая сторона выполняет мониторинг канала связи виртуальной частной сети на предмет деструктивных информационно-технических воздействий на канал связи и на передаваемые в канале пакеты данных, в результате которого коэффициент потери пакетов виртуальной частной сети превышает допустимые значения для канала связи [Приказ Министерства информационных технологий и связи Российской Федерации от 27.09.2007 №113 «Об утверждении Требований к организационно-техническому обеспечению устойчивого функционирования сети связи общего пользования»], а также на предмет имитации пакетов данных. В случае обнаружения информационно-технических воздействий на канал связи и передаваемые данные или имитации пакетов данных на передающей стороне оценивают коэффициент потери пакетов в канале связи виртуальной частной сети и принимают решение о применении способа повышения устойчивости передачи информации по каналам связи виртуальных частных сетей, определяют параметры помехоустойчивого кодирования: количество информационных пакетов D, количество линейно зависимых от информационных пакетов избыточных пакетов R, размер скользящего окна N согласно методики повышения устойчивости к деструктивным воздействиям передачи информации по каналам свзяи виртуальных частных сетей военного назначения или по результатам моделирования деструктивных информационно-технических воздействий злоумышленника на каналы связи виртуальной частной сети и имитации данных злоумышленником для конкретного объекта информатизации. Оценка коэффициента потери пакетов в канале связи виртуальной частной сети может осуществляться передающей стороной с использованием моделей рабочих характеристик TCP и данных полученных с сенсеров, расположенных в сети связи. [Международный Союз Электросвязи Y-1541 (02/2006) «Требования к сетевым показателям качества для служб, основанных на протоколе IP»] В случае отсутствия данных с сенсеров в сети связи оценка качества канала может осуществляться передающей стороной путем расчета коэффициента потери пакетов по имеющейся статистике повторно передаваемых последовательностей пакетов:

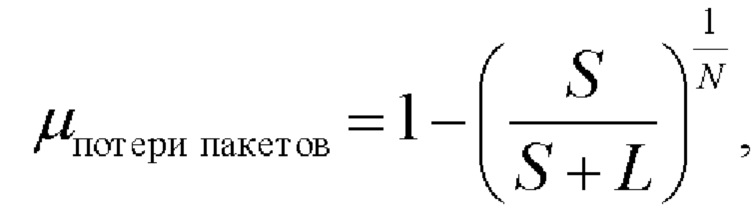

где S - количество отправленных последовательностей пакетов, L - количество потерянных пакетов, N- размер скользящего окна в пакетах.

Далее передаваемую последовательность сетевых пакетов делят на группы из D информационных пакетов, для каждого информационного пакета Di вырабатывают имитовставку

Имитовставка

где

Формирование избыточных пакетов Rj осуществляется произведением над GF{2) образующей матрицы AD×R на вектор-столбец из D информационных пакетов

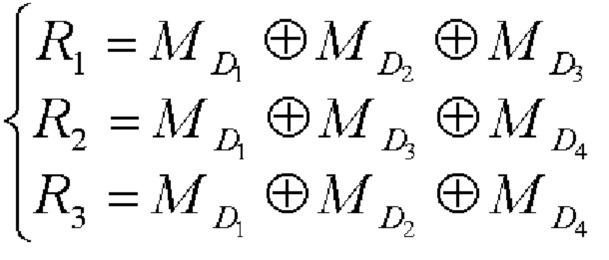

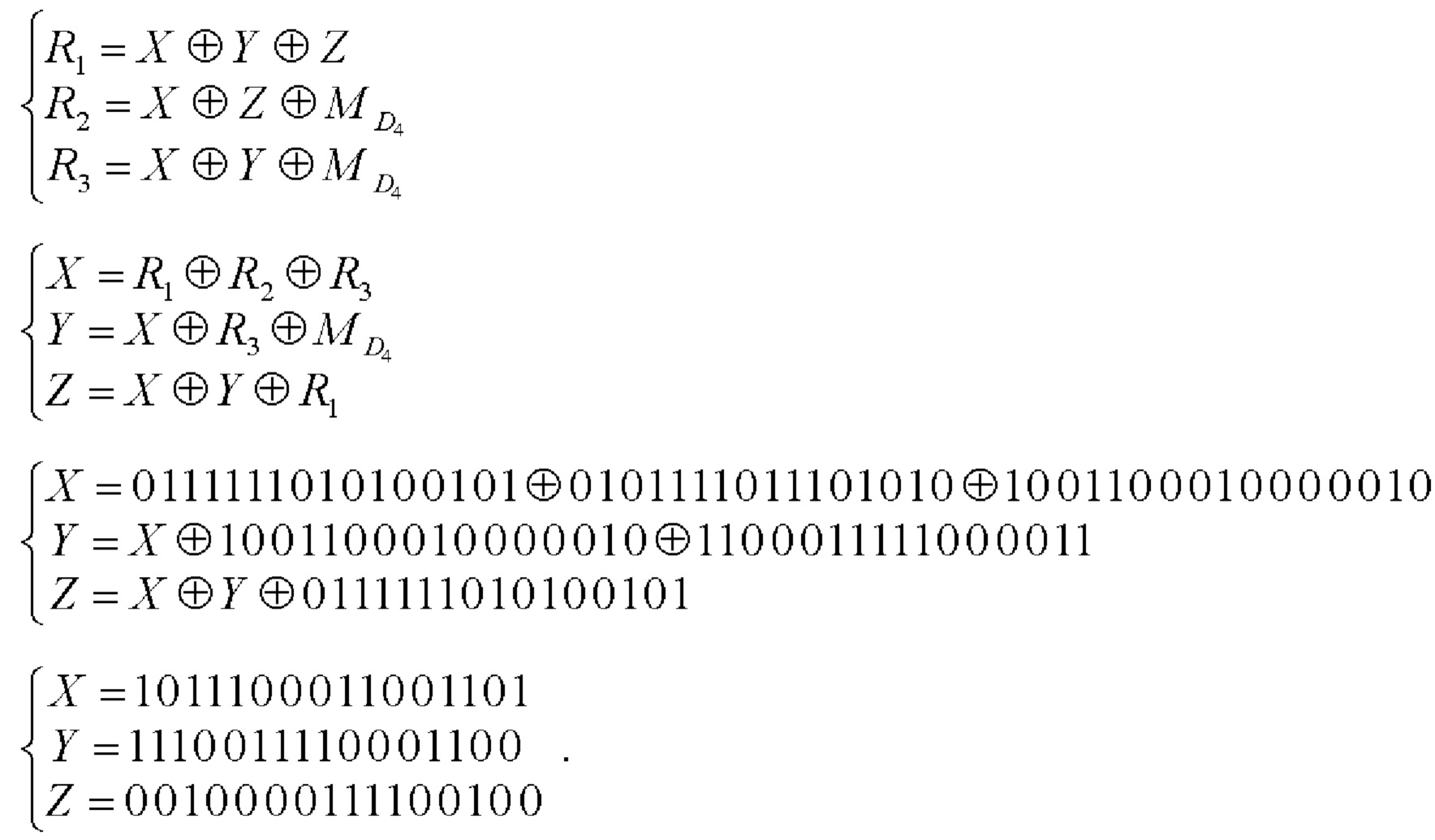

или решением системы уравнений:

где «⊗» - произведение матриц над GF(2), «⊕» - сложение над GF(2).

Для каждого из R избыточных пакетов вырабатывают имитовставку

Далее информационные и избыточные пакеты по многомерному маршруту передают на приемную сторону. На приемной стороне в каждом пакете проверяют имитовставку. Пакеты не прошедшие проверку стирают. Из прошедших проверку пакетов формируют помехоустойчивый код, который затем декодируют с исправлением стираний. Нахождение стертых пакетов сводится к решению уравнения (4) или системы уравнений (5) над GF(2). В случае если количество стертых пакетов превышает гарантированную корректирующую способность кода, но не превышает количество избыточных пакетов, предварительно производится проверка совместности системы уравнений. В восстановленных в результате декодирования пакетах проверяют имитовставку, в случае успешного восстановления информационных пакетов, получатель отправляет передающей стороне сообщение об успешной доставке последовательности пакетов.

Пример

Пусть N - размер скользящего окна VPN соединения равный 500 пакетов, отсутствуют сообщения с подтверждением получения последовательностей пакетов, происходят повторные передачи последовательностей VPN пакетов. Передающая сторона регистрирует на 100 отправленных последовательностей 350 повторений. VPN соединение осуществляется по арендованным каналам связи, информация с сенсоров в сети поставщика услуг связи недоступна. Отправляющая сторона производит расчет коэффициента потери пакетов по формуле (1):

где S - количество переданных последовательностей, L - количество повторно отправленных последовательностей, N - размер скользящего окна в пакетах.

Для заданных условий коэффициент потери пакетов

Передающая сторона принимает решение о применении способа повышения устойчивости передачи информации по каналам связи виртуальных частных сетей, определяет параметры кодирования. Пусть параметры кодирования D=4,=3, N=500 определены передающей стороной по результатам ранее проведенного моделирования деструктивных информационно-технических воздействий на канал связи виртуальной частной сети и имитации передаваемых данных в программной среде моделирования MatLab. Результаты моделирования изменения скорости передачи информации в результате деструктивных воздействий для скользящего окна равного длине 500 пакетов до и после применения настоящего способа с параметрами D=4, R=3, N=500 представлены на графике (фиг. 2).

Тогда пакеты делятся на группы по 4 пакета. Для каждого информационного пакета D1..D4 вырабатывается имитовставка

Имитовставка

Группу из 4 пакетов

или

Образующая матрица

Для наглядности в качестве образующей матрицы для R избыточных пакетов из D информационных пакетов возьмем матрицу, соответствующую гомоморфу графа из D+R вершин, отображающего зависимость R избыточных пакетов от D информационных (фиг. 3):

Формирование R избыточных пакетов для группы из D информационных пакетов будет осуществляться как произведение матрицы А4×3 на вектор-столбец из D информационных пакетов М4×16 над GF(2):

или

Тогда:

или

Далее для каждого избыточного пакета R1..R3 вырабатывается имитовставка

Далее последовательность информационных и избыточных пакетов передается по многомерному маршруту. На приемной стороне в каждом пакете проверяют имитовставку, пакеты не прошедшие проверку стирают, из прошедших проверку пакетов формируют помехоустойчивый код.

Применение настоящего способа с параметрами D=4, R=3 позволяет гарантированно восстановить в группе из D информационных и R избыточных пакетов до 2-х стертых пакетов, с вероятностью 70% - 3 стертых пакета.

Рассмотрим 4 возможных последовательности действий декодера:

1. Пусть в группе D информационных и R избыточных пакетов оказались стертыми не более двух пакетов - для наглядности рассмотрим стирание первых двух информационных пакетов

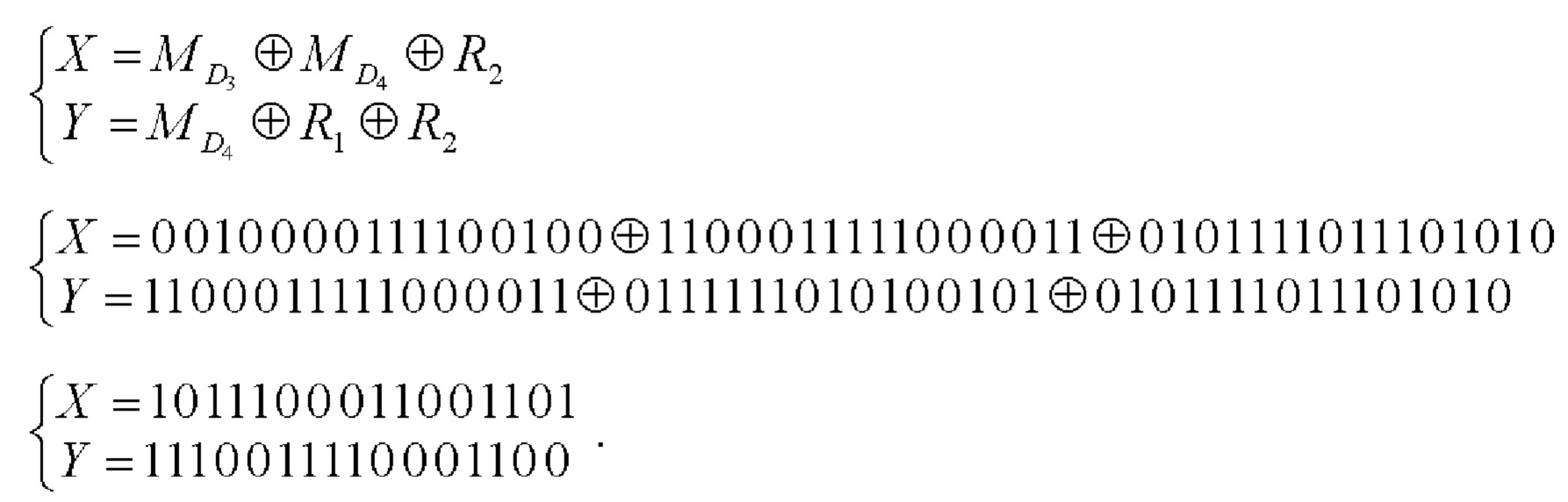

или системы уравнений:

Откуда:

Далее принимающая сторона проверяет имитовставку восстановленных пакетов и, в случае успешного восстановления информационных пакетов, сторона отправителя получает сообщение об успешной передаче.

2. Пусть в группе из D информационных и R избыточных пакетов оказались стертыми 3 пакета - для наглядности рассмотрим стирание первых 3 информационных пакетов

или системы уравнений:

Так как применение настоящего способа с параметрами D=4, R=3 позволяет восстановить в группе из D информационных и R избыточных пакетов 3 стертых пакета с вероятностью 80%, то необходима проверка системы уравнений на совместность. Для проверки совместности системы уравнений над GF(2) представим ее в виде матрицы коэффициентов при переменных:

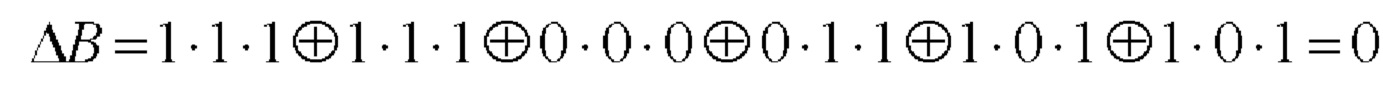

Если в системе имеются линейно зависимые уравнения, то детерминант матрицы В равен нулю. Детерминант матрицы В над GF(2):

где

Так как детерминант матрицы В равен единице, система уравнений совместна. Далее декодер находит стертые пакеты через решение системы линейных уравнений над GF(2), например, методом Гауса:

3. Пусть в группе из D информационных и R избыточных пакетов оказались стертыми 3 информационных пакета

или системы уравнений:

Так как применение настоящего способа с параметрами D=4, R=3 позволяет восстановить в группе из D информационных и R избыточных пакетов 3 стертых пакета с вероятностью 80%, то необходима проверка системы уравнений на совместность. Для проверки совместности системы уравнений над GF(2) представим ее в виде матрицы коэффициентов при переменных:

Если в системе имеются линейно зависимые уравнения, то детерминант матрицы В равен нулю. Детерминант матрицы В над GF(2):

Так как детерминант матрицы В равен нулю, система уравнения несовместна - содержит линейно зависимые уравнения. Действительно, в результате сложения первого и второго уравнения получается третье уравнение системы. Декодер не может восстановить стертые пакеты. Сторона получателя ожидает повторной отправки последовательности пакетов.

4. Пусть в группе из D информационных и R избыточных пакетов оказались стертыми 4 или более пакетов - количество стираний превышает корректирующую возможность настоящего способа с параметрами D=4, R=3. Сторона получателя ожидает повторной отправки последовательности пакетов.

Реферат

Изобретение относится к технике связи. Технический результат – повышение скорости передачи информации в условиях деструктивного воздействия злоумышленника. Он достигается за счет того, что передающая сторона выполняет мониторинг канала связи на предмет деструктивных воздействий, в результате которого коэффициент потери пакетов сети превышает допустимые значения, а также на предмет имитации пакетов данных, в случае обнаружения оценивают качество канала связи, определяют параметры помехоустойчивого кодирования: количество информационных пакетовK, количество избыточных пакетовR, определяют размер скользящего окнаNпакетов, передаваемую последовательность изNсетевых пакетов делят на группы изKинформационных пакетов, вырабатывают имитовставку, формируют для каждой последовательности изKинформационных пакетовRизбыточных пакетов линейно зависимых отKпакетов, для каждого изRизбыточных пакетов вырабатывают имитовставку, далее пакеты передают на приемную сторону, где проверяют имитовставку, пакеты, не прошедшие проверку, стирают, из проверенных пакетов формируют помехоустойчивый код, который затем декодируют, в восстановленных пакетах проверяют имитовставку. 3 ил.

Комментарии