Публикация цифрового содержания в определенном пространстве, таком как организация, в соответствии с системой цифрового управления правами (цуп) - RU2332704C2

Код документа: RU2332704C2

Чертежи

Описание

Ссылки на родственные заявки

Следующие заявки на патент США раскрывают объект изобретения, который связан с объектом изобретения настоящей заявки, и поэтому они включены в нее в полном объеме в качестве ссылки:

Заявка на патент США № 10/185527, поданная 28.06.2002 г. (№ MSFT-1330 в реестре поверенного), на изобретение "Получение подписанной метки прав (ПМП) для цифрового содержания и получение цифровой лицензии, соответствующей содержанию, на основании ПМП в системе цифрового управления правами";

Заявка на патент США № 10/185278, поданная 28.06.2002 г. (MSFT-1333 в реестре поверенного), на изобретение "Использование шаблона прав для получения подписанной метки прав (ПМП) для цифрового содержания в системе цифрового управления правами"; и

Заявка на патент США № 10/185511, поданная 28.06.2002 г. (№ MSFT-1343 в реестре поверенного), на изобретение "Системы и способы выдачи лицензий на использование цифрового содержания и услуг".

Область техники

Настоящее изобретение относится к системе цифрового управления правами (ЦУП). Более конкретно, изобретение относится к использованию системы ЦУП для публикации цифрового содержания в определенном пространстве, например организации, учреждении, корпорации или т.п., таким образом, чтобы представление и использование содержания в данном пространстве можно было ограничить согласно соответствующим условиям использования или лицензии.

Описание известного уровня техники

Цифровое управление правами и их исполнением очень желательно для таких видов цифрового содержания (содержимого) как цифровой звук, цифровое видео, цифровой текст, цифровые данные, цифровые мультимедийные материалы и т.п., в тех случаях, когда это цифровое содержание необходимо распространять одному или более пользователям. Цифровое содержание может быть статичным, например, текстовый документ, или потоковым, например, потоковый звук/видео при вещании в прямом эфире. Типичные способы распространения включают в себя материальные устройства, такие как магнитный (гибкий) диск, магнитная лента, оптический (компактный) диск (CD) и т.п., и нематериальные носители, например, электронная доска объявлений, электронная сеть, Интернет и т.п. После получения цифрового содержания пользователь осуществляет его представление или "воспроизведение" с помощью соответствующего воспроизводящего устройства, например, устройство воспроизведения мультимедийных данных в персональном компьютере или т.п.

В одном сценарии владелец содержания или владелец прав, например, автор, издатель, распространитель и т.д., желает распространять такое цифровое содержание каждому из множества пользователей или получателей в обмен на лицензионную плату или какое-то другое вознаграждение. В таком сценарии содержание может быть музыкальным произведением, альбомом музыкальных произведений, кинофильмом и т.п., и целью его распространения является получение лицензионных платежей. Владелец такого содержания, вероятно, при возможности пожелает ограничить действия, которые пользователь может совершать с таким распространяемым цифровым содержанием. Например, владелец содержания может пожелать воспрепятствовать возможности копирования и дальнейшего распространения такого содержания пользователем другому пользователю, по меньшей мере, таким образом, при котором владелец содержания не сможет получить лицензионную плату от этого другого пользователя.

Кроме того, владелец содержания может пожелать предоставить пользователю гибкость, позволяющую покупать лицензии различного вида за различные лицензионные платы, и в то же время удерживать пользователя в рамках условий, соответствующих фактическому виду купленной лицензии. Например, владелец содержания может пожелать, чтобы воспроизведение распространяемого цифрового содержания осуществлялось только ограниченное количество раз, только в течение определенного общего времени, только на устройстве определенного типа, только устройством воспроизведения мультимедийных материалов определенного типа, только определенным типом пользователя, и т.д.

В другом сценарии разработчик содержания, например, работодатель или член организации, может пожелать, чтобы цифровое содержание распространялось одному или нескольким работникам или членам организации, или лицам вне организации, без возможности осуществления его представления другими лицами. В этом случае распространение содержания будет более сродни совместному конфиденциальному или ограниченному использованию содержания в рамках организации в отличие от широкого распространения в обмен на лицензионную плату иди другое вознаграждение.

В таком сценарии содержание может быть представлением документа, электронной таблицей, базой данных, электронной почтой или т.п., которыми можно обмениваться внутри учреждения, и разработчик содержания может пожелать, чтобы это содержание оставалось внутри организации или учреждения без возможности его воспроизведения несанкционированными лицами, например, конкурентами или противниками. И в этом случае разработчик содержания также может пожелать ограничить действия, которые получатель сможет совершать с таким распространяемым цифровым содержанием. Например, владелец содержания может пожелать ограничить пользователя от копирования и дальнейшего распространения такого содержания другому пользователю, по меньшей мере, таким образом, при котором содержание станет открытым за рамками тех лиц, которым может быть разрешено воспроизведение этого содержания.

Кроме того, разработчик содержания может пожелать, чтобы разным получателям предоставлялись различные уровни прав на воспроизведение. Например, разработчик содержания может пожелать, чтобы одному классу лиц было разрешено просматривать охраняемое цифровое содержание без возможности его распечатки, а другому классу лиц было разрешено и просматривать его, и распечатывать.

Но после факта распространения в любом из этих сценариев владелец/разработчик содержания имеет очень малую возможность, если вообще ее имеет, управлять этим цифровым содержанием. Это особенно проблематично с учетом того факта, что практически любой персональный компьютер имеет программные и аппаратные средства, позволяющие получить точную цифровую копию такого цифрового содержания и загрузить эту точную цифровую копию на записываемый магнитный или оптический диск, или послать такую точную цифровую копию по сети, например, Интернет, любому адресату.

Конечно, в рамках сделки по распространению содержания владелец/разработчик содержания может потребовать, чтобы пользователь/получатель цифрового содержания дал обещание не распространять это цифровое содержание нежелательным способом. Однако такое обещание легко дается и легко нарушается. Владелец/разработчик содержания может попытаться предотвратить такое дальнейшее распространение с помощью некоторых хорошо известных устройств, обычно требующих шифрования и дешифрования. Однако мало вероятно, что это помешает достаточно решительному пользователю расшифровать зашифрованное цифровое содержание, сохранить такое цифровое содержание в незашифрованной форме в памяти, а затем распространять его дальше.

Таким образом, существует потребность в создании архитектуры и способа для цифрового управления правами (ЦУП) и их исполнением, которые бы обеспечили управляемое представление или воспроизведение произвольных форм цифрового содержания, и чтобы такое управление было гибким и могло определяться владельцем/разработчиком цифрового содержания. Более конкретно, существует потребность в такой архитектуре, которая бы позволила и облегчила осуществление управляемого представления, особенно в среде учреждения или организации или т.п., где документы должны использоваться совместно определенной группой или классом людей.

Краткое изложение сущности изобретения

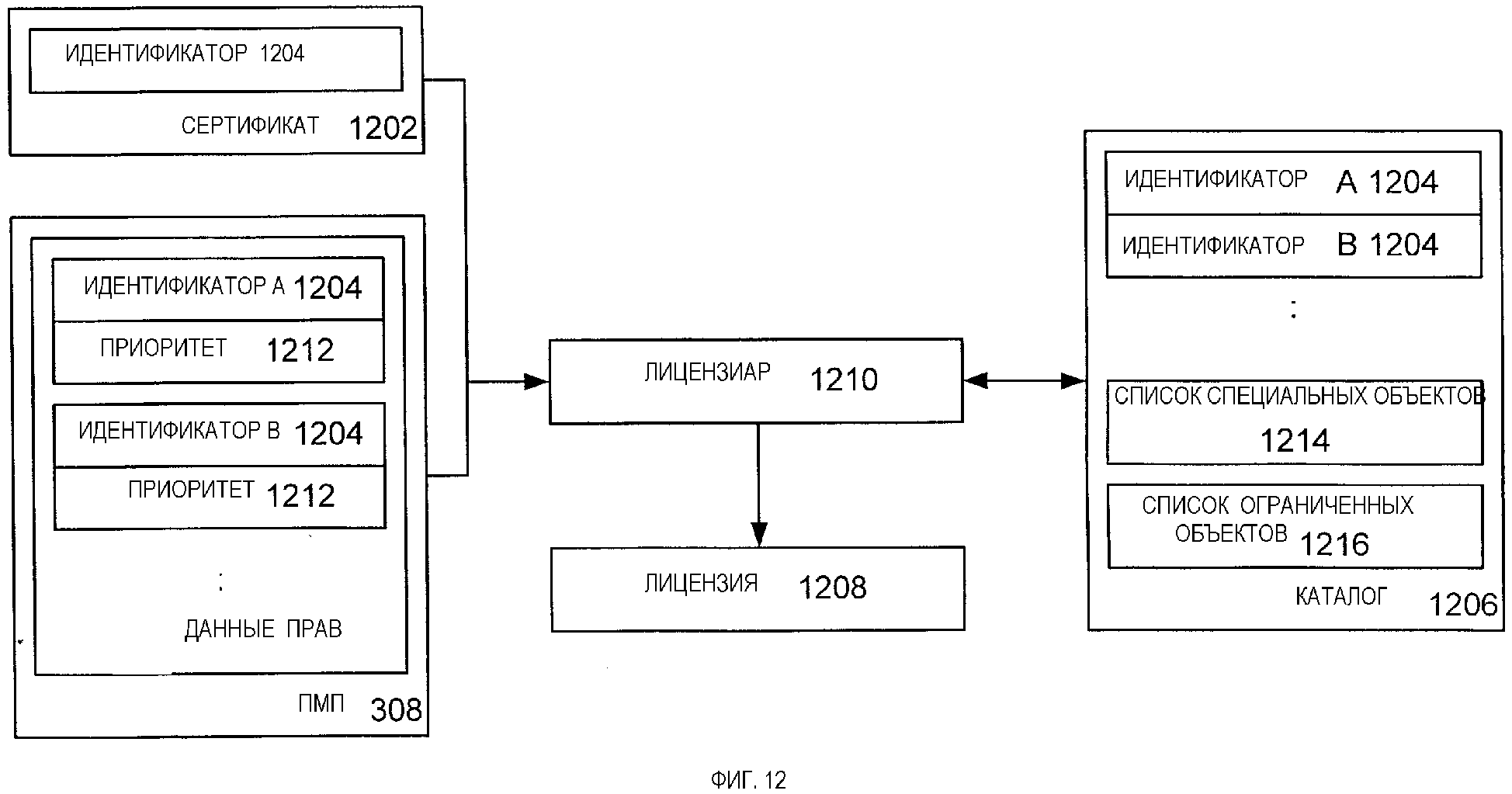

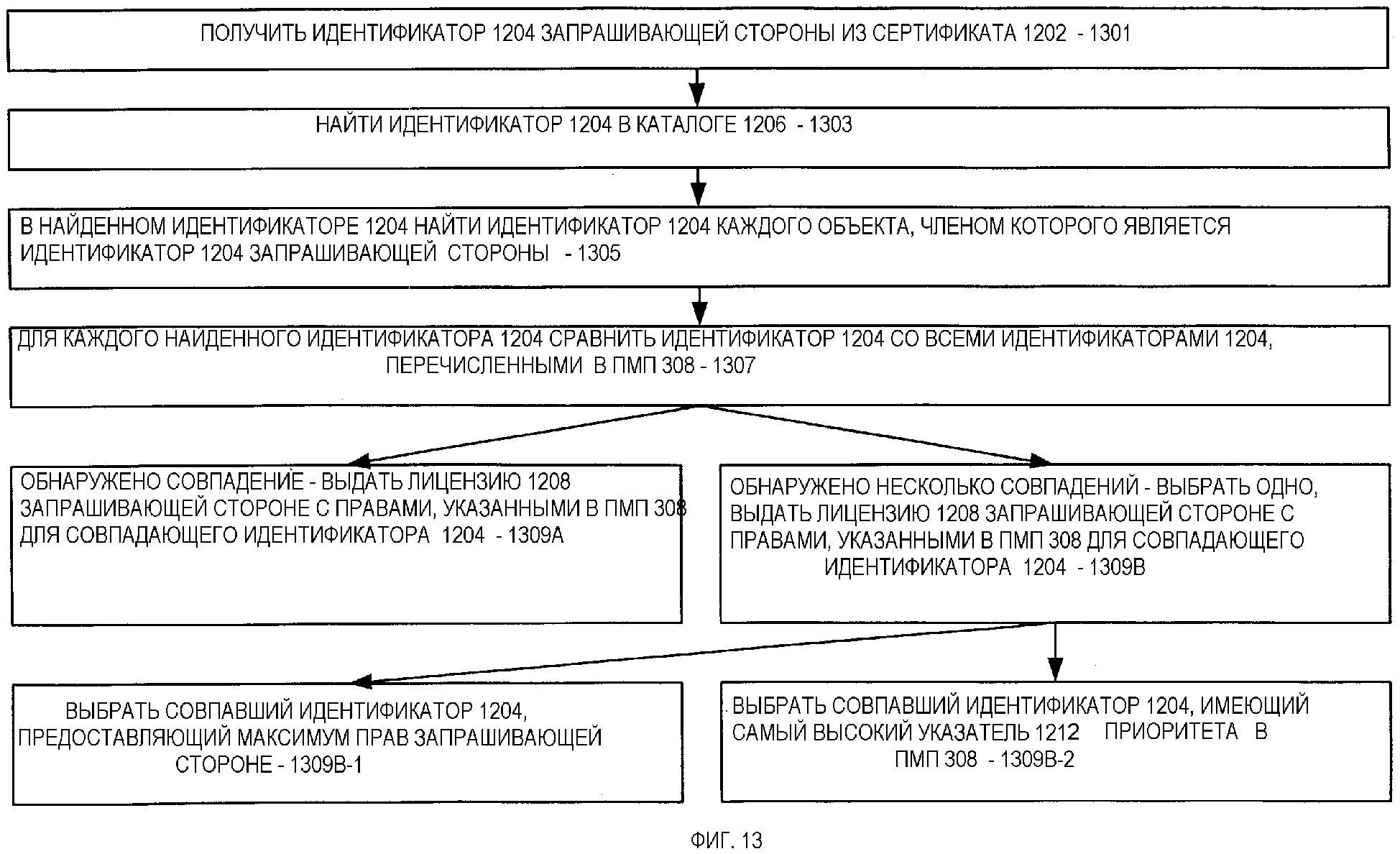

Перечисленные выше потребности удовлетворяются, по меньшей мере, частично, с помощью настоящего изобретения, в котором лицензиар выдает цифровую лицензию запрашивающей стороне, разрешающую ей осуществлять представление соответствующего цифрового содержания.

Согласно изобретению лицензиар получает от запрашивающей стороны запрос, содержащий связанные с содержанием (содержимым) данные прав, перечисляющие, по меньшей мере, один идентификатор и набор прав, связанных с ним. Лицензиар выбирает идентификатор и набор связанных с ним прав, которые предполагается изложить в выданной лицензии, а также выбирает на основании идентификатора альтернативный набор прав. Альтернативный набор прав заменяет набор прав из данных прав, и лицензия выдается запрашивающей стороне с альтернативным набором прав, причем в альтернативном наборе прав в выданной лицензии излагаются условия, которые должна соблюдать запрашивающая сторона в связи с представлением соответствующего содержания.

Краткое описание чертежей

Краткое описание сущности изобретения, а также последующее подробное описание вариантов осуществления настоящего изобретения станут более понятны при их чтении со ссылками на прилагаемые чертежи. Для целей иллюстрации изобретения на чертежах представлены варианты, которые могут являться предпочтительными в настоящее время. Однако понятно, что изобретение не ограничено точными изображенными компоновками и средствами. На чертежах

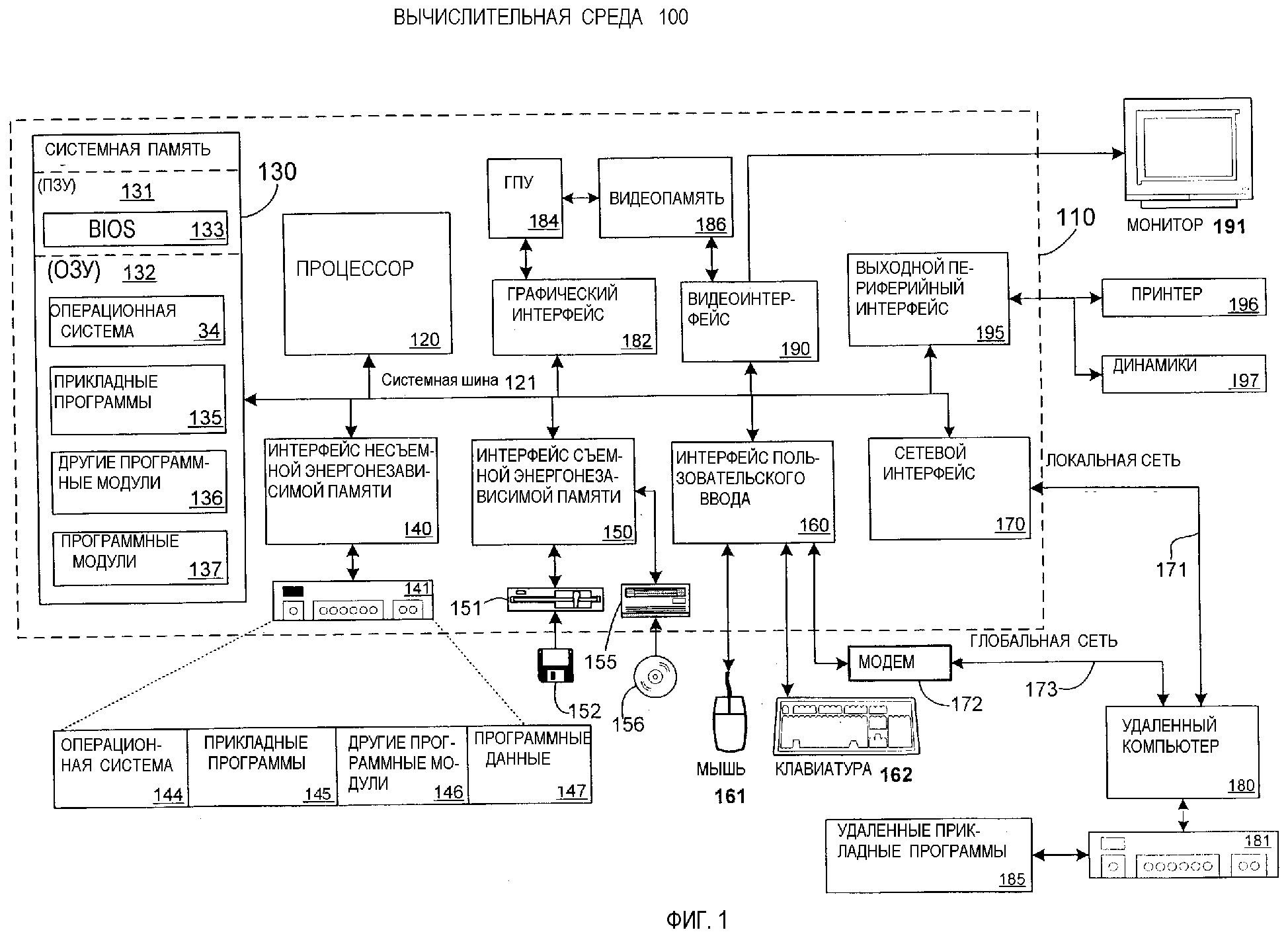

фиг.1 изображает структурную схему, представляющую примерный неограничительный вариант вычислительной среды, в которой может быть реализовано настоящее изобретение,

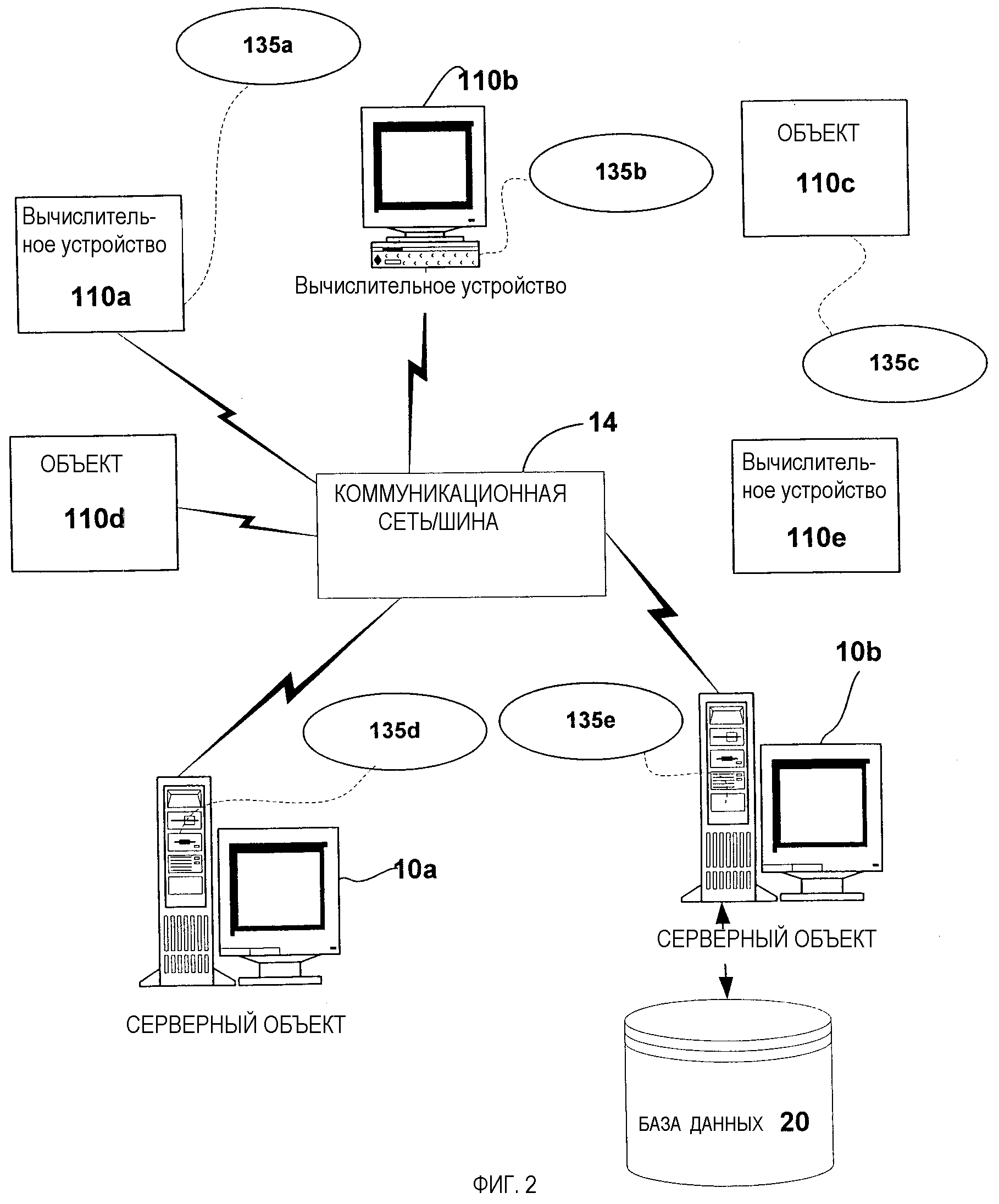

фиг.2 изображает структурную схему, представляющую примерную сетевую среду, содержащую множество вычислительных устройств, в которой может быть реализовано настоящее изобретение,

фиг.3 изображает функциональную структурную схему одного варианта системы и способа согласно изобретению для публикации цифрового содержания,

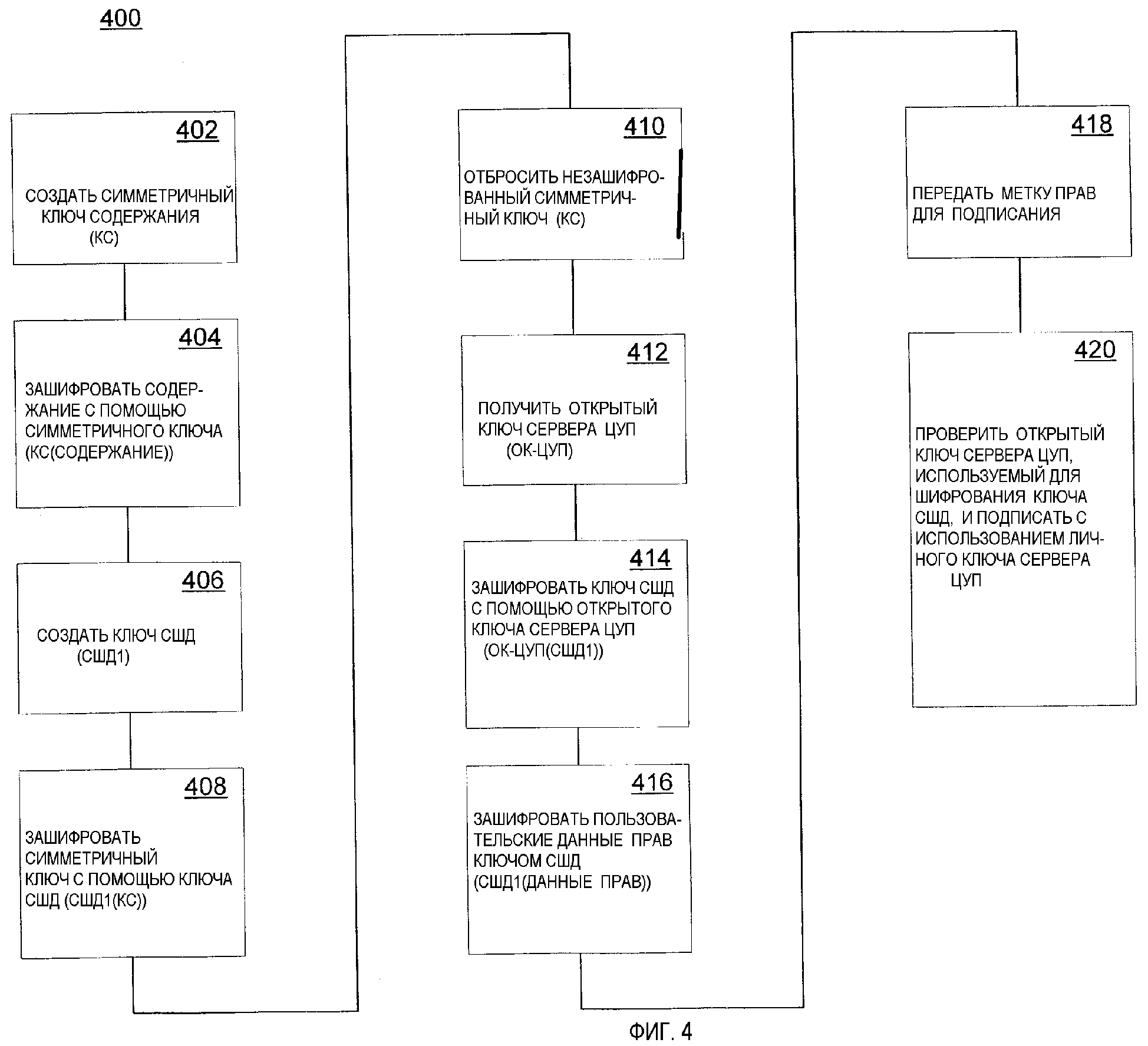

фиг.4 иллюстрирует алгоритм выполнения одного варианта способа согласно изобретению для публикации управляемого правами цифрового содержания,

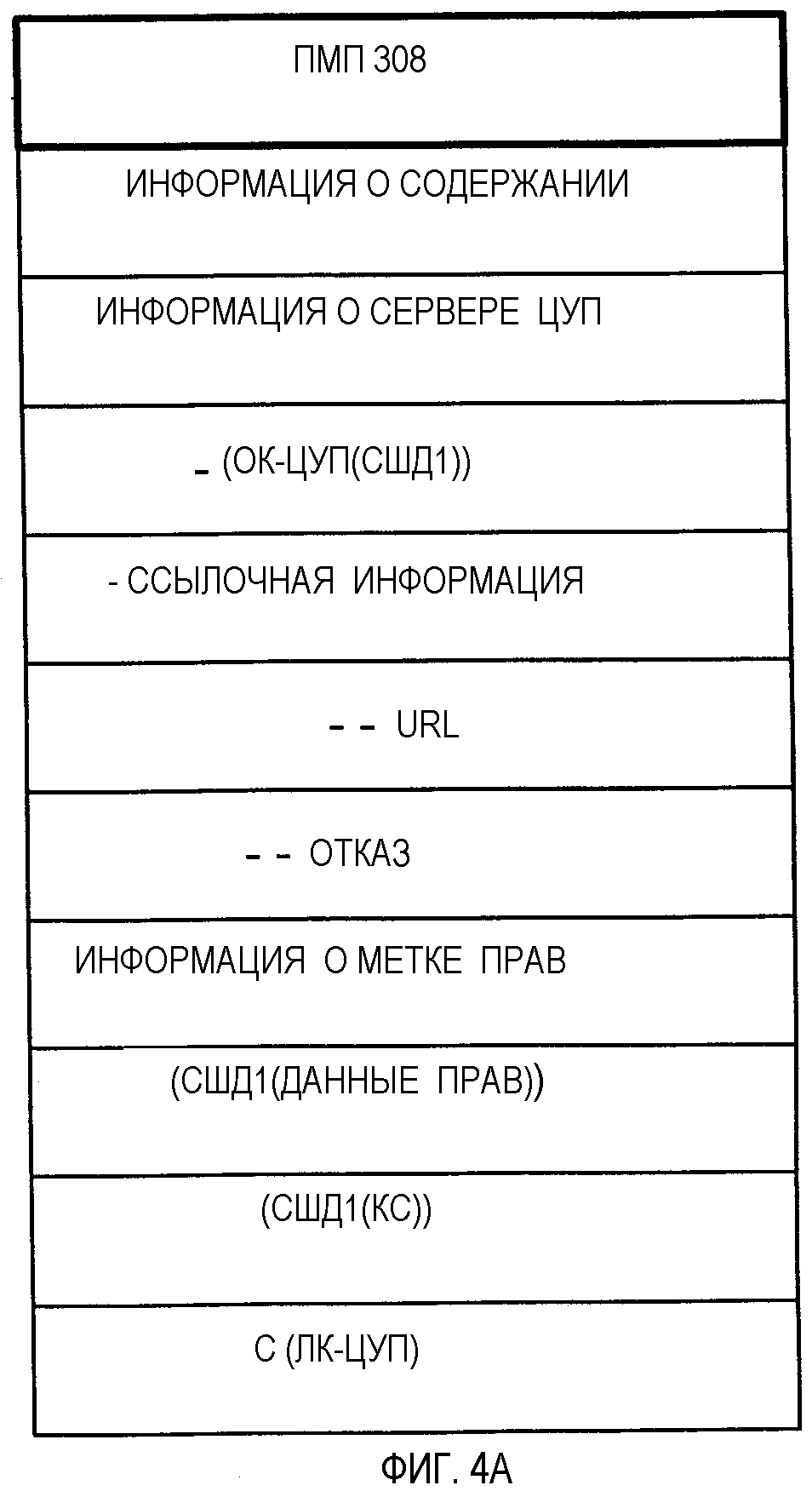

фиг.4А изображает структурную схему, показывающую структуру подписанной метки прав, созданной способом, проиллюстрированным на фиг.4,

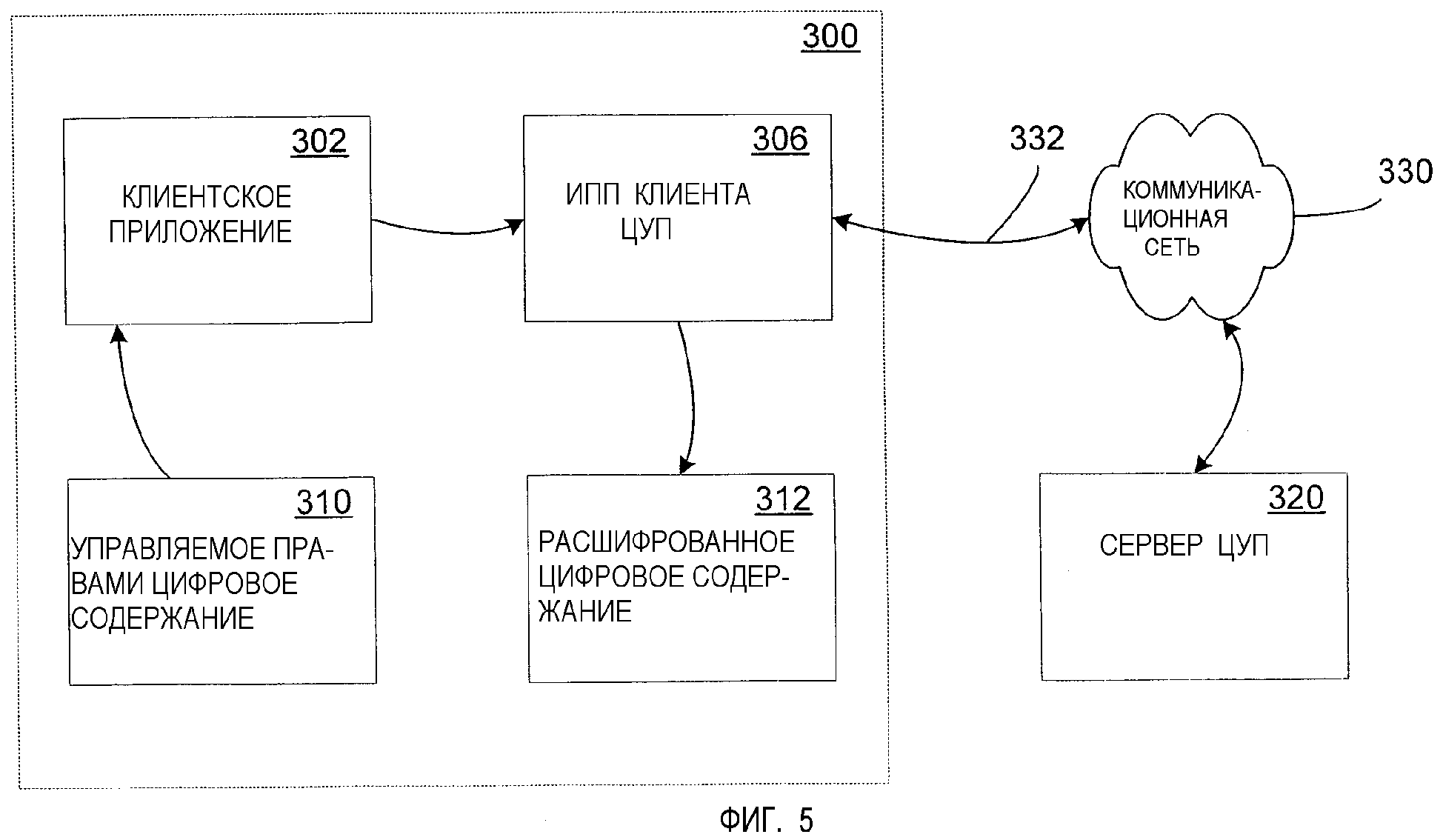

фиг.5 изображает структурную схему одного варианта системы и способа согласно изобретению для выдачи лицензии на управляемое правами цифровое содержание,

фиг.6А и 6В иллюстрируют алгоритмы выполнения одного варианта способа согласно изобретению для выдачи лицензии на управляемое правами цифровое содержание,

фиг.7 изображает алгоритм, показывающий основные этапы, которые выполняются при переиздании метки прав в соответствии с одним вариантом настоящего изобретения,

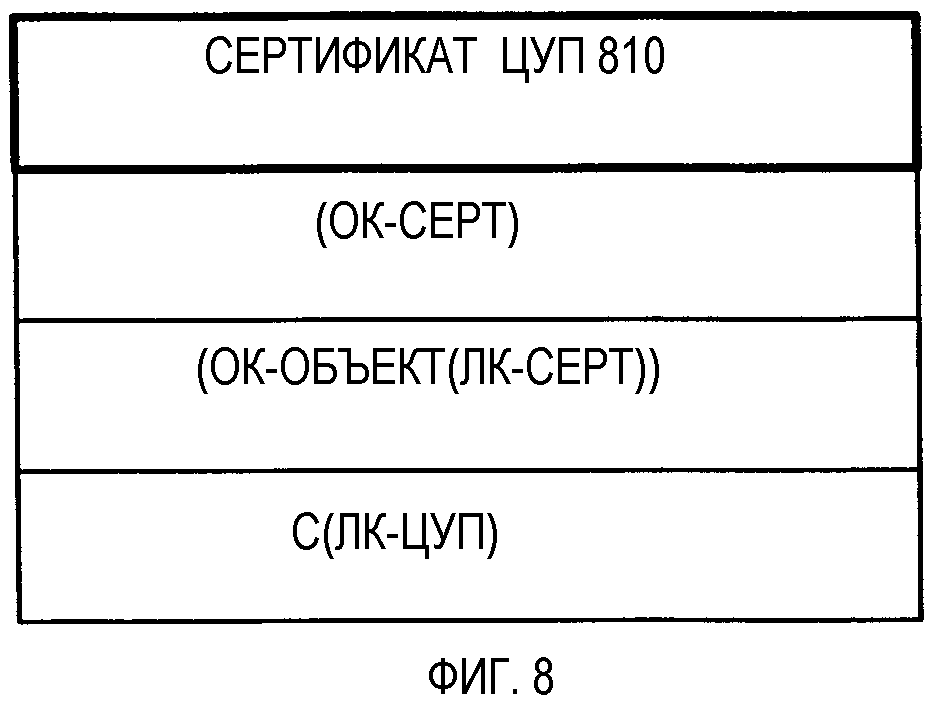

фиг.8 изображает структурную схему, изображающую сертификат, выданный пользователю сервером ЦУП, чтобы разрешить ему выполнять автономную публикацию в соответствии с одним вариантом изобретения,

фиг.9 изображает структурную схему, иллюстрирующую шаблон прав, определяющий информацию, которая должна быть включена в метку прав, согласно одному варианту настоящего изобретения,

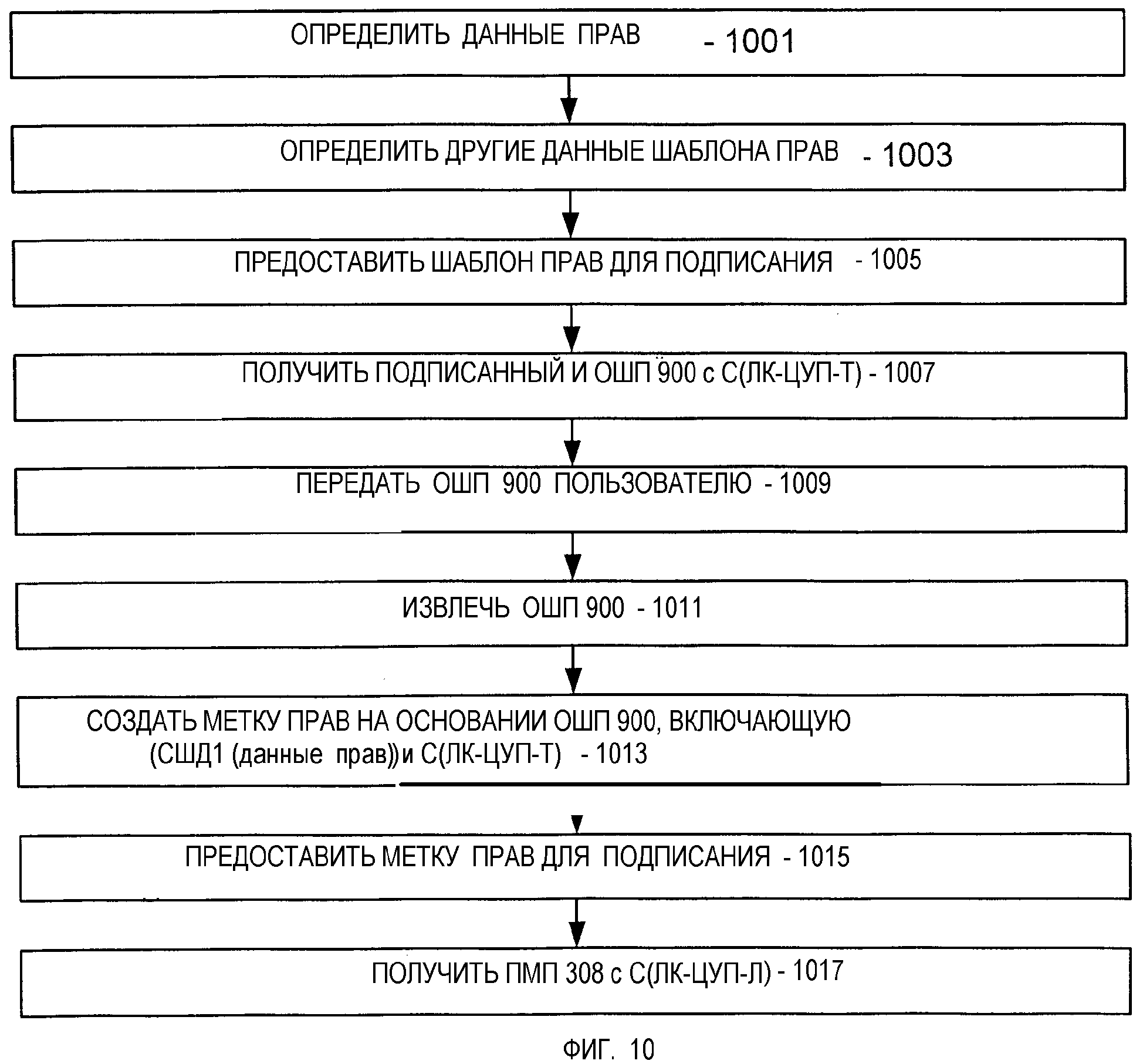

фиг.10 изображает алгоритм выполнения основных операций при создании шаблона прав по фиг.9 и создании подписанной метки прав по фиг.4А на основании шаблона прав, согласно одному варианту изобретения,

фиг.11 изображает структурную схему, изображающую архитектуру исполнения в примерном варианте системы, основанном на доверительных отношениях,

фиг.12 изображает структурную схему, показывающую как лицензиар обрабатывает запрос на лицензию согласно одному варианту изобретения,

фиг.13 изображает алгоритм, показывающий операции, выполняемые лицензиаром по фиг.12 в связи с каталогом при выдаче лицензии, и

фиг.14 изображает алгоритм, показывающий операции, выполняемые лицензиаром по фиг.12 при введении стратегии в лицензию, которую предстоит выдать.

Подробное описание изобретения

Вычислительная среда

На фиг.1 и в последующем описании представлена и кратко описана подходящая вычислительная среда, в которой можно реализовать изобретение. Однако при этом следует понимать, что в связи с настоящим изобретением можно использовать карманные, портативные и другие вычислительные устройства всех видов. Хотя в дальнейшем будет описан универсальный компьютер, это всего лишь один пример, и настоящее изобретение требует наличия только "тонкого" клиента, имеющего возможность взаимодействия с сетевым сервером. Таким образом, настоящее изобретение можно реализовать в среде услуг с сетевыми хост-узлами, в которой используются очень небольшие или минимальные клиентские ресурсы, например, в сетевой среде, в которой клиентское устройство служит только в качестве браузера или интерфейса для взаимодействия с «Всемирной паутиной».

Хотя это и не является необходимым, изобретение можно реализовать через интерфейс прикладного программирования (ИПП) для использования разработчиком, и/или включить его в программное обеспечение сетевого браузера, которое будет описано в общем контексте выполняемых компьютером команд, таких как программные модули, исполняемые одним или несколькими компьютерами, например, клиентскими рабочими станциями, серверами или другими устройствами. Программные модули обычно содержат подпрограммы, программы, объекты, компоненты, структуры данных и т.п., которые выполняют определенные задачи или реализуют определенные типы абстрактных данных. Обычно, функциональные возможности программных модулей можно объединять или распределять, в зависимости от потребности, в различных средах. Кроме того, специалистам будет понятно, что изобретение можно реализовать и с другими конфигурациями вычислительной системы. Другие хорошо известные вычислительные системы, среды и/или конфигурации, которые могут быть пригодны для использования с изобретением, включают в себя, не ограничиваясь перечисленным, персональные компьютеры (ПК), автоматические банковские терминалы, серверы, карманные или портативные компьютеры, многопроцессорные системы, системы на базе микропроцессора, программируемые потребительские электронные устройства, сетевые ПК, миникомпьютеры, универсальные вычислительные машины и т.д. Изобретение можно также реализовать в распределенных вычислительных средах, в которых задачи выполняются удаленными устройствами обработки, связанными между собой коммуникационной сетью или другой средой передачи данных. В распределенной вычислительной среде программные модули могут находиться в среде для хранения информации как локального, так и удаленного компьютера, включая запоминающие устройства.

На фиг.1 показан примерный вариант пригодной конфигурации 100 вычислительной системы, в которой можно реализовать изобретение, хотя, как пояснялось выше, конфигурация 100 является только примером пригодной вычислительной среды и не предполагает какого-либо ограничения объема использования или функциональных возможностей изобретения. Также не следует рассматривать конфигурацию 100 вычислительной системы как имеющую какую-либо зависимость или требования, относящиеся к любому компоненту или их комбинациям, показанным в примерной операционной конфигурации 100.

Изображенная на фиг.1 примерная система для реализации изобретения включает в себя универсальное вычислительное устройство в форме компьютера 110. Компоненты компьютера 110 могут включать в себя, без ограничения перечисленным, процессор 120, системную память 130 и системную шину 121, связывающую между собой различные компоненты системы, включая системную память с процессором 120. Системная шина 121 может быть любого из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину с использованием любой из множества шинных архитектур. Например, такие архитектуры включают в себя, без ограничения перечисленным, шину промышленной стандартной архитектуры (ISA), шину микроканальной архитектуры (МСА), шину расширенной промышленной стандартной архитектуры (EISA), локальную шину Ассоциации по стандартам видеооборудования (VESA) и шину межсоединения периферийных компонентов (PCI) (также известную как шина расширения).

Компьютер 110 типично содержит множество машиночитаемых носителей. Машиночитаемый носитель может быть любым имеющимся носителем, к которому может осуществлять доступ компьютер 110, и включает в себя как энергозависимые, так и энергонезависимые носители, как съемные, так и несъемные носители. Например, машиночитаемый носитель может содержать, без ограничения перечисленного, запоминающую среду и среду связи. Запоминающая среда включает в себя энергозависимые и энергонезависимые носители, съемные и несъемные носители, реализованные согласно любой методике или технологии, для хранения информации, такой как машиночитаемые команды, структуры данных, программные модули или другие данные. Запоминающая среда включает в себя, без ограничения перечисленным, ОЗУ, ПЗУ, ЭППЗУ, флэш-память или другую память, диски CD-ROM, DVD или другие оптические диски, магнитные кассеты, магнитную ленту, магнитные диски или другие магнитные запоминающие устройства, или любые другие носители, которые можно использовать для хранения требуемой информации и к которым может осуществлять доступ компьютер 110. Среда связи обычно включает в себя машиночитаемые команды, структуры данных, программные модули или другие данные в модулированном сигнале данных, таком как несущая, или другом транспортном механизме, и включает в себя любую среду передачи информации. Термин "модулированный сигнал данных" означает сигнал, одна или несколько характеристик которого установлены или изменены таким образом, чтобы закодировать информацию в сигнал. Например, среда связи включает в себя, без ограничения перечисленным, проводную среду, такую как проводная сеть или прямое проводное соединение, и беспроводную среду, такую как акустическая, ВЧ, инфракрасная или другая беспроводная среда. В объем понятия машиночитаемой среды также входят комбинации любых из перечисленных выше средств.

Системная память 130 включает в себя машиночитаемый носитель в виде энергозависимой и/или энергонезависимой памяти, такой как постоянное запоминающее устройство (ПЗУ) 131 и оперативное запоминающее устройство (ОЗУ) 132. Базовая система ввода-вывода (БСВВ) 133, содержащая основные программы, которые помогают передавать информацию между элементами компьютера 110, например, при включении, обычно хранится в ПЗУ 131. ОЗУ 132 обычно содержит данные и/или программные модули, доступ к которым может производиться немедленно и/или которые в данный момент обрабатываются процессором 120. Например, без ограничения показанным, на фиг.1 изображена операционная система 134, прикладные программы 135, другие программные модули 136 и программные данные 137.

Компьютер 110 может также содержать съемное/несъемное, энергонезависимое/энергозависимое запоминающее устройство вычислительной машины. Только в качестве примера фиг.1 иллюстрирует накопитель 141 на жестких дисках, который осуществляет считывание или запись на несъемный, энергонезависимый магнитный носитель, накопитель 151 на магнитных дисках, который осуществляет считывание или запись на съемный энергонезависимый магнитный диск 152 и накопитель 155 на оптических дисках, который осуществляет считывание или запись на съемный, энергонезависимый оптический диск 156, такой как CD-ROM или другой оптический носитель. Другие съемные/несъемные, энергозависимые/энергонезависимые запоминающие устройства вычислительной машины, которые можно использовать в данной примерной операционной среде, включают в себя, без ограничения перечисленным, кассеты магнитной ленты, карты флэш-памяти, диски DVD, цифровую видеоленту, полупроводниковые ОЗУ, полупроводниковые ПЗУ и т.п. Накопитель 141 на жестких дисках обычно подключен к системной шине 121 через интерфейс несъемного запоминающего устройства, такой как интерфейс 140, а накопитель 151 на магнитных дисках и накопитель 155 на оптических дисках обычно подключены к системной шине 121 через интерфейс съемного запоминающего устройства, такой как интерфейс 150.

Эти накопители и связанные с ними запоминающие среды для вычислительной машины, обсуждавшиеся выше и проиллюстрированные на фиг.1, обеспечивают хранение машиночитаемых команд, структур данных, программных модулей и других данных для компьютера 110. Например, показанный на фиг.1 накопитель 141 на жестких дисках хранит операционную систему 144, прикладные программы 145, другие программные модули 146 и программные данные 147. Следует отметить, что эти компоненты могут быть либо такими же, либо отличаться от операционной системы 134, прикладных программ 135, других программных модулей 136 и программных данных 137. Операционная система 144, прикладные программы 145, другие программные модули 146 и программные данные 147 здесь обозначены разными ссылочными номерами, чтобы проиллюстрировать, что они, как минимум, являются различными копиями. Пользователь может вводить команды и информацию в компьютер 110 через устройства ввода данных, такие как клавиатура 162 и указательное устройство 161, обычно именуемое мышью, трекбол или сенсорную панель. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую приставку, спутниковую тарелку, сканер и т.п. Эти и другие устройства ввода часто подсоединены к процессору 120 через интерфейс 160 пользовательского ввода, который подключен к системной шине 121, но может быть подключен другим интерфейсом и шинными структурами, такими как параллельный порт, игровой порт или универсальная последовательная шина (USB).

Монитор 191 или другой вид устройства отображения также подключен к системной шине 121 через такой интерфейс, как видеоинтерфейс 190. Графический интерфейс 182, такой как Northbridge (Северный мост), может быть также подключен к системной шине 121. Northbridge - это микропроцессорный набор, который сообщается с ЦПУ или главным процессором 120 и отвечает за связь через ускоренный графический порт (AGP). Одно или несколько графических процессорных устройств (ГПУ) 184 могут сообщаться с графическим интерфейсом 182. При этом ГПУ 184 обычно включают в себя встроенное в кристалл запоминающее устройство, такое как регистровая память, и ГПУ 184 сообщается с видеопамятью 186. Однако ГПУ 184 являются всего лишь одним примером сопроцессора, и в состав компьютера 110 может входить множество различных сопроцессорных устройств. Монитор 191 или другой тип отображающего устройства также подключен к системной шине 121 через интерфейс, такой как видеоинтерфейс 190, который может, в свою очередь, сообщаться с видеопамятью 186. В дополнение к монитору 191 компьютеры могут также содержать другие периферийные устройства вывода, такие как динамики 197 и принтер 196, которые можно подключить через выходной периферийный интерфейс 195.

Компьютер 110 может работать в сетевой среде с использованием логических соединений с одним или несколькими удаленными компьютерами, такими как удаленный компьютер 180. Удаленный компьютер 180 может быть персональным компьютером, сервером, маршрутизатором, сетевым ПК, одноранговым узлом сети или обычным общим сетевым узлом и обычно включает в себя многие или все элементы, описанные выше в связи с компьютером 110, хотя на фиг.1 проиллюстрировано только запоминающее устройство 181. Логические соединения, показанные на фиг.1, включают в себя локальную вычислительную сеть (ЛВС) 171 и глобальную вычислительную сеть (ГВС), но могут также включать в себя и другие сети. Такие сетевые среды обычно применяются в учрежденческих, корпоративных вычислительных сетях, внутренних сетях и Интернет.

При использовании в сетевой среде ЛВС компьютер 110 подключен к ЛВС 171 через сетевой интерфейс или адаптер 170. При использовании в сетевой среде ГВС компьютер 110 обычно содержит модем 172 или другие средства для установления связи через ГВС 173, такой как Интернет. Модем 172, который может быть внешним или внутренним, может быть подсоединен к системной шине 121 через интерфейс 160 пользовательского ввода или другой соответствующий механизм. В сетевой среде программные модули, показанные в связи с компьютером 110, или их части могут храниться в удаленном запоминающем устройстве. Например, что не является ограничением, на фиг.1 показаны удаленные прикладные программы 185, находящиеся в запоминающем устройстве 181. Понятно, что показанные сетевые соединения являются примерными и можно использовать другие средства для установления каналов связи между компьютерами.

Специалистам будет понятно, что компьютер 110 или другое клиентское устройство можно использовать как часть вычислительной сети. В этом отношении настоящее изобретение относится к любой вычислительной системе, имеющей любое количество запоминающих устройств, и любое количество приложений и процессов, происходящих на любом количестве запоминающих устройств или емкостей. Настоящее изобретение может применяться в среде с серверами и клиентскими компьютерами, используемыми в сетевой среде, имеющей удаленное или локальное запоминающее устройство. Настоящее изобретение можно также применять в изолированном вычислительном устройстве, имеющем функциональные возможности языка программирования, а также возможности интерпретации и исполнения.

Распределенная обработка данных облегчает совместное использование вычислительных ресурсов и услуг за счет прямого обмена между вычислительными устройствами и системами. Эти ресурсы и услуги включают в себя обмен информацией, кэш-память и накопители на дисках для файлов. Распределенная обработка данных использует сетевые соединения, позволяя клиентам использовать их общие вычислительные возможности на благо всего предприятия. При этом многие устройства могут иметь приложения, объекты или ресурсы, которые способны взаимодействовать между собой для реализации методов аутентификации согласно настоящему изобретению для надежного графического конвейера (конвейеров). На фиг.2 показана схема примерной сетевой или распределенной вычислительной среды. Распределенная вычислительная среда содержит вычислительные объекты 10а, 10b и т.д. и вычислительные объекты или устройства 110а, 110b, 110c и т.д. Эти объекты могут содержать программы, методы, информационные склады, программируемые логические схемы, и т.д. Объекты могут содержать части тех же самых или других устройств, например, персональных цифровых ассистентов, телевизионных приемников, МР3-плееров, персональных компьютеров и т.п. Каждый объект может сообщаться с другим объектом через коммуникационную сеть 14. Эта сеть, как таковая, может содержать другие вычислительные объекты и вычислительные устройства, которые обеспечивают услуги для системы на фиг.2. Согласно одному аспекту изобретения каждый объект 10 или 110 может содержать приложение, которое может требовать применения способов аутентификации согласно настоящему изобретению для надежного графического конвейера (конвейеров).

Понятно, что объект, такой как 110с, может быть размещен на другом вычислительном устройстве 10 или 110. Следовательно, хотя изображенная физическая среда может показывать соединенные устройства в виде компьютеров, такая иллюстрация является только примером, и физическая среда может быть альтернативно изображена или описана как содержащая различные цифровые устройства, такие как персональные цифровые ассистенты, телевизионные приемники, МР3-плееры, и т.п., а также программные объекты, такие как интерфейсы, СОМ-объекты и т.п.

Существует широкий спектр систем, компонентов и сетевых конфигураций, которые поддерживают распределенные вычислительные среды. Например, вычислительные системы могут быть соединены между собой проводными и беспроводными системами, локальными сетями или глобальными сетями. В настоящее время многие сети подключены к Интернет, который обеспечивает инфраструктуру для глобальных вычислений и охватывает множество различных сетей.

В домашней сетевой среде существует по меньшей мере четыре отдельные сетевые транспортные среды, каждая из которых может поддерживать уникальный протокол, а именно, линия электропитания, среда передачи данных (беспроводная и проводная), среда передачи речи (например, телефон) и среда развлечений. Большинство домашних приборов управления, например, выключатели света и бытовые приборы, могут использовать для соединения линию электропитания. Службы данных могут поступать в дом через широкополосную сеть (например, DSL или кабельный модем), а доступ к ним в доме возможен с помощью либо беспроводной (например, HomeRF или 802.11b), либо проводной (например, Home PNA, Cat 5 или даже линии электропитания) связи. Речевой трафик может поступать в дом либо по проводам (например, Cat 3), либо по беспроводному каналу связи (например, сотовые телефоны) и может распространяться в доме с помощью проводки Cat 3. Развлекательная среда может поступать в дом через спутник или кабель и обычно распределяется в доме с помощью коаксиального кабеля. Также разрабатываются цифровые межсоединения IEEE 1394 и DVI для множества мультимедийных устройств. Все эти сетевые среды, а также другие, которые возможно возникнут в будущем как стандарты протоколов, могут быть соединены между собой с образованием внутренней сети, которую можно связать с внешним миром через Интернет. Короче, существует множество различных источников для хранения и передачи данных, и поэтому вычислительные устройства, по мере их развития, будут требовать защиты содержания во всех частях конвейера обработки данных.

Понятие "Интернет", в общем, относится к набору сетей и шлюзов, которые используют протоколы типа TCP/IP, хорошо известные в области вычислительных сетей. TCP/IP сокращенно обозначает "Протокол управления передачей/межсетевой протокол". Интернет можно описать как систему географически распределенных удаленных вычислительных сетей, связанных между собой компьютерами, выполняющими сетевые протоколы, которые позволяют пользователям взаимодействовать и совместно использовать информацию через эти сети. Из-за такого широко распространенного совместного использования информации удаленные сети, такие как Интернет, в общем превратились в открытую систему, для которой разработчики могут создавать программные приложения для выполнения специальных операций или услуг, по существу без ограничения.

Таким образом, сетевая инфраструктура позволяет использовать массу сетевых топологий, таких как клиент/сервер, соединение равноправных узлов ЛВС, или гибридные архитектуры. Под "клиентом" подразумевается член класса или группы, пользующийся услугами другого класса или группы, к которой он не относится. Это значит, что в вычислениях клиентом является процесс, т.е., грубо говоря, набор команд или задач, который запрашивает услугу, предоставляемую другой программой. Клиентский процесс использует запрошенную услугу, "не зная" никаких рабочих деталей о другой программе или самой услуге. В архитектуре клиент/сервер, особенно сетевой системы, клиентом обычно является компьютер, который осуществляет доступ к совместно используемым ресурсам, предоставляемым другим компьютером, например, сервером. В примере на фиг.2 компьютеры 110а, 110b и т.д. можно считать клиентами, а компьютеры 10а, 10b можно считать серверами, при этом сервер 10а, 10b и т.д. содержит данные, которые затем копируются в клиентских компьютерах 110а, 110b и т.д.

Сервером обычно является удаленная вычислительная система, доступ к которой возможен по удаленной сети, такой как Интернет. Клиентский процесс может быть активным в первой вычислительной системе, а серверный процесс может быть активным во второй вычислительной системе, при этом они сообщаются друг с другом через средства связи, что обеспечивает распределенные функциональные возможности и позволяет множеству клиентов воспользоваться возможностями сервера по сбору информации.

Клиент и сервер сообщаются друг с другом с помощью функциональных возможностей, обеспечиваемых протокольным уровнем. Например, протокол передачи гипертекста (НТТР) является общим протоколом, используемым в связи с Всемирной паутиной (WWW). Обычно используется сетевой адрес компьютера, такой как унифицированный адрес ресурса (URL), или адрес Интернет- протокола (IP) используется для идентификации серверного или клиентского компьютеров друг другу. Сетевой адрес можно назвать унифицированным адресом ресурса (URL). Например, связь можно обеспечить по среде связи. В частности, клиент и сервер могут связываться друг с другом через соединения ТСР/IP для обеспечения обмена с высокой пропускной способностью.

Таким образом, на фиг.2 показана примерная сетевая или распределенная среда, в которой сервер осуществляет связь с клиентскими компьютерами через сеть/шину, в которой можно использовать настоящее изобретение. Более подробно, несколько серверов 10а, 10b, и т.д. соединены через коммуникационную сеть/шину 14, которая может быть ЛВС, ГВС, внутренней сетью, Интернет и т.п., с несколькими клиентскими или удаленными вычислительными устройствами 110а, 110b, 110с, 110d, 110е и т.д., такими как портативный компьютер, карманный компьютер, тонкий клиент, сетевой бытовой прибор или другое устройство, такое как видеомагнитофон, телевизионный приемник, печь, осветительный прибор, нагревательный прибор, и т.п., в соответствии с настоящим изобретением. Понятно, что настоящее изобретение можно применить в любом вычислительном устройстве, в котором желательно обрабатывать, хранить или осуществлять представление защищенного содержания из надежного источника.

В сетевой среде, в которой коммуникационной сетью/шиной 14 является Интернет, например, серверы 10 могут быть Web-серверами, с которыми клиенты 110а, 110b, 110с, 110d, 110е и т.д. осуществляют связь через любой из известных протоколов, такой как НТТР. Серверы 10 могут обслуживать клиентов 110, как обычно бывает в распределенной вычислительной среде. Связь может быть проводной и беспроводной, в зависимости от случая. Клиентские устройства 110 могут сообщаться между собой через коммуникационную сеть/шину 14 или могут иметь независимые каналы связи, связанные с ними. Например, в случае телевизионного приемника или видеомагнитофона сетевой аспект для управления им может присутствовать или нет. Каждый клиентский компьютер 110 и серверный компьютер 10 может быть оборудован различными модулями или объектами 135 программных приложений, а также иметь связь или доступ к различным типам запоминающих элементов или объектов, в которых могут храниться файлы или в которые может загружаться или мигрировать часть (части) файлов. Таким образом, настоящее изобретение можно использовать в среде вычислительной сети, имеющей клиентские компьютеры, 110а, 110b и т.д., которые могут осуществлять доступ или взаимодействовать с сетью/шиной 14, и серверные компьютеры 10а, 10b и т.д., которые могут взаимодействовать с клиентскими компьютерами 110а, 110b и т.д. и другими устройствами 111 и базами данных 20.

Обзор цифрового управления правами (ЦУП)

Как известно и проиллюстрировано на фиг.11, цифровое управление правами (ЦУП) и их исполнением очень желательно в отношении цифрового содержания 12, такого как цифровой звук, цифровое видео, цифровой текст, цифровые данные, цифровые мультимедийные материалы, и т.д., в тех случаях, когда такое цифровое содержание 12 должно распространяться пользователям. После получения цифрового содержания пользователь осуществляет его представление или "воспроизведение" с помощью соответствующего представляющего устройства, такого как мультимедийный плеер, на персональном компьютере 14 или т.п.

Обычно, владелец или разработчик содержания (далее именуемый как "владелец"), распространяющий такое цифровое содержание 12, желает ограничить действия, которые пользователь сможет осуществлять с таким распространяемым цифровым содержанием 12. Например, владелец содержания может пожелать воспрепятствовать тому, чтобы пользователь мог копировать и дальше распространять содержание 12 другому пользователю, или может пожелать, чтобы можно было проигрывать распространенное цифровое содержание 12 только ограниченное количество раз, только в течение определенного общего времени, только на определенном типе устройства, только на определенном типе мультимедийного плеера, только определенным типом пользователя и т.д.

Однако после того как произошло распространение цифрового содержания 12, его владелец имеет очень малую возможность управлять им, если вообще ее имеет. И тогда система ЦУП 10 обеспечивает управляемое представление или воспроизведение произвольных форм цифрового содержания 12, причем такое управление является гибким и определяется владельцем этого цифрового содержания. Обычно содержание 12 распространяется пользователю в форме пакета 13 по любому соответствующему каналу распространения. Распространяемый пакет 13 цифрового содержания может включать в себя цифровое содержание 12, зашифрованное симметричным ключом шифрования/дешифрования (КД) (т.е. КД (СОДЕРЖАНИЕ)), а также другую информацию, идентифицирующую содержание, описывающую, как получить лицензию на такое содержание, и т.д.

Основанная на доверительных отношениях система 10 ЦУП позволяет владельцу цифрового содержания 12 определять правила лицензии, которые должны быть удовлетворены прежде, чем будет разрешено представить цифровое содержание 12 на пользовательском вычислительном устройстве 14. Такие правила лицензии могут включать в себя вышеупомянутое временное требование и могут быть включены в цифровую лицензию или документ об использовании (далее именуемый как "лицензия") 16, который пользователь/пользовательское вычислительное устройство 14 (в дальнейшем эти термины используются как взаимозаменяемые, если только обстоятельства не требуют иного) должно получать от владельца содержания или его агента. Такая лицензия 16 также включает в себя ключ дешифрования (КД) для дешифрирования цифрового содержания, возможно зашифрованного согласно ключу, который может быть дешифрован пользовательским вычислительным устройством.

Владелец содержания должен верить в отношении цифрового содержания 12, что пользовательское вычислительное устройство 14 будет подчиняться правилам и требованиям, указанным владельцем содержания в лицензии 16, т.е. что представление цифрового содержания 12 не будет осуществляться, если не будут удовлетворены правила и требования, установленные в лицензии 16. Для этого пользовательское вычислительное устройство 14 предпочтительно имеет доверенный механизм или компонент 18, который будет осуществлять представление цифрового содержания 12 только в соответствии с правилами, указанными в лицензии 16, связанной с цифровым содержанием 12 и полученной пользователем.

Доверенный компонент 18 обычно имеет блок 20 оценки лицензии, который определяет, действительна ли данная лицензия 16 просматривает правила лицензии и требования в такой действительной лицензии 16 и определяет на основании просмотренных правил лицензии и требований, помимо всего прочего, имеет ли запрашивающий пользователь право осуществлять представление запрашиваемого цифрового содержания 12 так, как он желает. Понятно, что блок 20 оценки лицензии пользуется доверием в системе ЦУП 10 для выполнения пожеланий владельца цифрового содержания 12 согласно правилам и требованиям в лицензии 16, и пользователь не должен иметь возможности легко изменить такой доверенный элемент с любой целью, будь она злоумышленная или нет.

Понятно, что правила и требования в лицензии 16 могут определять, имеет ли данный пользователь право осуществлять представление цифрового содержания 12, на основании любого из нескольких факторов, включая следующие: кто является пользователем, где находится пользователь, какой тип вычислительного устройства использует пользователь, какое представляющее приложение вызывает систему ЦУП, дату, время и т.п. Кроме того, правила и требования лицензии 16 могут ограничить лицензию 16, например, заданным количеством проигрываний или заданным временем проигрывания.

Правила и требования могут быть определены в лицензии 16 в соответствии с любым подходящим языком и синтаксисом. Например, этот язык может просто определять атрибуты и значения, которые должны быть удовлетворены (например, ДАТА должна быть позже, чем Х), или может требовать выполнения функций согласно определенному сценарию (например, ЕСЛИ ДАТА больше, чем Х, ТО СДЕЛАТЬ ...).

После того, как блок 20 оценки лицензии определит, что лицензия 16 действительная и что пользователь удовлетворяет правилам и требованиям в ней, цифровое содержание 12 можно будет представить. В частности, для представления содержания 12 ключ дешифрования (КД) получается из лицензии 12 и применятся к (КД(СОДЕРЖАНИЕ)) из пакета 13 содержания, чтобы получить действительное содержание 12, которое затем фактически представляется.

Публикация цифрового содержания

На фиг.3 представлена функциональная структурная схема одного варианта осуществления системы и способа согласно изобретению для публикации цифрового содержания. Под "публикацией" в данном контексте подразумевается процесс, который выполняется приложением или службой для установления с доверенным объектом набора прав и условий, которые данный объект может предоставить для данного содержания, а также кому эти права и условия могут быть предоставлены. Согласно изобретению процесс публикации включает в себя шифрование цифрового содержания и связывание с ним перечня постоянных осуществляемых прав, которые автор содержания предназначил для всех пользователей содержания. Этот процесс можно выполнять защищенным образом, чтобы воспрепятствовать доступу к любому из прав или к содержанию, если это не предполагается автором содержания.

В одном варианте изобретения могут, в частности, использоваться три объекта для публикации защищенного цифрового содержания: приложение 302 подготовки содержания, которое выполняется на клиентском устройстве 300 и готовит содержание к публикации; интерфейс 306 прикладной программы (ИПП) цифрового управления правами (ЦУП), который также находится на клиентском устройстве 300, и сервер 320 ЦУП, который связан с возможностью обмена данными с клиентом 300 через коммуникационную сеть 330. В одном варианте изобретения коммуникационной сетью 330 является Интернет, хотя понятно, что коммуникационная сеть 330 может быть любой локальной или глобальной сетью, например, внутренней корпоративной сетью.

Приложение 302 подготовки содержания может быть любым приложением, которое создает цифровое содержание. Например, приложение 302 может быть текстовым процессором или другим сервером публикаций, который создает цифровые текстовые файлы, цифровую музыку, видео или другое содержание такого рода. Это содержание также может быть потоковым содержанием, например, потоковым аудио/видео сигналом передаваемого прямо или записанного на пленку события. Согласно изобретению приложение подготовки содержания предлагает пользователю зашифровать содержание с помощью ключа, который предоставляет пользователь. Приложение 302 использует этот ключ для шифрования цифрового содержания, чтобы создать файл 304 зашифрованного цифрового содержания. Клиентское приложение также предлагает пользователю предоставить данные прав для файла 304 цифрового содержания. Данные прав включают в себя идентификационную информацию для каждого объекта, который обладает правами на цифровое содержание.

Таким объектом может быть, например, человек, класс людей или устройство. Для каждого такого объекта данные прав также включают в себя перечень прав, которыми обладает данный объект на содержание, и любые условия, которые могут налагаться на все или на любое из этих прав. Такие права могут включать в себя право на чтение, редактирование, копирование, распечатку и т.п. цифрового содержания. Кроме того, права могут быть включительными или исключительными. Включительные права указывают, что определенный пользователь имеет определенное право на содержание (например, пользователь может редактировать цифровое содержание). Исключительные права указывают, что определенный пользователь имеет все права на содержание за исключением тех, которые указаны (например, пользователь может делать с цифровым содержанием все, кроме копирования).

Согласно одному варианту изобретения клиентский ИПП 306 может передать зашифрованное цифровое содержание и данные прав в сервер 320 ЦУП. С помощью процесса, подробно описанного ниже, сервер 320 ЦУП определяет, может ли он исполнять права, которые предоставлены пользователю, и если да, то сервер 320 ЦУП подписывает данные прав для создания подписанной метки 308 прав (ПМП). Однако обычно любой доверенный объект может подписать данные прав, предпочтительно используя ключ, доверенный сервером 320 ЦУП. Например, клиент может подписать данные прав, используя ключ, предоставленный ему сервером 320 ЦУП. Метка 308 прав может включать в себя данные, представляющие описание прав, зашифрованный ключ содержания и цифровую подпись на описании прав и зашифрованном ключе содержания. Если сервер ЦУП подписывает метку прав, он передает подписанную метку 308 прав обратно клиенту через клиентский ИПП 306, который сохраняет подписанную метку 308 прав в клиентском устройстве 300. Затем приложение 302 подготовки содержания связывает подписанную метку 308 прав с файлом 304 зашифрованного цифрового содержания. Например, ПМП 308 может быть объединена с файлом зашифрованного цифрового содержания для создания файла 310 управляемого правами содержания.

Однако обычно не требуется объединять данные прав с цифровым содержанием. Например, данные прав могут храниться в известном месте, а с зашифрованным цифровым содержанием может быть объединена ссылка на сохраненные данные прав. Эта ссылка может включать в себя идентификатор, который указывает, где хранятся данные прав (например, информационный склад, который содержит данные прав), и идентификатор, который соответствует этим конкретным данным прав в этом конкретном месте хранения (например, который идентифицирует файл, содержащий конкретные, представляющие интерес данные прав). Управляемое правами содержание 310 можно затем передать любому объекту в любое место, и только те объекты, которые имеют права на потребление этого содержания, могут делать это и только в соответствии с правами, которые им предоставлены.

На фиг.4 представлен алгоритм выполнения примерного способа 400 согласно изобретению для публикации управляемого правами цифрового содержания, в котором метку прав подписывает сервер ЦУП. Однако следует понимать, что этот вариант является всего лишь примером и что метку прав может подписывать в общем любой доверенный объект. Обычно способ согласно изобретению для публикации цифрового содержания может включать в себя следующие операции: шифрование цифрового содержания с использованием ключа содержания (КС), формирование описания прав, связанного с цифровым содержанием, шифрование ключа содержания (КС) согласно открытому ключу для сервера ЦУП (ОК-ЦУП), чтобы получить (ОК-ЦУП(КС)), и создание цифровой подписи на основании личного ключа (ЛК-ЦУП), соответствующего (ОК-ЦУП) для комбинации описания прав и (ОК-ЦУП(КС)).

На этапе 402 приложение 302 формирует ключ содержания (КС), который используется для шифрования цифрового содержания. Ключ содержания (КС) предпочтительно является симметричным ключом, хотя в общем можно использовать любой ключ для шифрования цифрового содержания. Алгоритмы симметричного ключа, которые иногда называют "алгоритмами секретного ключа", используют тот же самый ключ для дешифрирования сообщения, которым они шифруют сообщение. По этой причине предпочтительно, чтобы (КС) был секретным. Совместное использование (КС) отправителем и получателем должно осуществляться с большой осторожностью, чтобы исключить несанкционированный перехват такого (КС). Так как (КС) используется совместно шифратором и дешифратором, (КС) предпочтительно передается до того, как будут переданы какие-либо зашифрованные сообщения.

Хорошо известно несколько алгоритмов формирования симметричного ключа. В одном варианте используется стандарт шифрования данных (СШД, DES), хотя понятно, что можно использовать любой симметричный алгоритм. Примеры таких алгоритмов симметричного ключа включают в себя, не ограничиваясь перечисленным, AES, Triple-DES, Международный алгоритм шифрования данных (IDEA), Cast, Cast-128, RC4, RC55 и SkipJack.

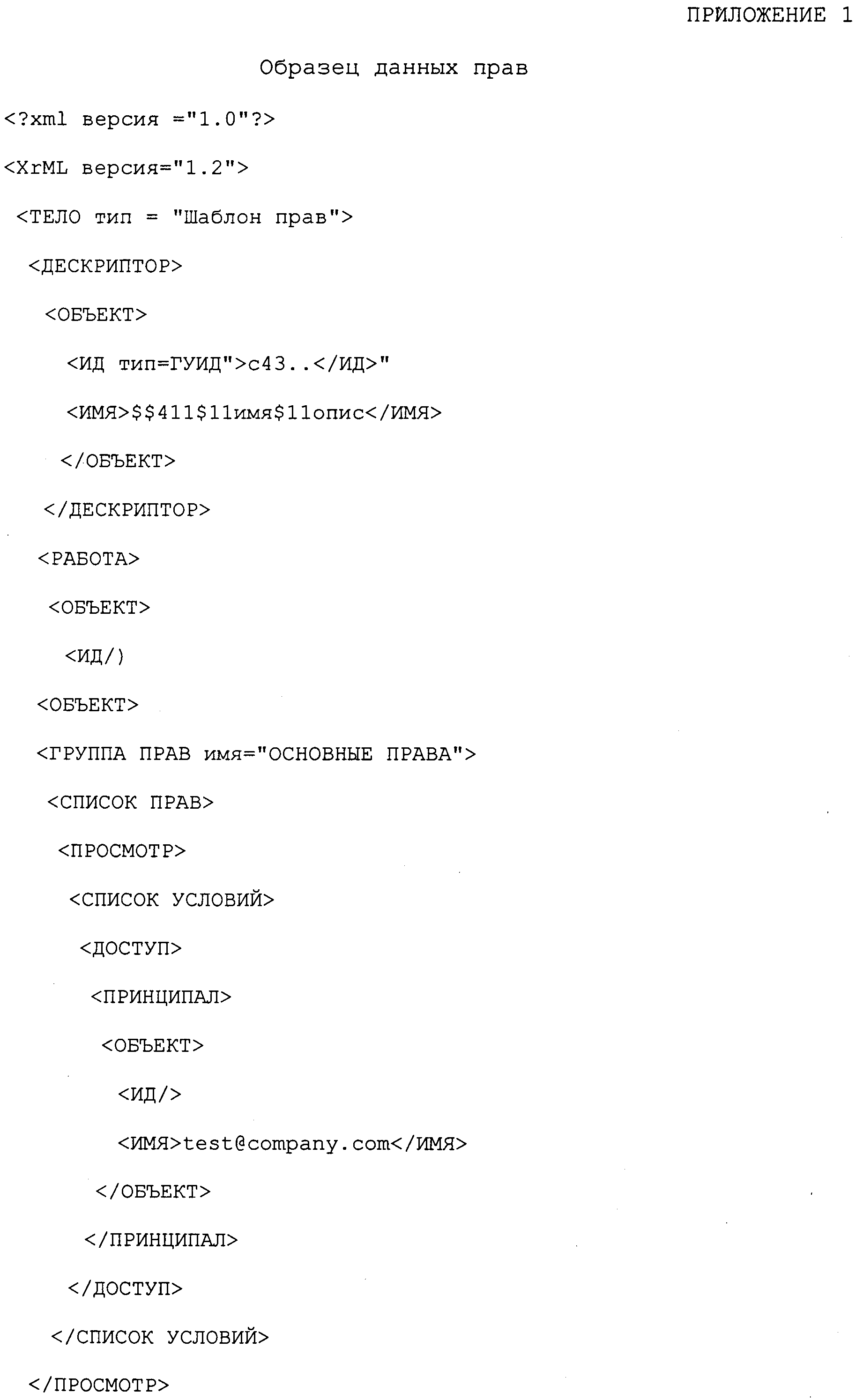

На этапе 404 приложение 302 шифрует цифровое содержание симметричным ключом содержания (КС) для образования зашифрованного цифрового содержания 304, которое может быть записано с использованием нотации (СК(содержание)). Автор, использующий приложение 302, может также формировать данные прав, связанные с цифровым содержанием. Данные прав могут включать в себя перечень объектов, которым будет предоставлено право потребления содержания, и конкретные права, которыми обладает каждый из объектов в отношении этого содержания, вместе с любыми условиями, которые могут налагаться на эти права. Такие права могут, например, включать в себя просмотр содержания, распечатку содержания и т.п. Приложение 302 передает данные прав в ИПП (API) 306. В Приложении 1 представлен пример данных прав в формате XML/XrML.

На этапе 406 ИПП 306 формирует второй ключ шифрования (СШД1), который используется для шифрования ключа содержания (КС). Предпочтительно (СШД1) также является симметричным ключом. На этапе 408 ИПП 306 шифрует (КС) с помощью (СШД1), чтобы получить (СШД1(КС)). На этапе 410 ИПП 306 отбрасывает (КС), в результате чего (КС) теперь можно будет получить только с помощью дешифрирования (СШД1(КС)). Чтобы гарантировать, что (СК(содержание)) защищено в центральном сервере 320 ЦУП и что все "запросы на лицензию" для данного содержания делаются централизованно в соответствии с данными прав, ИПП 306 на этапе 412 контактирует с предоставленным сервером 320 ЦУП и извлекает его открытый ключ (ОК-ЦУП). На этапе 414 ИПП 403 шифрует (СШД1) с помощью (ОК-ЦУП), чтобы получить (ОК-ЦУП(СШД1)). Таким образом, (КС) может быть защищен (ОК-ЦУП), чтобы гарантировать, что сервер 320 ЦУП является единственным объектом, который сможет получить доступ к (КС), когда он потребуется для расшифровки (КС(содержание)). На этапе 416 ИПП 306 шифрует данные прав (т.е. перечень санкционированных объектов и соответствующие права и условия, связанные с каждым санкционированным объектом в перечне) с помощью (СШД1), чтобы получить (СШД1(данные прав)).

В альтернативном варианте (КС) можно использовать для прямого шифрования данных прав, чтобы получить (СК(данные прав)), а (ОК-ЦУП) можно использовать для прямого шифрования (КС), чтобы получить (ОК-ЦУП(КС)), тем самым предшествуя использованию (СШД1) полностью. Однако использование (СШД1) для шифрования данных прав и (КС) позволяет такому (СШД1) соответствовать любому конкретному алгоритму, который может быть доступен для сервера ЦУП, тогда как (КС) может быть указан объектом независимо от сервера ЦУП и может быть не доступен для него.

На этапе 418 приложение 302 защиты содержания может послать (ОК-ЦУП(СШД1)) и (СШД1(данные прав)) в сервер 320 ЦУП как метку прав для подписания. Альтернативно, сам клиент может подписать данные прав. Если данные прав посылаются в сервер для подписания, то на этапе 420 сервер ЦУП 320 осуществляет доступ к данным прав и проверяет, может ли он осуществлять права и условия в представленной метке прав. Для проверки, что он может осуществить данные прав, ЦУП сервер 320 применяет (ЛК-ЦУП) к (ОК-ЦУП(СШД1)), чтобы получить (СШД1), и затем применяет (СШД1) к (СШД1(данные прав)), чтобы получить открыто данные прав. Затем сервер 320 может применить любую стратегию проверки, чтобы проверить, подпадают ли пользователи, права и условия, указанные в данных прав, под стратегию, осуществляемую сервером 320. Сервер 320 подписывает первоначально представленную метку прав, включающую (ОК-ЦУП(СШД1)) и (СШД1(данные прав)), чтобы получить подписанную метку 308 прав (ПМП), в которой подпись основана на личном ключе сервера 320 ЦУП (ЛК-ЦУП), и возвращает ПМП 308 обратно в ИПП 306, который затем передает возвращенную ПМП 308 в клиентское приложение 302.

ПМП 308 представляет собой документ с цифровой подписью, которая защищает его от подделки. Кроме того, ПМП 308 не зависит от действительного типа ключа и алгоритма, использованного для шифровки содержания, но сохраняет точное однозначное отношение к содержанию, которое она защищает. Как изображено на фиг.4А, в одном варианте настоящего изобретения ПМП 308 может включать в себя информацию о содержании, которое является основой ПМП 308, включая, возможно, идентификатор (ИД) содержания, информацию о сервере ЦУП, который подписывает ПМП 308, включая (ОК-ЦУП(СШД1)), и ссылочную информацию, такую как URL, для определения места сервера ЦУП в сети и информацию об отказе в случае отказа URL, информацию, описывающую саму ПМП 308, (СШД1(данные прав)):(СШД1(КС)), и С(ЛК-ЦУП), помимо всего прочего. В Приложении 2 представлен образец ПМП 308 в формате XML/XrML.

Посредством гарантии того, что доверенный объект подписывает данные прав для создания подписанной метки 308 прав, сервер ЦУП обеспечивает выдачу лицензий на содержание в соответствии с условиями, выдвинутыми сервером публикаций, которые описаны в данных прав метки 308 прав. Понятно, что пользователь должен получить лицензию на представление содержания, особенно в силу того, что лицензия содержит ключ содержания (КС). Когда пользователь желает получить лицензию на зашифрованное содержание, он может представить запрос на лицензию, включающий в себя ПМП 308 для данного содержания и сертификат, подтверждающий мандат пользователя серверу ЦУП 320 или другому выдающему лицензию объекту. Тогда выдающий лицензию объект может дешифровать (ОК-ЦУП(СШД1)) и (СШД1(данные прав)), чтобы получить данные прав, список всех прав, предоставленных автором (если таковой имеется) запрашивающему лицензию объекту, и сформировать лицензию только с этими конкретными правами.

Предпочтительно, приложение 302 после получения ПМП 308 соединяет подписанную метку 308 прав с соответствующим (СК(содержание)) 304 для формирования управляемого правами цифрового содержания. Альтернативно, данные прав можно сохранить в известном местоположении со ссылкой на это местоположение, передаваемой вместе с зашифрованным цифровым содержанием. Таким образом, представляющее (визуализирующее) приложение, приводимое в действие ЦУП, может обнаружить подписанную метку 308 прав через часть содержания, которое оно пытается представить. Это обнаружение запускает представляющее приложение, которое инициирует запрос на лицензию к выдавшему лицензию серверу ЦУП 320. Публикующее приложение 302 может, например, хранить URL в выдавшем лицензию сервере 320 ЦУП, или выдавший лицензию сервер 320 ЦУП может ввести свой собственный URL как часть метаданных в метку прав до ее цифрового подписания, так что ИПП 306 клиента ЦУП, вызванный представляющим приложением, может идентифицировать правильный выдавший лицензию сервер 320 ЦУП. Предпочтительно, чтобы в метку прав до ее подписания вводился, например, глобально уникальный идентификатор (ГУИД).

В одном варианте изобретения можно использовать простой протокол доступа к объекту (ППДО) для связи между приложением 302 защиты содержания или представляющим приложением и сервером 320 ЦУП. Кроме того, могут быть предусмотрены библиотеки ИПП, такие как ИПП 306, так что приложения, такие как приложение 302, не будут должны реализовывать клиентскую сторону протокола ЦУП, а будут только делать вызовы локального ИПП. Предпочтительно, для описания прав, лицензий и меток прав для цифрового содержания используется язык XrML, XML, хотя понятно, что можно использовать любой пригодный формат для описания прав и других данных.

Получение лицензии на опубликованное содержание

На фиг.5 представлена функциональная структурная схема одного варианта системы и способа согласно изобретению для получения лицензии на управляемое правами цифровое содержание. Под "получением лицензии" в данном контексте подразумевается процесс, которому следуют приложение или служба для запроса и получения лицензии, которая позволит объекту, названному в лицензии, потреблять содержание в соответствии с условиями, определенными в лицензии. Входные данные процесса получения лицензии могут включать в себя подписанную метку прав (ПМП) 308, связанную с содержанием, на которое запрашивается лицензия, и сертификат(ы) открытого ключа объекта, для которого запрашивается лицензия. Следует отметить, что объект, запрашивающий лицензию, не обязательно должен быть объектом, для которого запрашивается лицензия. Обычно лицензия включает в себя описание прав из ПМП 308, зашифрованный ключ, который может расшифровать зашифрованное содержание, и цифровую подпись на описании прав и зашифрованном ключе. Цифровая подпись подтверждает, что названные объекты и права являются законными.

Один путь использования приложением 302 управляемого правами содержания 310 заключается в передаче клиентским ИПП 306 подписанной метки 308 прав управляемого правами содержания 310 в сервер 320 ЦУП через коммуникационную сеть 330. Местонахождение сервера ЦУП 320 можно найти, например, в ссылочной информации в ПМП 308. В таком варианте осуществления выдающий лицензию сервер 320 ЦУП, посредством процесса, который будет подробно описан ниже, может использовать описание прав в метке прав, чтобы определить, может ли он выдать лицензию, и если да, получить описание прав для включения его в лицензию.

Как было описано выше, метка 308 прав содержит ключ содержания (КС), зашифрованный согласно открытому ключу сервера ЦУП 320 (ОК-ЦУП), (т.е. (ОК-ЦУП(КС)). В процессе выдачи лицензии сервер 320 ЦУП защищенным образом дешифрирует это значение для получения (КС). Затем он использует открытый ключ (ОК-ОБЪЕКТ) в сертификате открытого ключа, который передан в запросе на лицензию, для повторного шифрования (КС) (т.е.(ОК-ОБЪЕКТ(КС))). Вновь зашифрованный (ОК-ОБЪЕКТ(КС)) является тем, который сервер 320 помещает в лицензию. Таким образом, лицензия может быть возвращена запросившему без риска открытия (КС), поскольку только держатель связанного с нею личного ключа (ЛК-ОБЪЕКТ) сможет восстановить (КС) из (ОК-ОБЪЕКТ(КС)). Клиентский ИПП 306 затем использует (КС) для расшифровки зашифрованного содержания, чтобы получить расшифрованное цифровое содержание 312. После этого клиентское приложение может использовать расшифрованное цифровое содержание 312 в соответствии с правами, которые предоставляются в лицензии.

Альтернативно, клиент, такой как публикующий клиент, может, например, выдать собственную лицензию на использование содержания. В таком варианте защищенный процесс может выполняться на клиентском компьютере, который предоставляет клиенту ключ(и), необходимый для расшифровки цифрового содержания, при соответствующих обстоятельствах.

На фиг.6А и 6В представлен алгоритм выполнения одного варианта способа 600 согласно изобретению для выдачи лицензии на управляемое правами цифровое содержание. Согласно изобретению запрашивающий объект может подать запрос на лицензию от имени одного или нескольких потенциальных лицензиатов. Запрашивающий объект может быть одним из потенциальных лицензиатов. Потенциальным лицензиатом может быть человек, группа, устройство или любой такой объект, который может использовать содержание любым способом. Способ 600 будет в дальнейшем описан со ссылкой на вариант, в котором сервер ЦУП обрабатывает запрос на лицензию, хотя понятно, что обрабатывать запрос на лицензию и прямо выдавать лицензию может клиент.

На этапе 602 выдающий лицензию объект, например, такой как сервер ЦУП, получает запрос на лицензию. Запрос на лицензию предпочтительно содержит либо сертификат открытого ключа, либо именование для каждого из одного или более запрашивающих лицензиатов.

На этапе 604 аутентифицируется запрашивающий объект (т.е. объект, сделавший запрос на лицензию). Согласно одному варианту изобретения выдающий лицензию объект может быть сконфигурирован для использования протокольной (например, "оклик-отзыв") аутентификации для определения идентичности запрашивающего объекта, или он может быть сконфигурирован так, чтобы не требовать аутентификацию запрашивающего объекта ("разрешающий анонимную аутентификацию"). Когда требуется аутентификация, может использоваться любой тип схемы аутентификации (например, упомянутая выше схема "оклик-отзыв", схема "идентификатор и пароль пользователя", такая как MICROSOFT.NET, PASSPORT, авторизация WINDOWS, х509, и т.п.). Предпочтительно, разрешается анонимная аутентификация, а также поддержка любой схемы протокольной аутентификации, поддерживаемой комплексными информационными системами. В результате этапа аутентификации будет получена идентификационная информация, такая как "анонимная" идентификационная информация (при анонимной аутентификации) или, например, именование личного счета. Если запрос на лицензию невозможно аутентифицировать по любой причине, то возвращается ошибка и лицензия не выдается.

На этапе 606 санкционируется объект аутентификации, т.е. определяется, разрешено ли объекту, аутентифицированному на этапе 608, запрашивать лицензию (от себя или от имени другого объекта). Предпочтительно, выдающий лицензию объект хранит список объектов, которым разрешено (или не разрешено) запрашивать лицензию. В одном варианте идентификационная информация в этом списке объектов является идентификационной информацией объекта, сделавшего запрос, а не идентификационной информацией объекта, для которого запрашивается лицензия, хотя она может быть идентификационной информацией любого из них. Например, идентификационной информации личного счета может быть не разрешено прямо делать запрос на лицензию, но процесс доверенного сервера может сделать запрос на лицензию от имени такого объекта.

Согласно изобретению запрос на лицензию может включать в себя либо сертификат открытого ключа, либо идентификационную информацию для каждого потенциального лицензиата. Если лицензия запрашивается всего для одного лицензиата, называется всего один сертификат или идентификационная информация. Если лицензия запрашивается для нескольких лицензиатов, сертификат или идентификационная информация могут быть названы для каждого потенциального лицензиата.

Предпочтительно, выдающий лицензию объект имеет сертификат открытого ключа для каждой действительной лицензии. Однако приложение 302 может пожелать сформировать лицензию для данного пользователя, но оно может не иметь доступа к сертификату открытого ключа для данного пользователя. В такой ситуации приложение 302 может указать идентификационную информацию пользователя в запросе на лицензию, и в результате выдающий лицензию объект сможет вызвать зарегистрированный интегрированный (встраиваемый) модуль сертификатов, который выполняет просмотр в службе каталога и возвращает соответствующий сертификат открытого ключа пользователя.

Если на этапе 608 выдающий лицензию объект определяет, что сертификат открытого ключа не включен в запрос на лицензию, то он использует указанную идентификационную информацию для выполнения просмотра в службе каталога или базе данных для соответствующего сертификата открытого ключа. Если на этапе 610 выдающий объект определит, что сертификат присутствует в каталоге, то на этапе 612 извлекается этот сертификат. В одном варианте встраиваемый модуль сертификатов используется для извлечения сертификатов открытого ключа из службы каталога с помощью протокола доступа к каталогу. Если сертификат для данного потенциального лицензиата невозможно найти ни в запросе, ни в каталоге, то сервер лицензий не формирует лицензию для этого потенциального лицензиата, и на этапе 614 запросившему объекту возвращается ошибка.

Предполагая, что выдающий лицензию объект имеет сертификат открытого ключа для по меньшей мере одного потенциального лицензиата, тогда на этапе 616 выдающий лицензию объект подтверждает доверие сертификатам лицензиата. Выдающий лицензию объект предпочтительно сконфигурирован с набором сертификатов доверенного выдающего сертификаты объекта, и он определяет, есть ли выдающий сертификаты лицензиата в списке доверенных выдающих сертификаты объектов. Если на этапе 616 выдающий лицензию объект определит, что выдающий сертификаты лицензиата объект отсутствует в списке доверенных выдающих объектов, то запрос на эту лицензию отклоняется, и формируется ошибка на этапе 614. Таким образом, потенциальный лицензиат, сертификат которого не выдан доверенным выдающим лицензию объектом, не получит лицензию.

Кроме того, выдающий лицензию объект предпочтительно выполняет подтверждение цифровой подписи на всех объектах в цепи сертификата, идущей от сертификатов доверенного выдающего объекта до сертификатов открытого ключа отдельных лицензиатов. Процесс подтверждения цифровых подписей в цепи является известным алгоритмом. Если не подтвержден сертификат открытого ключа для данного потенциального лицензиата или не подтвержден сертификат в цепи, то потенциальный лицензиат не получает доверия и поэтому ему не выдается лицензия. В противном случае на этапе 618 может быть выдана лицензия. Процесс повторяется на этапе 620 до тех пор, пока не будут обработаны все объекты, для которых была запрошена лицензия.

Как видно на фиг.6В, выдающий лицензию объект приступает к подтверждению подписанной метки 308 прав, которая принята в запросе на лицензию. В одном варианте выдающий лицензию объект может использовать встраиваемый модуль метки прав и вспомогательную базу данных для хранения на сервере эталона каждой метки прав, подписанной данным выдающим лицензию объектом. Метки прав идентифицированы ГУИД, помещенным в них при публикации. Во время выдачи лицензии (на этапе 622) выдающий объект просматривает метку прав, введенную в запрос на лицензию, и извлекает ее ГУИД. Затем он передает ГУИД в встраиваемый модуль метки прав, который выдает запрос к базе данных для извлечения копии основной метки прав. Основная метка прав может быть более современной, чем копия метки прав, посланная в запросе на лицензию, и эта метка прав будет использоваться в запросе на следующих этапах. Если метка прав не обнаружена в базе данных на основе ГУИД, то выдающий лицензию объект проверяет свою стратегию на этапе 624, чтобы определить, разрешено ли ему еще выдавать лицензию на основе метки прав в запросе. Если стратегия этого не позволяет, запрос на лицензию будет отклонен на этапе 626 и будет возвращена ошибка в ИПП 306 на этапе 628.

На этапе 630 выдающий лицензию объект подтверждает метку 308 прав. При этом подтверждается цифровая подпись на метке прав, и если выдающий лицензию объект не является объектом, выдавшим метку прав (объектом, который ее подписал), то он определяет, не является ли объект, выдавший метку прав, другим доверенным объектом (например, объектом, с которым выдающий лицензию объект может совместно использовать материал ключа). Если метка прав не подтверждена или если она не выдана доверенным объектом, то запрос на лицензию отклоняется на этапе 626 и на этапе 628 возвращается ошибка в ИПП 306. После того, как произойдут все подтверждения, выдающий лицензию объект преобразует метку 308 прав в лицензию для каждого подтвержденного лицензиата. На этапе 632 выдающий лицензию объект формирует соответствующее описание прав для лицензии, подлежащей выдаче каждому лицензиату. Для каждого лицензиата выдающий лицензию объект оценивает идентификационную информацию, названную в сертификате открытого ключа этого лицензиата по сравнению с идентификационными данными, названными в описании прав в метке прав. Описание прав присваивает каждому праву или набору прав набор идентификационных данных, которые могут осуществлять это право или набор прав в лицензии. Для каждого права или набора прав, с которым связана данная идентификационная информация лицензиата, это право или набор прав копируется в новую структуру данных для данной лицензии. Полученная структура данных является описанием прав в лицензии для конкретного лицензиата. Как часть этого процесса выдающий лицензию объект оценивает любые предварительные условия, которые могут быть связаны с любым правом или набором прав в описании прав в метке прав. Например, это право может быть временным предусловием, связанным с ним, которое не разрешает выдающему лицензию объекту выдавать лицензию после истечения определенного времени. В этом случае выдающий лицензию объект должен будет проверять текущее время, и если прошло время, указанное в предусловии, выдающий лицензию объект не сможет предоставить это право лицензиату, даже если бы именование лицензиата было связано с этим правом.

На этапе 636 выдающий лицензию объект принимает (ОК-ЦУП(СШД1)) и (СШД1(КС)) из метки 308 прав и применяет (ЛК-ЦУП) для получения (КС). Выдающий лицензию объект затем снова шифрует (КС), используя (ОК-ОБЪЕКТ) сертификата открытого ключа лицензиата, для получения (ОК-ОБЪЕКТ(КС)). На этапе 638 выдающий лицензию объект соединяет сформированное описание прав с (ОК-ОБЪЕКТ(КС)) и делает цифровую подпись на полученной структуре данных, используя (ЛК-ЦУП). Эта подписанная структура данных является лицензией для данного конкретного лицензиата.

На этапе 640 выдающий лицензию объект определяет, нужно ли еще формировать лицензии для данного конкретного запроса, и соответственно не формирует больше лицензий или формирует еще. Сформированные лицензии возвращаются запрашивающему объекту на этапе 643 вместе с цепью сертификата, связанной с этими лицензиями (например, сертификат собственного открытого ключа сервера, а также сертификат, который выдал этот сертификат и т.д.).

В одном варианте системы согласно изобретению может быть использовано множество ключей лицензиара. В таком варианте ключ содержания (КС), который проходит зашифрованным через метку 308 прав и в лицензию, может в действительности быть представлен любыми произвольными данными. Один особенно полезный вариант заключается в том, чтобы использовать множество отдельных зашифрованных ключей содержания (КС), связанных соответственно с различными правами или различными принципалами (пользователями или процессами, имеющими учетную запись) в описании прав. Например, цифровая версия музыкальных произведений в альбоме может быть вся зашифрована различными ключами (КС). Эти ключи (КС) будут включены в одну и ту же метку прав, но один принципал может иметь право воспроизводить одно из музыкальных произведений (например, он может иметь право получить только один ключ в его лицензии), а другой принципал может иметь право воспроизводить все музыкальные произведения (он будет иметь право получить все ключи в его лицензии).

Предпочтительно, система согласно изобретению позволяет публикующим приложениям/пользователям именовать группы или классы лицензиатов в метке 308 прав. В таком варианте выдающий лицензию объект будет оценивать любые группы/классы, названные в метке прав, чтобы определить, является ли текущая идентификационная информация лицензиата членом этих групп/классов. Если членство в названной группе/классе обнаружено, выдающий лицензию объект может добавить права или группу прав, связанных с данной группой/классом, к структуре данных описания прав, использованной для лицензии.

В одном варианте изобретения интерфейсы протоколов публикации и выдачи лицензии в сервере ЦУП поддерживают аутентификацию и авторизацию вызывающего приложения или пользователя, и административный пульт сервера ЦУП позволяет администратору формировать список управления доступом для интерфейсов выдачи лицензии и публикации. Это позволяет потребителю сервера применять стратегию, при которой пользователям/приложениям разрешено либо публиковать, либо выдавать лицензию, либо и то и другое.

Изменение или переиздание подписанной метки 308 прав

В одном варианте настоящее изобретение ПМП 308 может быть "переиздана", если пользователь содержания получил на это разрешение. То есть, если это позволено, пользователь может изменить данные прав в ПМП 308. Конечно, такое разрешение на изменение данных прав следует выдавать сдержанно и осторожно, особенно потому, что пользователь с разрешением изменить данные прав может, по существу, присвоить себе широкие права на соответствующее содержание. Понятно, что такой пользователь может даже предоставить себе право на открытие содержания и передачи его для открытого пользования.

В данном случае разрешение на изменение обозначается путем включения вместе с данными прав в ПМП 308 индикации, что конкретный пользователь или класс пользователей может фактически изменить или "переиздать" данные прав и метку 308 прав. Когда сервер 320 ЦУП получает ПМП 308 с таким разрешением в связи с запросом на лицензию, он включает в запрашиваемую лицензию для пользователя симметричный ключ (СШД1), зашифрованный согласно открытому ключу пользователя (т.е. ОК-ОБЪЕКТ), чтобы получить (ОК-ОБЪЕКТ(СШД1)).

Таким образом, чтобы отредактировать данные прав в ПМП 308, как проиллюстрировано на фиг.7, пользователь извлекает (ОК-ОБЪЕКТ(СШД1)) из лицензии (этап 701), применяет (ЛК-ОБЪЕКТ) к нему, чтобы получить (СШД1) (этап 703), извлекает (СШД1(данные прав)) из ПМП 308 (этап 705) и применяет к нему (СШД1), чтобы получить данные прав (этап 707). После этого пользователь изменяет данные прав, как он желает (этап 709), и передает измененные данные прав в сервер 320 ЦУП, как было описано выше в связи с фиг.4, чтобы получить подписанную метку 308 прав (этап 711). Конечно, при этом подписанная метка 308 прав фактически является переизданной ПМП 308, и соответственно после получения ПМП 308 (этап 713) пользователь удаляет первоначальную ПМП 308, присоединенную к соответствующему содержанию (этап 715), а затем присоединяет переизданную ПМП 308 к этому содержанию (этап 717).

Таким образом, можно понять, что переиздание ПМП 308 позволяет пользователю обновить данные прав в ПМП 308, включая права, условия и пользователей, без изменения связанного с ними содержания. В частности, переиздание не требует повторного шифрования связанного с нею содержания новым (КС). Также переиздание не требует создания новой ПМП с нуля, особенно, поскольку первоначальная ПМП 308 содержит множество элементов, которые можно скопировать в новую ПМП 308.

Самостоятельная публикация подписанной метки 308 прав

В одном варианте настоящего изобретения ПМП 308 может быть подписана самим запрашивающим пользователем. Соответственно, пользователю не надо контактировать с сервером 320 ЦУП для получения ПМП 308 для соответствующего содержания. В результате самостоятельную публикацию можно также назвать автономной публикацией. В таком варианте от пользователя может потребоваться контакт с сервером 320 ЦУП, чтобы запросить лицензию на основе такой самостоятельно опубликованной ПМП 308. Понятно, что публикующему объекту может быть предоставлена возможность выдавать свои собственные лицензии.

В частности, как показано на фиг.8, в этом варианте пользователю сначала предоставляется возможность самостоятельной публикации путем получения из сервера 320 ЦУП сертификата 810 ЦУП, включающего в себя открытый ключ (ОК-СЕРТ) и соответствующий личный ключ (ЛК-СЕРТ), зашифрованный согласно открытому ключу пользователя (ОК-ОБЪЕКТ), чтобы получить (ОК-ОБЪЕКТ(ЛК-СЕРТ)). Сертификат должен быть подписан личным ключом сервера 320 ЦУП (ЛК-ЦУП), чтобы сервер 320 ЦУП мог проверить его, как будет более подробно описано ниже. Понятно, что сертификат 810 ЦУП разрешает пользователю самостоятельную публикацию. Также понятно, что пара ключей (ОК-СЕРТ, ЛК-СЕРТ) является отдельной от (ОК-ОБЪЕКТ, ЛК-ОБЪЕКТ) и используется специально для самостоятельной публикации. Следует отметить, что можно обойтись без пары ключей (ОК-СЕРТ, ЛК-СЕРТ), в этом случае сертификат 810 ЦУП включает в себя только открытый ключ пользователя (ОК-ОБЪЕКТ) и подписан личным ключом сервера 320 ЦУП (ЛК-ЦУП), так что сервер 320 ЦУП может его проверить.

Самостоятельная публикация отличается от публикации, показанной на фиг.4, тем, что пользователь по существу занимает место сервера 320 ЦУП в отношении выполняемых им операций. Что важно, пользователь подписывает представленную метку прав, включающую (ОК-ЦУП(СШД1)) и (СШД1(данные прав)), с помощью (ОК-СЕРТ), полученного из сертификата 810 ЦУП (т.е. С(ЛК-СЕРТ)), чтобы получить подписанную метку 308 прав (ПМП). Понятно, что пользователь получает (ЛК-СЕРТ) из сертификата 810 ЦУП путем получения (ОК-ОБЪЕКТ(ЛК-СЕРТ)) из такого сертификата 810 ЦУП и применения к нему (ЛК-ОБЪЕКТ). Следует отметить, что пользователь не может проверить, что сервер 320 ЦУП может осуществить права в представленной метке прав, особенно, поскольку пользователь не должен иметь (ЛК-ЦУП) для применения к (ОК-ЦУП(СШД1)). Соответственно, сам сервер 320 ЦУП должен выполнить проверку в то время, когда запрашивается лицензия на основании самостоятельно опубликованной ПМП 308.

После того, как пользователь осуществит самостоятельную публикацию ПМП 308, он присоединяет такую самостоятельно опубликованную ПМП 308 и сертификат 810 ЦУП, использованный для ее получения, к содержанию, и такое содержание с ПМП 308 и сертификатом 810 распространяется другому пользователю. После этого другой пользователь запрашивает и получает лицензию на содержание от сервера 320 ЦУП практически таким же образом, как показано на фиг.6А и 6В. Но при этом запрашивающий лицензию пользователь передает в сервер 320 ЦУП как самостоятельно опубликованную ПМП 308, так и сертификат 810 ЦУП, присоединенный к содержанию. Затем сервер 320 ЦУП проверяет С(ЛК-ЦУП) в сертификате 810 ЦУП на основании соответствующего (ОК-ЦУП) и получает (ОК-СЕРТ) из сертификата 810 ЦУП. После этого сервер 320 ЦУП проверяет С(ЛК-СЕРТ) в ПМП 308 на основании полученного (ОК-СЕРТ) и продолжает описанную выше процедуру. Следует отметить, что поскольку пользователь не проверяет, может ли сервер 320 ЦУП осуществлять права в ПМП 308, как было указано выше, в это время сервер 320 ЦУП сам должен выполнять проверку.

Шаблон прав

Как указано выше, пользователю предоставлена свобода в формировании большей части данных прав в метке прав путем определения пользователей или классов пользователей, определения прав для каждого определенного пользователя или класса пользователей, и определения любых условий использования. Однако, что важно, может быть обременительным многократно определять данные прав для множества меток прав, особенно когда одни и те же пользователи или классы пользователей, права и условия определяются многократно для различных содержаний. Такая ситуация может, например, иметь место в корпоративной или учрежденческой среде, где пользователь многократно публикует различные содержания, которые должны использоваться совместно с конкретно определенной группой пользователей. В такой ситуации согласно одному варианту настоящего изобретения создается шаблон прав, который пользователь может многократно использовать в связи с созданием меток прав, при этом шаблон прав уже включает в себя заранее определенный набор пользователей или классов пользователей, заранее определенные права для каждого определенного пользователя или класса пользователя и заранее определенные условия использования.

В одном варианте настоящего изобретения, проиллюстрированном на фиг.9, шаблон 900 прав имеет практически такие же самые данные прав, как и метка прав. Однако, так как (СШД1) не известен до тех пор, пока не будет опубликовано содержание, данные прав невозможно зашифровать с помощью (СШД1), как в случае метки прав. При этом в одном варианте настоящего изобретения шаблон 900 прав с незашифрованными данными прав предоставляется в ходе шифрования данных прав с помощью (СШД1) на этапе 416 на фиг.4 для получения (СШД1(данные прав)). Конечно, данные прав извлекаются из предоставленного шаблона 900 прав перед тем, как они будут шифроваться.